Unser Security Detections-Programm

Unser Security Detections-Programm @ Atlassian

Wir bei Atlassian sind uns bewusst, dass wir uns nicht auf unseren Lorbeeren ausruhen können, wenn es um die Sicherheit geht. Einer unserer Kernwerte lautet: "Sei du selbst die Veränderung, die du dir wünschst" – und wir sind bestrebt, diesen Wert zu leben, indem wir unseren Sicherheitsansatz kontinuierlich verbessern, während sich die Cyber-Bedrohungslandschaft weiterentwickelt.

Ein Beispiel für unsere kontinuierliche Verbesserung ist unser Security Detections-Programm.

Was ist das Security Detections-Programm?

Erkennungen sind in erster Linie proaktive Suchen, die auf der Security Incident and Event Management-Plattform von Atlassian durchgeführt werden. Diese Suchen dienen dazu, böswillige Aktivitäten zu ermitteln, die auf Atlassian und dessen Kunden abzielen. Dazu gehören zum Beispiel Erkennungen, die entwickelt wurden, um eingehende E-Mail-Header zu analysieren, böswilliges Verhalten von Browsererweiterungen zu identifizieren oder nach einem verdächtigen Muster des DNS-Datenverkehrs zu suchen.

Ende 2018 führte Atlassian ein formelles Security Detections-Programm ein und machte es zum grundlegenden Ansatz unseres Erkennungs- und Reaktionsteams. Ziel des Detections-Programms ist es, die Zeit bis zur Erkennung bösartiger Aktivitäten zu verkürzen. Dies wird ermöglicht durch die regelmäßige Erstellung neuer Erkennungen, die Optimierung und Verbesserung bestehender Erkennungen sowie die Automatisierung von Erkennungsreaktionen.

Das Detections-Programm erweitert die bestehenden Prozesse für das Management von Sicherheitsvorfällen von Atlassian.Während das Atlassian Security-Team diesen Prozessen vertraut, wurde das Programm aus der Erkenntnis heraus entwickelt, dass wir mit dem weiteren Wachstum von Atlassian und der Betreuung von immer mehr Kunden weltweit:

Unsere Fähigkeit, Vorfälle in einer immer komplexeren Bedrohungslandschaft schneller zu erkennen, verbessern müssen.

Sicherstellen müssen, dass unser Ansatz für das Vorfallmanagement nicht nur die Bedrohungen berücksichtigt, mit denen wir konfrontiert waren, sondern auch die Bedrohungslandschaft, mit der wir in Zukunft konfrontiert sein werden, ausreichend antizipiert und auf diese vorbereitet.

Die Ziele des Detections-Programms

Die Hauptziele bei der Einführung des Detections-Programms aus Sicht von Atlassian waren:

Erhöhen des Anteils der Sicherheitsvorfälle, die als Ergebnis von Warnungen von Erkennungen identifiziert wurden, die vom Sicherheitsteam erstellt wurden, und Reduzieren des Anteils, der hätte identifiziert werden können, stattdessen aber durch eine andere Quelle bekannt wurde (z. B. externe Berichte/Benachrichtigungen)

Verstehen und Verbessern unserer Erkennungsabdeckung in einer Reihe von Dimensionen, einschließlich Produkten, Angriffstypen und Protokollquellen, mit dem Ziel, eine Abdeckung von nahezu 100 % zu erreichen und

Bereitstellen einer klaren Methode zur Messung und Validierung des Ansatzes unseres Teams zur Erkennung von Sicherheitsvorfällen, damit wir als Team sicher sein können, dass wir in die richtige Richtung gehen und unsere Funktionen zur Erkennung von und Reaktion auf Vorfälle im Laufe der Zeit verbessern können.

Mit dem Programm konnten unsere Erkennungs- und Reaktionsteams auch ihre Fähigkeiten sowohl auf unserer Datenanalyseplattform als auch beim Schreiben von Erkennungen im Allgemeinen vertiefen, da Atlassian-Sicherheitsanalysten nun mehr Zeit haben, um Erkennungskonzepte zu besprechen und zu entwickeln.

So funktioniert das Programm

Jeder Analyst innerhalb des Erkennungs- und Reaktionsteams konzentriert sich darauf, monatlich mindestens eine neue Sicherheitserkennung zu erstellen.

Wenn ein Analyst eine neue Erkennung schreibt, erstellt er auch Folgendes:

- Ausführliche Dokumentation, die beschreibt, wie die Erkennung funktioniert und welche Auswirkungen sie auf die Sicherheit hat;

- Ein Runbook darüber, wie auf eine Erkennung reagiert werden kann, wenn eine Warnung generiert wird. Diese Runbooks sind über Jira-Tickets zugänglich, die für Erkennungswarnungen erstellt wurden, sodass Analysten über alle Informationen verfügen, die zur schnellen Bearbeitung dieser Warnungen erforderlich sind;

- Eine dokumentierte Analyse des Verhältnisses zwischen echt positiven und falsch positiven Ergebnissen der Erkennung im Laufe der Zeit;

- Klassifizierung der Erkennung zum zugehörigen Atlassian-Produkt, dem Service und der Protokollquelle sowie den von ihr abgedeckten Angriffsvektor oder die von ihr abgedeckte Technik (was uns hilft, einen guten Überblick über die Erkennungsabdeckung zu erhalten).

Jede Erkennung wird auch einem Peer-Review-Prozess unterzogen, um die Qualität der von uns verfassten Erkennungen zu gewährleisten und den Wissensaustausch innerhalb unseres gesamten Teams zu ermöglichen.

Wenn eine Erkennung ein mögliches bösartiges Element ermittelt, wird eine Warnmeldung ausgelöst und das Erkennungs- und Reaktionsteam reagiert darauf. Das Ergebnis der Warnmeldung kann von der Einstufung als geringfügig oder falsch positiv bis hin zur Einleitung einer Untersuchung oder der Erstellung eines Sicherheitsvorfalls reichen.

Standardisierung unserer Erkennungen

Das Atlassian Security-Team hat schon früh erkannt, dass eine Methode benötigt wird, um ein hohes Maß an Konsistenz und Qualität bei den von den Analysten verfassten Erkennungen zu erreichen. Ohne einen Standardisierungsprozess lief das Team Gefahr, Erkennungen mit uneinheitlicher Benennung, rudimentären Quellkontrollprozessen, unvollständigen historischen Daten und ohne die Möglichkeit, die Abdeckung unserer Erkennungen in unseren verschiedenen Produkte und Services nachzuvollziehen, zu erhalten.

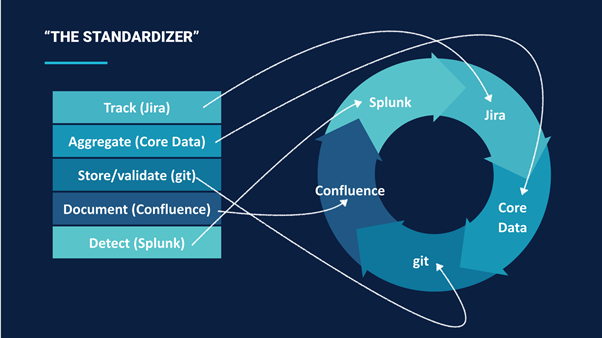

Um Abhilfe zu schaffen, erstellte das Team ein Standardschema für die Klassifizierung von Erkennungen. Wenn ein Analyst eine neue Erkennung schreibt, durchläuft sie einen automatisierten Prozess, um sicherzustellen, dass sie die Anforderungen des Schemas erfüllt. Der Workflow sieht im Großen und Ganzen wie folgt aus:

- Ein Analyst für Erkennung und Reaktion erstellt einen Jira-Vorgang für alle neuen Erkennungsszenarien, die er verfasst. Jira dient als zentrale Informationsquelle für alle unsere Erkennungen.

- Dem Workflow ist ein von uns erstellter benutzerdefinierter Vorgangstyp zugewiesen, der einen Kernsatz von Daten enthält. Der Analyst füllt diese Daten aus, um eine neue Erkennung zu erstellen, einschließlich der im Umfang befindlichen Produkte, Services und Infrastrukturen, Angriffstypen und Textfelder für die Splunk-Suchlogik.

- Sobald die Erkennung erstellt wurde, standardisieren wir sie, indem wir ein von unserem Automatisierungsteam speziell entwickeltes Befehlszeilenschnittstellen-Tool ausführen. Dieses Tool hilft bei der Validierung der Erkennung und bei der Übertragung auf die verschiedenen Systeme und Komponenten, aus denen unsere Warn-Pipeline besteht. Die zentralen Schritte lauten:

- Lesen des Jira-Vorgangs in ein Jira-Objekt;

- Validieren der Felder im Vorgang und Hinzufügen wichtiger Labels;

- Generieren eines Standardnamens für die Erkennung und Erstellen einer entsprechenden Pull-Anfrage. Die Pull-Anfrage enthält die Splunk-Stanza sowie Schlüssel und Parameter, die für Erkennungen erforderlich sind, um geplante Suchen durchzuführen und Warnungen an Jira weiterzuleiten; und

- Erstellen und Ausfüllen einer Confluence-Seite, die Analysten hinzufügen können, wenn sie auf die Warnung reagieren, und Verknüpfen dieser Seite mit dem entsprechenden Jira-Vorgang. Dies trägt dazu bei, die Sichtbarkeit zu erhöhen und historische Informationen über unsere Erkennungen zu erfassen. Es bietet auch einen Überblick für die Führungsebene mit den wichtigsten Informationen, die für die Berichterstellung benötigt werden.

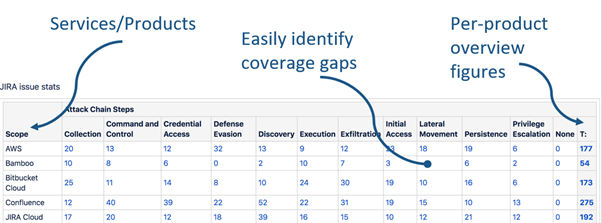

Der Standardisierungsprozess ermöglicht es dem Team zudem, jede Erkennung nach Angriffstyp und dem Atlassian-Produkt, dem Service oder der Infrastruktur zu klassifizieren, um eine einzige zentrale Ansicht der Gesamtabdeckung der Erkennungs- und Reaktionsteams zu erhalten und insbesondere die Bereiche hervorzuheben, in denen Lücken vorliegen könnten, die geschlossen werden müssen.

Das Erkennungs- und Reaktionsteam verwendet derzeit das MITRE ATT&CK-Framework als Ausgangspunkt für die Klassifizierung seiner Erkennungen nach Angriffstyp. Ergänzt wird dies durch die Arbeit des Security Red Teams von Atlassian, durch vergangene Vorfälle und das Wissen des Teams über neue Bedrohungen und Angriffsmethoden. Dadurch lassen sich jene Bereiche identifizieren, auf die sich die Teams bei der Erstellung neuer Erkennungen konzentrieren müssen.

***Details und Zahlen oben dienen zur Veranschaulichung.

Wir bei Atlassian glauben, dass dieser Ansatz ein großer Schritt nach vorne ist, um Klarheit und Orientierung für unser Detections-Programm zu schaffen und ein hohes Maß an Konsistenz und Qualität bei den von uns verfassten Erkennungen zu gewährleisten.

Intrusion Prevention System (IPS)

Atlassian verwendet Cloudflare Enterprise für unsere Web Application Firewall, DDOS und die auf TLS 1.2 beschränkte Terminierung. Innerhalb der Firewall ist AlertLogic IDS aktiviert.

Zusammenfassung

Unser Security Detections-Programm ist ein wichtiger Bestandteil des proaktiven Ansatzes von Atlassian zur Erkennung und zur Reaktion auf Vorfälle. Wir glauben auch, dass von dem von uns gewählten Ansatz für die Standardisierung Sicherheitsteams in vielen Organisationen profitieren könnten. Wenn du mehr erfahren möchtest, wende dich an unser Support-Team.

Möchtest du noch mehr wissen?

Wir haben einige andere Ressourcen veröffentlicht, auf die du zugreifen kannst, um mehr über unseren Ansatz für die Handhabung von Sicherheitsvorfällen und unseren allgemeinen Ansatz für Sicherheit zu erfahren.