Notre Security Detections Program

Le Security Detections Program chez Atlassian

Chez Atlassian, nous savons pertinemment que nous ne pouvons pas nous reposer sur nos lauriers quand il est question de sécurité. « Incarner le changement visé » est l'une de nos valeurs fondamentales, et nous avons l'intention de défendre cette valeur en améliorant continuellement notre approche de la sécurité alors que l'environnement de cybermenaces continue d'évoluer.

Un exemple de notre approche d'amélioration continue ? Notre Security Detections Program.

Qu'est-ce que le Security Detections Program ?

Les détections sont avant tout des recherches qui s'exécutent de manière proactive et sur une base planifiée sur la plateforme de gestion des incidents de sécurité et des événements d'Atlassian. Ces recherches sont conçues pour détecter les activités malveillantes ciblant Atlassian et ses clients. Par exemple, les détections développées pour analyser les en-têtes des e-mails entrants, détecter le comportement des extensions de navigateur malveillantes ou rechercher un modèle suspect de trafic DNS.

Vers fin 2018, Atlassian a introduit un Security Detections Program officiel et en a fait la principale approche de son équipe chargée de la détection et de la réponse. Le Detections Program vise à réduire le temps nécessaire pour détecter les activités malveillantes. Nous y parvenons en créant régulièrement des détections, en adaptant et en améliorant les détections existantes, mais aussi en automatisant les réponses aux détections.

Le Detections Program améliore les processus existants de gestion des incidents de sécurité d'Atlassian. Bien que l'équipe Atlassian chargée de la sécurité ait confiance dans ces processus, le programme est né d'un constat : à mesure qu'Atlassian continue de se développer et de répondre aux besoins de clients toujours plus nombreux à travers le monde, l'entreprise se doit de respecter plusieurs engagements.

Améliorer notre capacité à détecter les incidents plus rapidement dans un environnement de menaces de plus en plus complexe

Nous assurer que notre approche de la gestion des incidents tient non seulement compte des menaces auxquelles nous avons été confrontés, mais aussi qu'elle anticipe les menaces de demain et s'y prépare efficacement.

Les objectifs du Detections Program

Voici les principaux objectifs visés par Atlassian lors de l'introduction du Detections Program :

Augmenter la proportion d'incidents de sécurité identifiés à la suite d'alertes provenant de détections créées par l'équipe chargée de la veille de sécurité, et réduire ceux qui ont été portés à notre attention par le biais d'une autre source (p. ex., notifications/rapports externes).

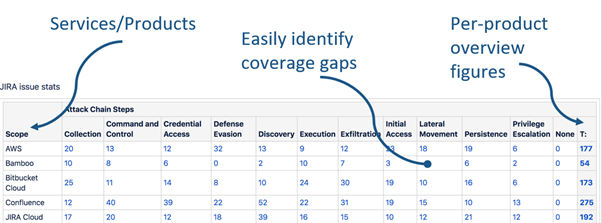

Comprendre et améliorer notre couverture de détection dans un certain nombre de dimensions, y compris les produits, les types d'attaques et les sources de journaux, l'objectif ultime étant d'obtenir une couverture avoisinant les 100 %.

Disposer d'un moyen clair de mesurer et de valider l'approche de notre équipe en matière de détection des incidents de sécurité afin que nous puissions tous ensemble aller dans la bonne direction et améliorer nos capacités de détection et de réponse aux incidents au fil du temps.

Le programme a également permis à nos équipes de détection et d'intervention d'améliorer leurs compétences relatives à notre plateforme d'analyse des données et en matière de rédaction de détections en général, car les analystes de l'équipe Atlassian chargée de la sécurité ont désormais le temps de discuter et de développer des idées à ce sujet.

Fonctionnement du programme

Dans le cadre du programme, chaque analyste au sein de l'équipe chargée de la détection et de la réponse se concentre sur la rédaction d'au moins une nouvelle détection de sécurité chaque mois.

Lorsqu'un analyste écrit une nouvelle détection, il produit également :

- de la documentation détaillée décrivant le fonctionnement de la détection et ses implications en matière de sécurité ;

- un runbook expliquant comment réagir à une détection lorsqu'elle génère une alerte. Ces runbooks sont accessibles depuis les tickets Jira créés pour les alertes de détection, de sorte que les analystes disposent de toutes les informations nécessaires pour réagir rapidement à ces alertes ;

- une analyse documentée des rapports entre vrais et faux positifs détectés au fil du temps ;

- une classification de la détection en fonction du produit, du service et de la source de journal Atlassian associés, ainsi que de la technique ou du vecteur d'attaque qu'elle couvre (ce qui nous permet d'obtenir une bonne vue d'ensemble de la couverture de détection).

Chaque détection fait également l'objet d'un processus de revue par les pairs afin de fournir un niveau d'assurance quant à la qualité des détections que nous rédigeons et de permettre le partage de connaissances au sein de notre équipe.

Lorsqu'une détection permet d'identifier un élément pouvant être malveillant, une alerte est déclenchée et traitée par l'équipe chargée de la détection et de la réponse. L'alerte peut avoir des conséquences multiples, allant de la reconnaissance de l'élément comme mineur ou faux positif au lancement d'une enquête ou à la création d'un incident de sécurité.

Standardisation de nos détections

L'équipe Atlassian chargée de la sécurité a réalisé très tôt la nécessité d'adopter une méthode permettant d'atteindre un haut niveau de cohérence et de qualité parmi les détections écrites par les analystes. Sans processus de standardisation, l'équipe courait le risque de n'obtenir que des détections aux noms incohérents, des processus de contrôle de source rudimentaires, des données historiques incomplètes, mais aussi de ne pas pouvoir comprendre la couverture de nos détections sur nos différents produits et services.

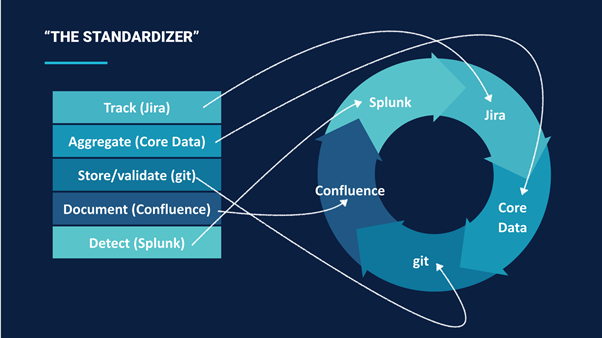

Pour atteindre son objectif, l'équipe a créé un schéma standard afin de classer les détections. Lorsqu'un analyste écrit une nouvelle détection, celle-ci passe par un processus automatisé pour garantir qu'elle répond aux exigences du schéma. Globalement, le workflow se présente comme suit :

- Un analyste de l'équipe chargée de la détection et de la réponse crée un ticket Jira pour chaque nouveau scénario de détection qu'il écrit. En réalité, Jira constitue la source de référence unique pour toutes nos détections.

- Le workflow comprend un type de ticket personnalisé que nous avons créé et qui contient un ensemble de données de base que l'analyste remplit pour créer une détection, y compris les produits, les services et l'infrastructure dans le périmètre, les types d'attaque et les champs de texte pour la logique de recherche Splunk.

- Une fois la détection créée, nous la standardisons en exécutant un outil d'interface de ligne de commande, conçu sur mesure par notre équipe chargée de l'automatisation. Cet outil permet de valider la détection et de la propager dans les différents systèmes et composants de notre pipeline d'alertes. Plus précisément, il :

- interprète le ticket Jira en un objet Jira ;

- valide les champs du ticket et ajoute des étiquettes clés ;

- génère un nom standard pour la détection et crée des pull requests (PR) pour celle-ci. Les PR contiennent les clés, les paramètres et la strophe Splunk nécessaires aux détections pour exécuter des recherches planifiées et propager des alertes vers Jira ; et

- crée et renseigne une page Confluence à laquelle les analystes peuvent ajouter du contenu lorsqu'ils répondent à l'alerte et la lient au ticket Jira correspondant. Cette approche permet d'améliorer la visibilité et de capturer des informations historiques concernant nos détections. Elle fournit également une « vision au niveau exécutif » des informations essentielles nécessaires au reporting.

Le processus de standardisation permet également à l'équipe de classer chaque détection en fonction du type d'attaque ainsi que de l'infrastructure, du produit et du service Atlassian auquel elle se rapporte, en fournissant une vue unique de la couverture globale des équipes de détection et d'intervention qui met notamment en évidence les lacunes à combler.

L'équipe chargée de la détection et de la réponse utilise actuellement le framework MITRE ATT&CK comme point de départ pour classer ses détections en fonction du type d'attaque. Il vient s'ajouter aux opérations de la Red Team de sécurité d'Atlassian, aux incidents passés et à la compréhension, par l'équipe, des menaces émergentes et des méthodes d'attaque pour aider à identifier les domaines prioritaires sur lesquels les équipes doivent se concentrer lors de la rédaction de nouvelles détections.

*** Les informations et les chiffres ci-dessus sont fournis à titre d'illustration.

Chez Atlassian, nous pensons que cette approche représente un grand pas en avant dans la clarification et l'orientation de notre Detections Program, tout en garantissant un haut niveau de cohérence et de qualité pour les détections que nous rédigeons.

Système de prévention des intrusions (IPS)

Atlassian utilise Cloudflare Enterprise pour son pare-feu d'application web, la prise en charge des attaques DDOS et le chiffrement TLS 1.2 (terminaison uniquement). La solution utilise le système de prévention des intrusions AlertLogic dans son pare-feu.

En résumé

Notre Security Detections Program est un élément important de l'approche proactive d'Atlassian en matière de détection et de réponse aux incidents. Nous pensons également que l'approche que nous avons adoptée en matière de standardisation pourrait profiter aux équipes de sécurité de nombreuses organisations. Si vous souhaitez en savoir plus, contactez notre équipe de support.

Vous voulez aller plus loin ?

Nous avons publié un certain nombre d'autres ressources auxquelles vous pouvez accéder pour découvrir notre approche de la gestion des incidents de sécurité et notre approche générale de la sécurité.