セキュリティ検出プログラム

アトラシアンにおけるセキュリティ検出プログラム

アトラシアンでは今までの実績に甘んじることなく、セキュリティを非常に重視しています。当社のコア バリュー (基本的価値観) の 1 つは「自分自身が変化の原動力になる」です。サイバー脅威の状況が進化し続けている中で、セキュリティへのアプローチを継続的に改善してこの価値観の実現を目指しています。

継続的に改善する方法の一例として、セキュリティ検出プログラムを活用します。

セキュリティ検出プログラムとは?

検出とは、主にアトラシアンのセキュリティ インシデントとイベント管理プラットフォームでスケジュールに基づいて積極的に実行される検索です。これらの検索は、アトラシアンとそのお客様を標的とした悪意のあるアクティビティを検出するように設計されています。たとえば、検出は受信メールのヘッダーの分析、悪意のあるブラウザー拡張機能の動作の検出、または不審なパターンの DNS トラフィックの検索を行うように構築されています。

2018 年末頃、アトラシアンは正式なセキュリティ検出プログラムを導入して、検出および対応チームの主なアプローチとしました。検出プログラムでは、悪意のあるアクティビティを検出する時間の短縮に重点を置いています。新しい検出の定期的な作成、既存の検出のチューニングと改善、検出対応の自動化によって、この検出時間の短縮を実現します。

検出プログラムによって、アトラシアンの既存のセキュリティ インシデント管理プロセスを強化します。アトラシアン セキュリティはこれらのプロセスに自信を持っています。このプログラムが確立された理由は、アトラシアンが成長して継続的かつグローバルにより多くのお客様にサービスを提供するには次のことが必要であるという認識からです。

ますます脅威が複雑化する環境において、インシデントをより迅速に検出する能力を向上させる

インシデント管理に対する当社のアプローチが直面した脅威に対処するだけでなく、将来直面する脅威の状況を十分に予測して備えていることを確認する

検出プログラムの目標

アトラシアンの視点から検出プログラムを導入した主な目的は、次のとおりです。

アトラシアン セキュリティが作成した検出によるアラートの結果として特定されるセキュリティ インシデントの割合を増やして、検出できずに別のソース (例: 外部レポート / 通知) によって認識したインシデントの割合を減少させる

製品、攻撃タイプ、ログ ソースなど、さまざまな側面全体の検出範囲を把握して改善する。最終目標として、範囲を可能な限り 100% に近づける

セキュリティ インシデントの検出に対するチームのアプローチを明確に測定して検証する方法を設定することで、チームとして正しい方向に進んでいることを確信して、インシデントの検出と対応能力を継続的に向上させられます。

また、このプログラムによってアトラシアン セキュリティのアナリストが検出のアイデアに関する協議と開発に専念できるようになったため、検出および対応チームはデータ分析プラットフォームと検出方法の記述について全般的にスキルを磨くことができました。

プログラムの仕組み

プログラムの一環として、検出および対応チーム内の各アナリストは新しいセキュリティ検出を毎月 1 つ以上作成することに重点を置いています。

アナリストが新しい検出を作成すると、次の情報も生成されます。

- 検出の仕組みとセキュリティに対する影響について記載されている詳細なドキュメント

- アラートが生成される際の検出に対する対応方法に関するランブック。検出アラート用に作成される Jira チケットからこれらのランブックにアクセスできるため、アナリストはアラートに迅速に対処するために必要なすべての情報を入手できます。

- 検出の正誤に関する経時的な比率を文書化した分析

- 関連するアトラシアン製品、サービス、ログ ソースに対する検出の分類と、対象とする攻撃ベクトルまたは手法 (検出範囲の全体像を把握する際に役立ちます)

また、それぞれの検出はピア レビュー プロセスの対象となります。これによって、作成した検出の精度について一定のレベルを保証して、チーム全体で知識を共有できます。

検出によって悪意の可能性であるものが発見されると、検出および対応チームがアラートを発信して対応します。軽微または誤検知として認知することから、調査の開始やセキュリティ インシデントの発生に至るまで、アラートの結果は多岐にわたります。

検出の標準化

アトラシアン セキュリティはアナリストが作成した検出において、普遍的な一貫性と品質を達成する方法が必要であることを早い段階で認識していました。標準化のプロセスがなければ、チームは、一貫性のない命名、初歩的なソース管理プロセス、不完全な履歴データによって、さまざまな製品とサービス全体の検出範囲を把握できないまま検出するリスクを冒していました。

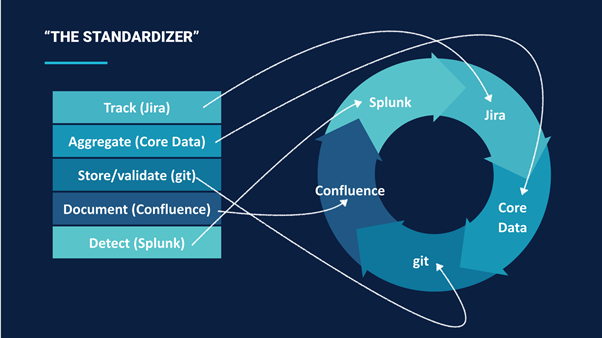

標準化を実現するために、チームは検出を分類するための標準スキーマを作成しました。アナリストが新しい検出を作成すると、自動プロセスが実行されてスキーマの要件を満たしていることが確認されます。一般的に、ワークフローは次のようになります。

- 検出および対応アナリストは、作成した新しい検出プレイを実施するために Jira 課題を作成します。Jira は、すべての検出の信頼できる唯一の情報源として効果的に機能します。

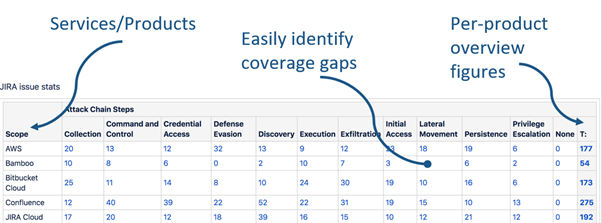

- ワークフローには、作成したカスタムの課題タイプが含まれています。これらの課題タイプには、アナリストが新しい検出を作成するために入力する中核的なデータ セットが含まれています。このデータ セットには、対象範囲の製品、サービスとインフラストラクチャ、攻撃タイプ、Splunk 検索ロジックのテキスト フィールドが含まれています。

- 検出が作成されると、自動化チームがカスタマイズしたコマンド ライン インターフェイス ツールを実行して検出を標準化します。このツールによって、検出を検証してアラート パイプラインを構成するさまざまなシステムやコンポーネントに検出を伝播できます。具体的には次のとおりです。

- Jira 課題を Jira オブジェクトに読み込む

- 課題のフィールドを検証して、キーのラベルを追加する

- 検出の標準名を生成して、その検出のプル リクエスト (PR) を作成する。PR には検出に必要な Splunk スタンザ、キー、パラメーターが含まれており、スケジュールされた検索を実行してアラートを Jira に伝播します。

- アナリストがアラート対応時に追加できる Confluence ページを作成して入力し、対応する Jira 課題にリンクする。これによってより可視性が高まって、検出に関する履歴情報を取得できます。また、レポート作成に必要な「実行時のビュー」で最重要情報も表示されます。

標準化プロセスによって、チームは関連する攻撃タイプやアトラシアン製品、サービスやインフラストラクチャに応じて各検出を分類して、検出および対応チーム全体の対応範囲を「単一の画面」で表示します。特に、対処が必要なギャップがある可能性のある領域を強調表示できます。

現在、検出および対応チームは攻撃タイプに基づいて検出を分類するための出発点として、MITRE ATT&CK フレームワークを使用しています。これは、アトラシアンのセキュリティ レッド チーム (仮想敵チーム) の運用、過去のインシデント、新たな脅威と攻撃方法に関するチームの理解を補足して、新しい検出を作成する際にチームが重点的に取り組む必要がある優先分野を特定する際に役立ちます。

***上記の詳細と数字は、説明のために使用されています。

アトラシアンでは、このアプローチが検出プログラムの明確さと方向性を提供して、作成する検出において普遍的な一貫性と品質を確保するための大きな前進であると信じています。

不正侵入防止システム (IPS)

アトラシアンは、ウェブ アプリケーション ファイアウォール、DDOS、TLS 1.2 のみのターミネーションに Cloudflare Enterprise を使用しています。ファイアウォール内では、AlertLogic IDS が有効になっています。

概要

アトラシアンのセキュリティ検出プログラムは、インシデントの検出と対応に対する積極的なアプローチの重要な部分です。また、標準化に対するアトラシアンのアプローチによって、多くの組織全体のセキュリティ チームがメリットを受けられることを想定しています。詳細については、サポート チームにお問い合わせください。

詳細情報

Atlassian では、当社のセキュリティ インシデントの処理方法、およびセキュリティ全般へのアプローチに関する情報を掲載する他のリソースをいくつか公表しています。