Programa de detecciones de seguridad

Nuestro programa de detecciones de seguridad en Atlassian

En Atlassian, somos muy conscientes de que no podemos dormirnos en los laureles en lo que respecta a la seguridad. Uno de nuestros valores fundamentales es "Sé el cambio que deseas", y tenemos la intención de poner en práctica este valor mejorando continuamente nuestra estrategia de seguridad a medida que el panorama de las ciberamenazas sigue evolucionando.

Un ejemplo de cómo mejoramos continuamente es a través de nuestro Programa de detecciones de seguridad.

¿Qué es el Programa de detecciones de seguridad?

Las detecciones son principalmente búsquedas que se ejecutan de forma proactiva y programada en la plataforma de gestión de incidentes y eventos de seguridad de Atlassian. Estas búsquedas están diseñadas para detectar actividades maliciosas dirigidas contra Atlassian y sus clientes. Por ejemplo, detecciones creadas para analizar los encabezados de los correos electrónicos entrantes, identificar extensiones de navegador con un comportamiento malicioso o buscar un patrón sospechoso de tráfico DNS.

A finales de 2018, Atlassian presentó un Programa de detecciones de seguridad formal y lo convirtió en la estrategia principal de nuestro equipo de Detección y Respuesta. El Programa de detecciones se centra en reducir el tiempo de detección de actividades maliciosas. Para conseguirlo, nuestro equipo de inteligencia de seguridad crea con regularidad nuevas detecciones, ajusta y mejora las detecciones existentes y automatiza las respuestas ante detecciones.

El Programa de detecciones se encarga de mejorar los procesos de gestión de incidentes de seguridad de Atlassian. Si bien Seguridad en Atlassian confía en esos procesos, el programa se estableció con el reconocimiento de que, a medida que Atlassian continúa creciendo y prestando servicios a más clientes en todo el mundo, debemos:

Mejorar nuestra capacidad de detectar incidentes más rápidamente en un panorama de amenazas cada vez más complejo.

Asegurarnos de que nuestra estrategia de gestión de incidentes no solo tenga en cuenta las amenazas a las que nos hemos enfrentado, sino que se anticipe al panorama de amenazas del futuro para prepararnos debidamente.

Los objetivos del Programa de detecciones

Nuestros objetivos clave al presentar el Programa de detecciones fueron los siguientes:

Aumentar la proporción de incidentes de seguridad que se identifican gracias a alertas de detecciones que ha creado Seguridad y reducir aquellos que podrían haberse identificado pero que detectamos por otros medios (por ejemplo, informes y notificaciones externos).

Comprender y mejorar nuestra cobertura de detección en diferentes ámbitos, como productos, tipos de ataques y fuentes de registro, con el objetivo final de lograr que nuestra cobertura se acerque lo más posible al 100 %.

Tener una forma clara de medir y probar la estrategia de detección de incidentes de seguridad de nuestro equipo para asegurarnos de que estamos avanzando en la dirección correcta y mejorar nuestras capacidades de detección y respuesta ante incidentes con el tiempo.

Gracias al programa, nuestros equipos de Detección y Respuesta también han podido perfeccionar sus habilidades tanto en nuestra plataforma de análisis de datos como en la programación de detecciones en general, ya que ahora los analistas de seguridad de Atlassian disponen de tiempo para debatir y desarrollar ideas de detección.

Cómo funciona el programa

Como parte del programa, cada analista del equipo de Detección y Respuesta se centra en programar al menos una nueva detección de seguridad cada mes.

Cuando un analista programa una nueva detección, también produce:

- Documentación detallada que describe cómo funciona la detección y cuáles son sus implicaciones de seguridad.

- Un runbook sobre cómo responder a la detección cuando genera una alerta. Se puede acceder a estos runbooks desde los tickets de Jira que se crean para las alertas de detección, de modo que los analistas tienen toda la información necesaria para actuar rápidamente sobre esas alertas.

- Un análisis documentado de la proporción de verdaderos positivos y de falsos positivos de la detección a lo largo del tiempo.

- La clasificación de la detección según el producto, el servicio y la fuente de registro de Atlassian a los que está asociada, así como el vector o la técnica de ataque que cubre (lo que nos ayuda a tener una buena visión general de la cobertura de la detección).

Todas las detecciones se someten a un proceso de revisión por pares para tener un cierto nivel de garantía en torno a su calidad y permitir el intercambio de conocimientos dentro de nuestro equipo.

Cuando una detección encuentra algo que puede ser malicioso, se activa una alerta y el equipo de Detección y Respuesta responde a ella. La reacción a la alerta puede variar, desde ser evaluada como menor o un falso positivo, hasta requerir el inicio de una investigación o la creación de un incidente de seguridad.

Estandarización de nuestras detecciones

Seguridad en Atlassian se dio cuenta desde el principio de la necesidad de contar con un método para lograr un alto nivel de coherencia y calidad para las detecciones programadas por los analistas. Sin un proceso de estandarización, el equipo corría el riesgo de tener detecciones con nombres incongruentes, procesos de control de fuentes rudimentarios, datos de historial incompletos y falta de capacidad para comprender la cobertura de nuestras detecciones en nuestros diversos productos y servicios.

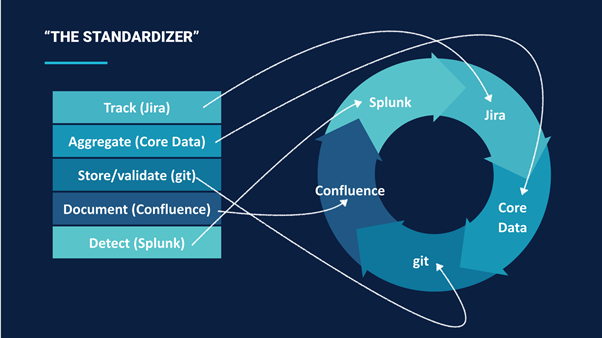

Para ayudar a conseguirlo, el equipo creó un esquema estándar de clasificación de detecciones. Cuando un analista programa una nueva detección, se somete a un proceso automatizado para comprobar que cumple con los requisitos del esquema. El flujo de trabajo, en términos generales, es el siguiente:

- Un analista de detección y respuesta crea una incidencia de Jira para la nueva estrategia de detección que va a programar. Jira actúa eficazmente como la única fuente de información para todas nuestras detecciones.

- Los flujos de trabajo tienen un tipo de incidencia personalizado que hemos creado con un conjunto básico de datos para crear una nueva detección. Incluye los productos, los servicios y la infraestructura que entran dentro del alcance de la detección, los tipos de ataques y los campos de texto para la lógica de búsqueda de Splunk.

- Una vez creada la detección, la estandarizamos ejecutando una herramienta de interfaz de línea de comandos, creada especialmente por nuestro equipo de automatización. Esta herramienta ayuda a validar la detección y a propagarla por los diversos sistemas y componentes que componen nuestra canalización de alertas. Específicamente, hace lo siguiente:

- Lee la incidencia de Jira y la convierte en un objeto de Jira.

- Valida los campos de la incidencia y añade etiquetas clave.

- Genera un nombre estándar para la detección y crea solicitudes de incorporación de cambios para ella. La solicitud de incorporación de cambios contiene la estancia, las claves y los parámetros de Splunk necesarios para que las detecciones ejecuten búsquedas programadas y propaguen alertas a Jira.

- Crea y rellena una página de Confluence en la que los analistas pueden añadir información cuando respondan a la alerta y la vincula con la incidencia de Jira correspondiente. Esto ayuda a crear una mayor visibilidad y captura información histórica en torno a nuestras detecciones. También proporciona una "vista de nivel ejecutivo" de la información más crítica que se necesita para la presentación de informes.

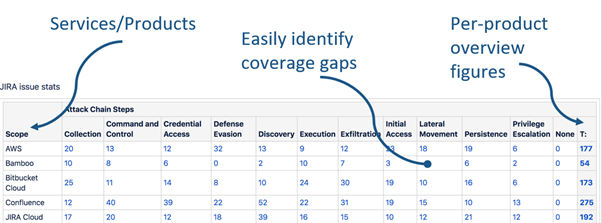

El proceso de estandarización también permite al equipo clasificar cada detección según el tipo de ataque y el producto, servicio o infraestructura de Atlassian al que pertenece. Proporciona una única vista completa de la cobertura general de los equipos de detección y respuesta y, en particular, destaca los ámbitos en los que podría haber lagunas que deben abordarse.

El equipo de Detección y Respuesta utiliza actualmente el marco MITRE ATT&CK como punto de partida para clasificar las detecciones en función del tipo de ataque. A esto se le añade las operaciones del equipo rojo de seguridad de Atlassian, los incidentes pasados y la comprensión del equipo de las amenazas emergentes y los métodos de ataque para ayudar a identificar las áreas prioritarias en las que los equipos deben centrarse al programar nuevas detecciones.

*** La información y las cifras que aparecen arriba tienen fines meramente ilustrativos.

En Atlassian, creemos que este enfoque es un gran paso adelante para proporcionar claridad y orientación a nuestro Programa de detecciones, así como para lograr un alto nivel de coherencia y calidad en las detecciones que programamos.

Sistema de prevención de intrusiones (IPS)

En Atlassian usamos Cloudflare Enterprise para el firewall de nuestras aplicaciones web, protección contra DDoS y la terminación únicamente con TLS 1.2. Dentro del firewall, la solución tiene activado el IDS de AlertLogic.

El resumen

Nuestro Programa de detecciones de seguridad es una pieza importante del enfoque proactivo de Atlassian para la detección y respuesta ante incidentes. Además, creemos que la estrategia de estandarización que hemos adoptado puede beneficiar a los equipos de seguridad de muchas organizaciones. Para obtener más información, ponte en contacto con nuestro equipo de Soporte.

¿Quieres profundizar?

Hemos publicado una serie de recursos adicionales a los que puedes acceder para conocer nuestro enfoque sobre la gestión de incidentes de seguridad y nuestro enfoque general de seguridad.