我们的安全检测计划

我们在 Atlassian 中实施的安全检测计划

Atlassian 深知在安全方面不能固步自封。我们的核心价值观之一是“满足您所需的改变”,随着网络威胁格局的不断发展,我们计划通过不断改进我们的安全方法来实践这一价值观。

我们持续改进的其中一例是通过我们的安全检测计划来实现此目的。

什么是安全检测计划?

检测主要是指在 Atlassian 的安全事件和事件管理平台上按计划主动运行的搜索。这些搜索旨在检测针对 Atlassian 及其客户的恶意活动。例如,用于分析传入的电子邮件标头、检测恶意浏览器扩展程序的行为或是查找可疑 DNS 流量模式的检测。

临近 2018 年底,Atlassian 推出了正式的安全检测计划,并将其作为检测和响应团队的主要方法。检测计划的重点是缩短检测恶意活动的用时。这是通过定期创建新的检测,调整并改进现有检测,以及自动响应检测结果来实现的。

检测计划提升了 Atlassian 现有的安全事件管理流程。尽管 Atlassian 安全团队对这些流程充满信心,但该计划的建立是出于以下认知:随着 Atlassian 的不断发展并为全球更多客户提供服务,我们需要:

提高我们在日益复杂的威胁环境中更快检测事件的能力;以及

确保我们的事件管理方法不仅考虑到我们已遭遇的威胁,还能充分预测未来会遭遇的威胁并做好相应准备。

检测计划的目标

从 Atlassian 的角度来看,引入检测计划的主要目标是:

增加从安全部门已创建检测所发出警报中所识别出的安全事件的比例,同时降低本应已识别却从其他来源引起我们注意的事件的比例(例如:外部报告/通知);

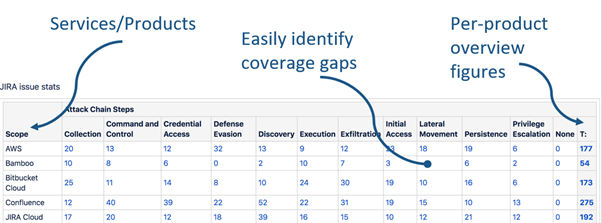

了解并改善我们在多个维度的检测覆盖范围,包括产品、攻击类型和日志来源,其最终目标是让我们的覆盖范围尽可能接近 100%;

此外,清楚地衡量和验证我们的团队检测安全事件的方法,这样作为一个团队,我们便可确信自己正朝正确方向前进,并逐步提高事件检测和响应的能力。

由于 Atlassian 安全分析师现在有专门的时间讨论和提出检测想法,因此该计划还使我们的检测和响应团队能够更全面地提高他们在数据分析平台和编写检测内容方面的技能。

该计划的运作方式

作为该计划的一部分,检测和响应团队中的每位分析师每月至少专注于编写一份新的安全检测。

当分析师编写新的检测结果时,他们还会制作:

- 描述检测工作原理及其安全影响的详细文档;

- 有关在检测生成警报时如何响应检测的操作手册。这些操作手册可通过针对检测警报所创建的 Jira 工作单进行访问,从而让分析师具备快速处理这些警报所需的全部信息。

- 在一段时间内对检测结果的误报和漏报比率进行记录分析;

- 将检测分类为其相关的 Atlassian 产品、服务和日志来源,以及它所涵盖的攻击媒介或技术(这有助于我们全面了解检测覆盖率)。

每次检测还需经过同行评审流程,以便确保所编写的检测达到相应的质量水平,并在整个团队中实现知识共享。

当检测发现潜在的恶意内容时,检测和响应团队就会发出警报并做出响应。警报的结果包括确认为不重要警报或误报、启动调查或创建安全事件。

将检测标准化

Atlassian 安全团队很早就意识到需要一种方法在分析师撰写的检测结果中实现高质量和高度一致性。如果没有标准化流程,该团队在进行检测时会面临诸多风险,例如命名不一致、源代码控制流程不完整、历史数据不完整以及无法了解我们在各种产品和服务中的检测范围。

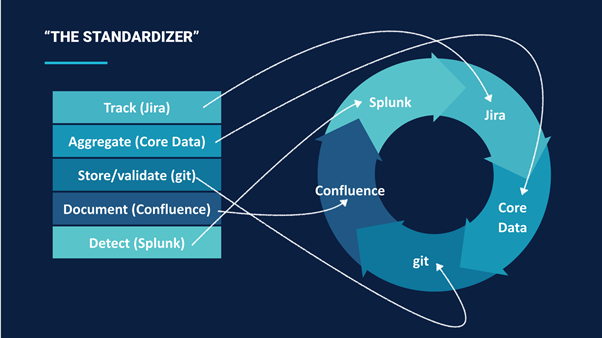

为了帮助实现这一目标,该团队创建了用于对检测进行分类的标准架构。当分析师编写新的检测结果时,系统会对其进行自动化处理,以确保其符合该架构的要求。广义上讲,此工作流程如下:

- 检测和响应分析师会为他们编写的任何新检测游戏创建一个 Jira 事务。Jira 实际上是我们所有检测的单一事实来源。

- 检测具有我们创建的自定义事务类型,其中包含分析师填写的核心数据集以创建新的检测结果,其中包括范围内的产品、服务和基础架构、攻击类型以及用于 Splunk 搜索逻辑的文本字段。

- 创建检测后,我们将通过运行命令行界面工具对其进行标准化,该工具由我们的自动化团队定制。该工具有助于验证检测结果,并将其传播到组成警报传送管道的各个系统和组件中。具体来说,该工具会执行以下操作:

- 将 Jira 事务读入 Jira 对象;

- 验证事务中的字段并添加关键标签;

- 为检测生成标准名称并为其创建拉取请求 (PR)。PR 包含检测运行计划搜索和向 Jira 传播警报所需的 Splunk 分节、密钥和参数;

- 创建并填充 Confluence 页面,分析师可以在响应警报时在该页面上添加内容,并将该页面链接到相应的 Jira 事务。这有助于进一步提高可见性,并捕获有关检测的历史信息。该工具还提供报告所需最关键信息的“高管级视图”。

标准化流程还能让团队根据攻击类型及其相关的 Atlassian 产品、服务或基础架构对每个检测进行分类,从而提供检测和响应团队整体覆盖范围的单一“管理界面”视图,尤其是突出显示可能存在差距而需要解决的领域。

检测和响应团队当前使用 MITRE ATT&CK 框架作为起点,以根据攻击类型对检测内容进行分类。在此基础上,辅以 Atlassian 安全红队的运作、过去发生的事件以及团队对新兴威胁和攻击方法的了解,帮助确定团队在编写新检测内容时应优先关注的领域。

*** 以上细节和数字仅供参考。

Atlassian 相信此方法可极大提升检测计划的清晰度和方向,确保我们编写的检测文件具有高度一致性和质量。

入侵防御系统 (IPS)

Atlassian 使用 Cloudflare Enterprise 来实现 Web 应用防火墙、DDOS 和仅限 TLS 1.2 终止。在防火墙内,该解决方案启用了 AlertLogic IDS。

总结

我们的安全检测计划是 Atlassian 主动事件检测和响应方法的重要组成部分。我们还认为,我们采取的标准化方法可以让许多组织的安全团队从中受益。如果您想了解更多信息,请联系我们的支持团队。

想要深入了解?

我们还发布了许多其他资源,您可以访问这些资源,以了解我们处理安全事件的方法以及我们的常规安全方法。