Implemente alarmes do AWS CloudWatch com o GitHub

.png?cdnVersion=3145)

Warren Marusiak

Evangelista tecnológico sênior

Para demonstrar como desenvolver, implementar e gerenciar aplicativos usando o Jira Software e várias ferramentas conectadas, nossa equipe criou o ImageLabeller, um aplicativo de demonstração simples gerado na AWS que usa aprendizado de máquina para aplicar etiquetas às imagens.

Esta página aborda como configurar um modelo predefinido do AWS SageMaker, um pré-requisito para que o ImageLabeller processe imagens com êxito. Antes de começar, recomendamos a leitura das páginas da arquitetura do ImageLabeller e da configuração do AWS SageMaker para contextualizar.

Adicione um repositório de alarmes para integração com o Opsgenie

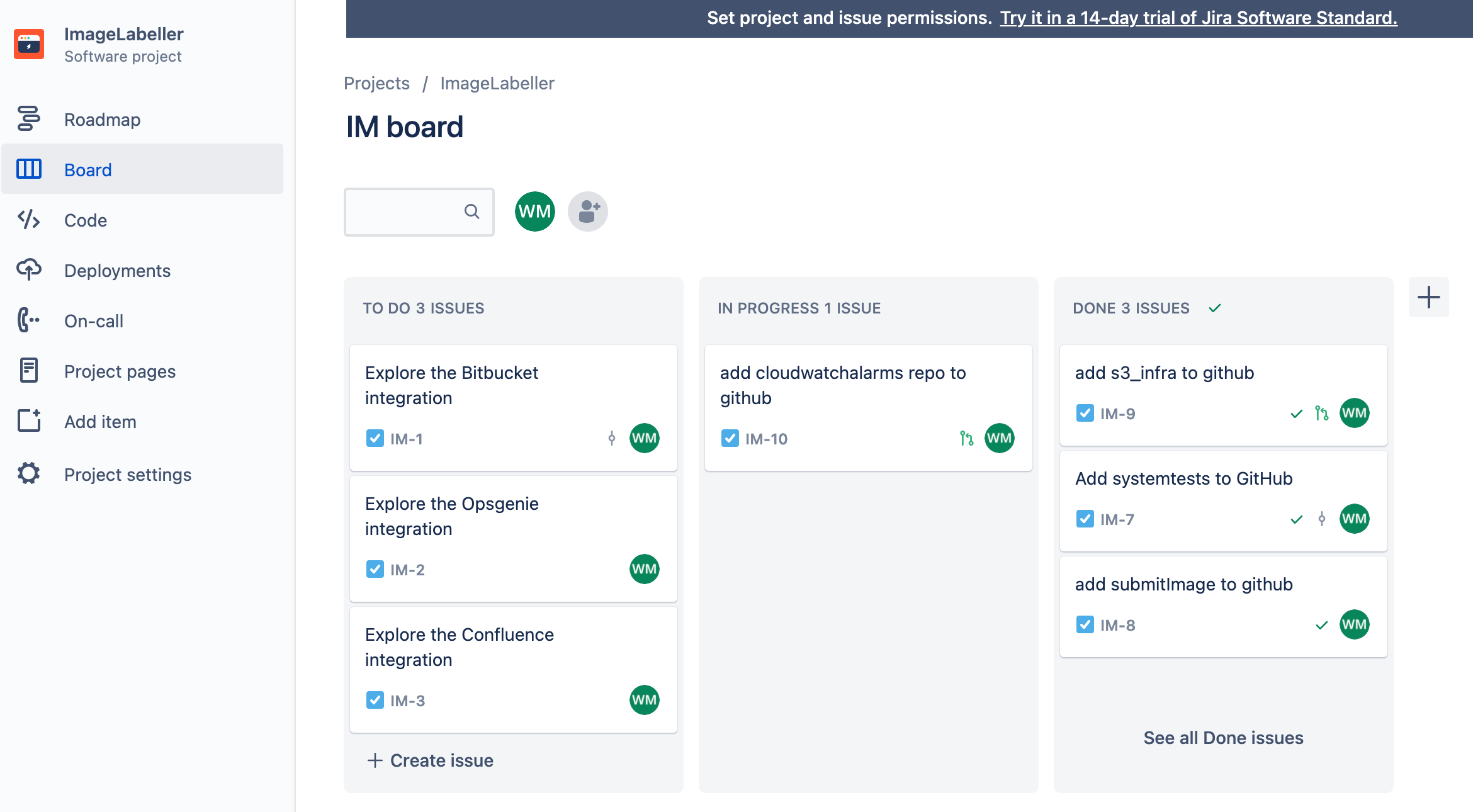

Acesse o Jira e crie um item novo do Jira para adicionar um repositório de alarmes do AWS CloudWatch ao GitHub. Neste exemplo, o ID do item do Jira é GI-10.

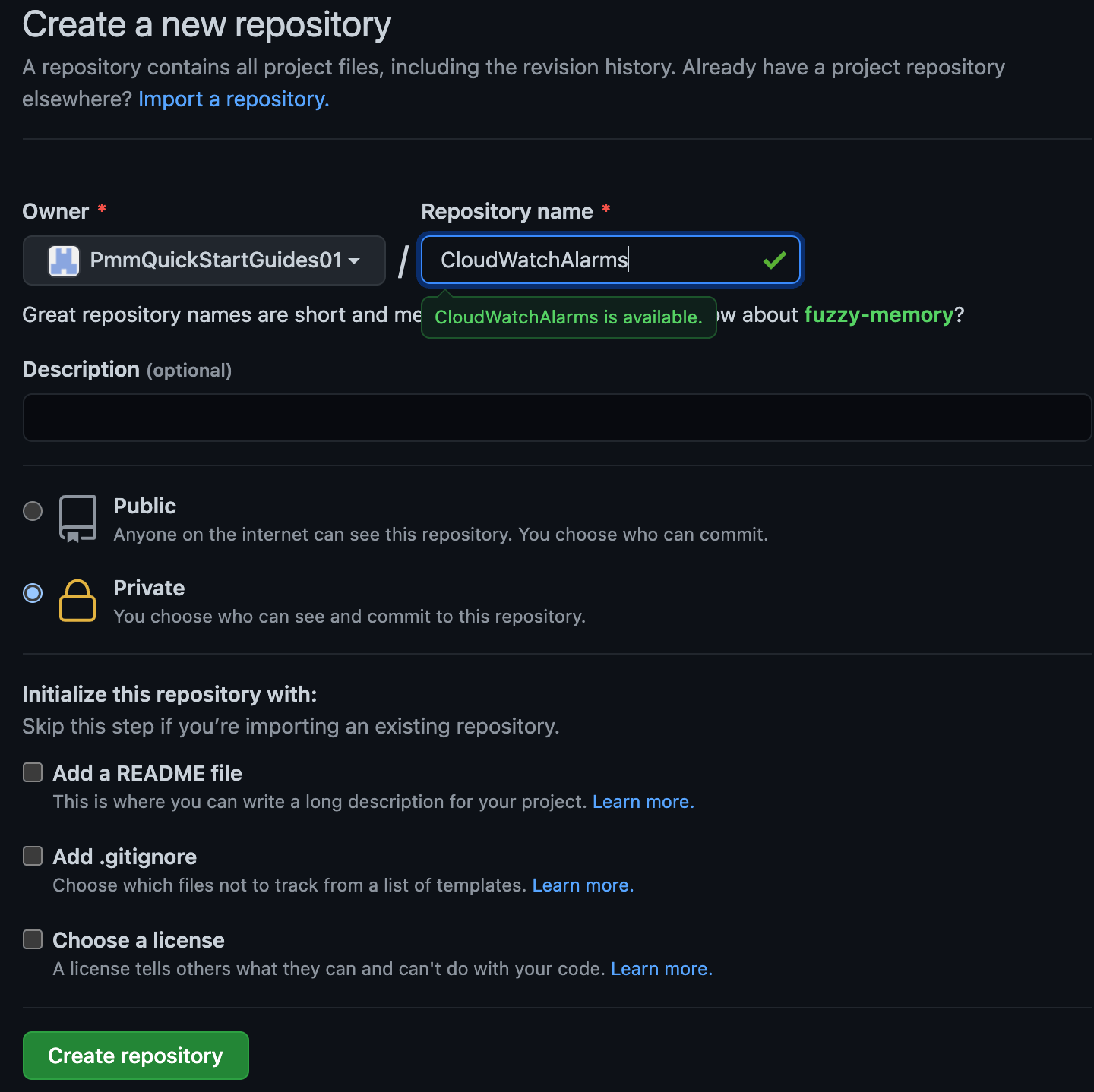

Acesse o GitHub e clique em Novo. Escolha a organização apropriada para o proprietário. Clique em Criar repositório para continuar.

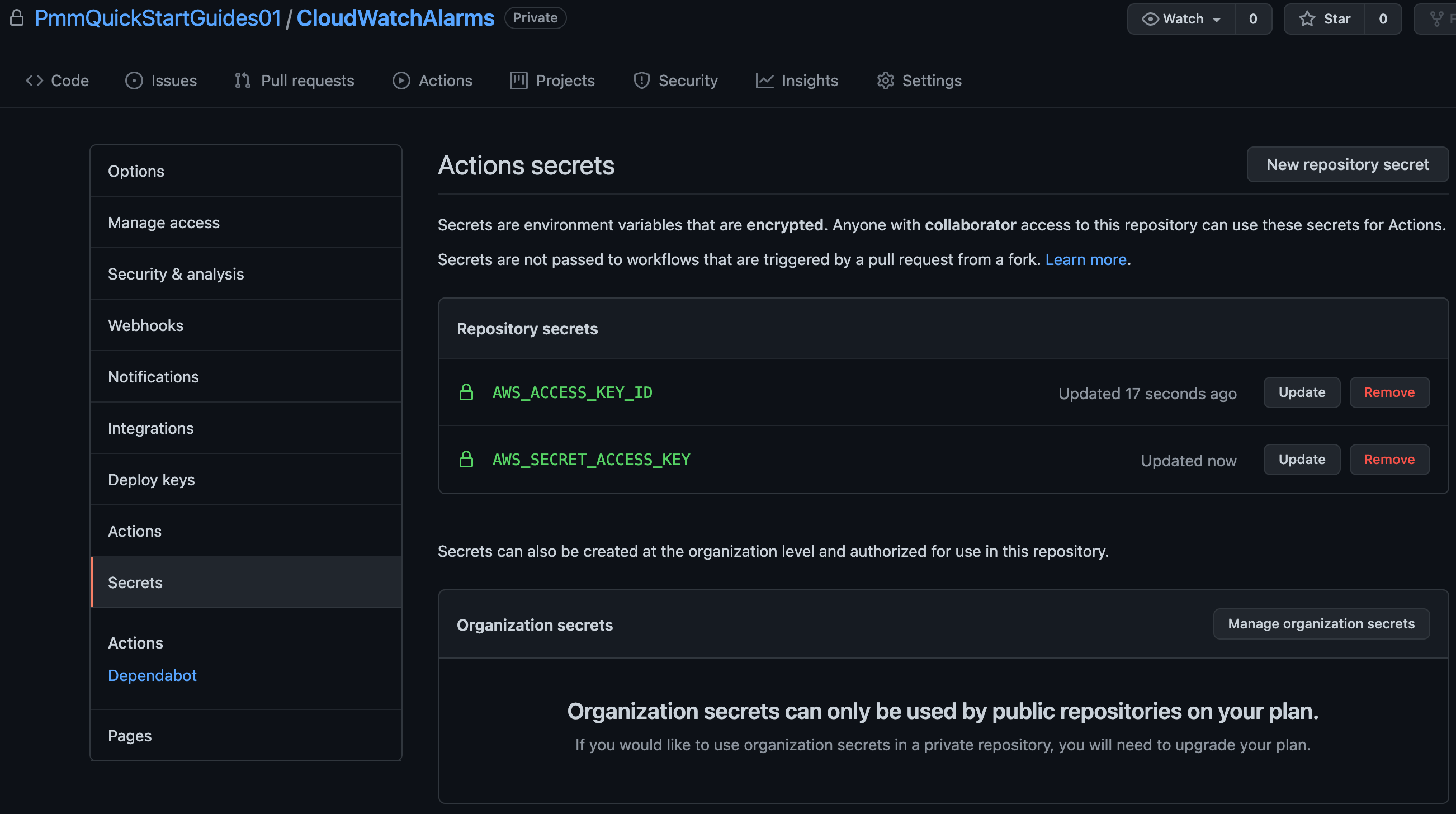

Clique em Configurações e depois em Segredos. Adicione seu ID de chave de acesso da AWS como AWS_ACCESS_KEY_ID e sua chave de acesso secreta da AWS como AWS_SECRET_ACCESS_KEY.

No seu terminal, acesse seu repositório CloudWatchAlarms e execute o seguinte para enviar seu código do AWS CloudFormation para o GitHub.

git add --all

git commit -m "IM-10 add CloudWatchAlarms to github"

git remote add origin git@github.com:PmmQuickStartGuides01/CloudWatchAlarms.git

git branch -m mainline

git push -u origin mainlinetemplate.yml de alarmes

Description: 'A description'

Resources:

OpsGenieSNS:

Type: AWS::SNS::Topic

Properties:

DisplayName: 'Opsgenie'

Subscription:

- Endpoint: 'https://api.opsgenie.com/v1/json/cloudwatch?apiKey=a4449509-6998-4d55-841d-2e6b363520c7'

Protocol: 'HTTPS'

TopicName: 'Opsgenie'

SubmitImageLambdaAlarm:

Type: AWS::CloudWatch::Alarm

Properties:

AlarmActions:

- !Ref 'OpsGenieSNS'

AlarmDescription: 'SubmitImage Too Many Invocations'

ComparisonOperator: 'GreaterThanThreshold'

Dimensions:

- Name: FunctionName

Value: !ImportValue 'SubmitImageFunctionName'

EvaluationPeriods: 1

MetricName: 'Invocations'

Namespace: 'AWS/Lambda'

Period: 60

Statistic: 'Sum'

Threshold: 10Defina o endpoint de assinatura do tópico do SNS como o URL do endpoint que você copiou do Opsgenie. O SubmitImageLambdaAlarm monitora uma única métrica emitida pelo submitImage AWS Lambda. Se houver mais de 10 invocações, em um minuto o alarme é disparado.

Ações do GitHub para implementação na AWS

Acesse seu repositório CloudWatchAlarms em seu terminal, crie uma ramificação com o nome do seu ID de item do Jira e crie um diretório .github/workflows .

git checkout -b IM-10

mkdir -p .github/workflows && cd .github/workflowsCrie deploy-test-staging.yml com o seguinte yaml. Isso define um fluxo de trabalho de implementação para seus ambientes de teste e staging que é executado durante envios para filiais que não sejam a linha principal.

name: deploy-cloudwatchalarms-test-staging

on:

push:

branches:

- '*'

- '!mainline'

jobs:

deploy-us-west-1:

runs-on: ubuntu-latest

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-1"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsAlarms

template: template.yml

no-fail-on-empty-changeset: "1"

deploy-us-east-2:

runs-on: ubuntu-latest

needs: deploy-us-west-1

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-2"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsAlarms

template: template.yml

no-fail-on-empty-changeset: "1"Em seguida, crie o deploy-prod.yml com o yaml abaixo. Ele define o fluxo de trabalho da implementação nos ambientes de produção que é executado quando uma solicitação pull mescla as alterações na linha principal.

name: deploy-cloudwatchalarms-prod

on:

pull_request:

branches:

- mainline

jobs:

deploy-us-west-2:

runs-on: ubuntu-latest

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-2"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsAlarms

template: template.yml

no-fail-on-empty-changeset: "1"

deploy-ca-central-1:

runs-on: ubuntu-latest

needs: deploy-us-west-2

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "ca-central-1"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsAlarms

template: template.yml

no-fail-on-empty-changeset: "1"

deploy-us-east-1:

runs-on: ubuntu-latest

needs: deploy-ca-central-1

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-1"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsAlarms

template: template.yml

no-fail-on-empty-changeset: "1"Enviando para uma ramificação de recursos

Na linha de comando, execute o seguinte para enviar seu código para a ramificação GI-10 do seu repositório CloudWatchAlarms.

git add --all

git commit -m "IM-10 add github actions to CloudWatchAlarms"

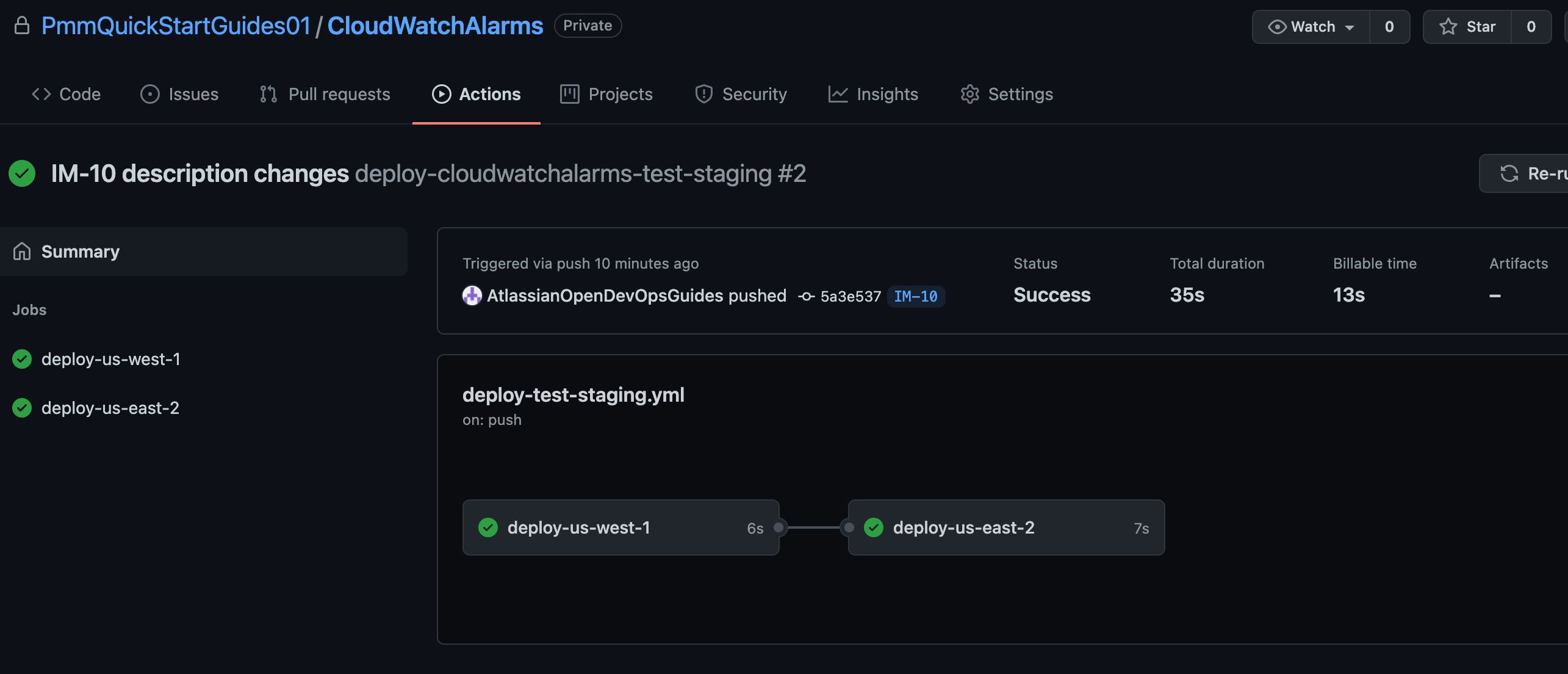

git push -u origin IM-10Clique em Ações para ver os fluxos de trabalho em execução.

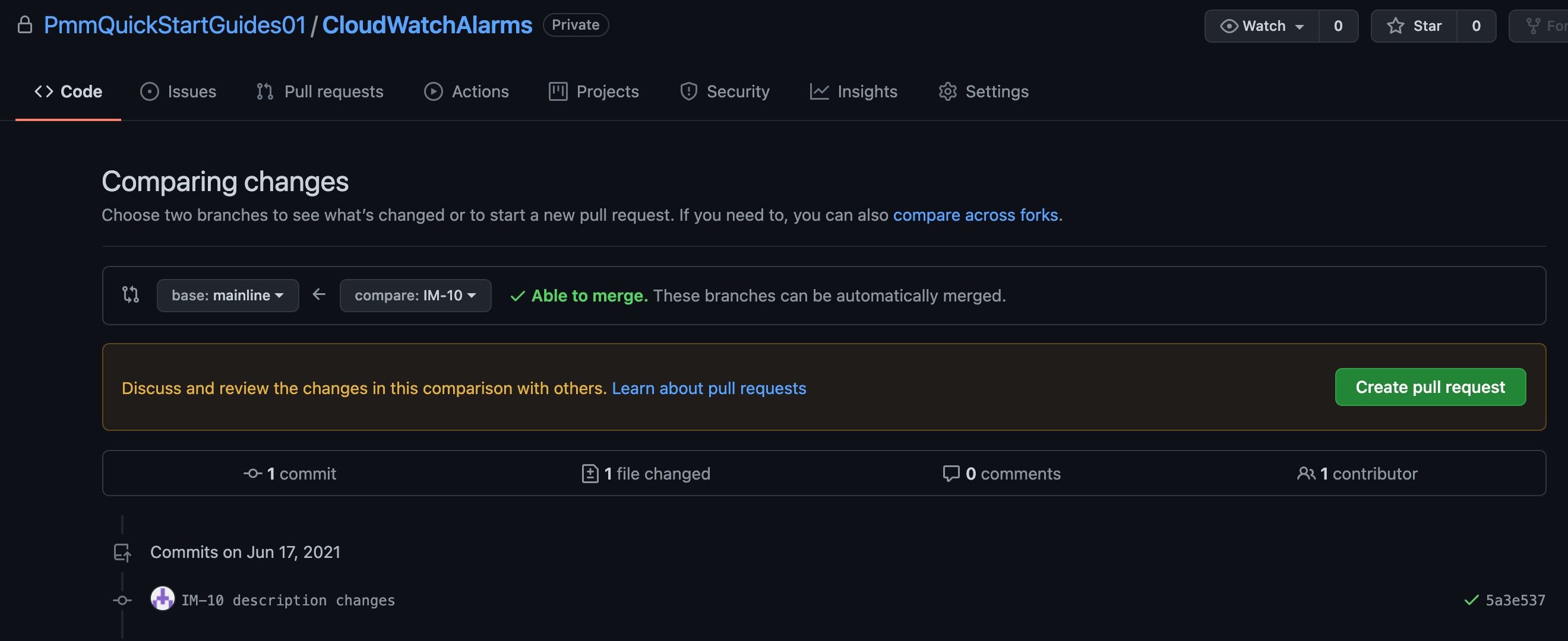

Criar uma solicitação pull

Clique em Criar pull request para mesclar na linha principal.

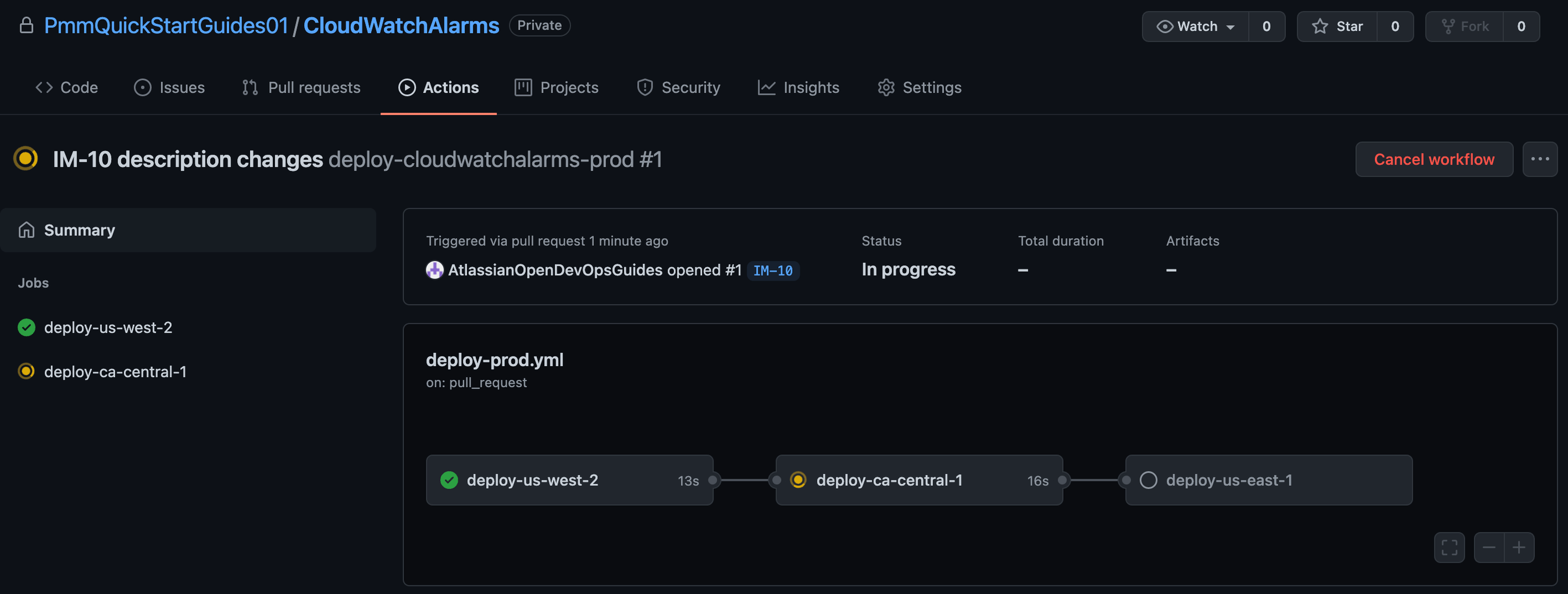

Clique em Ações para monitorar a implementação da Produção.

Como testar o alarme

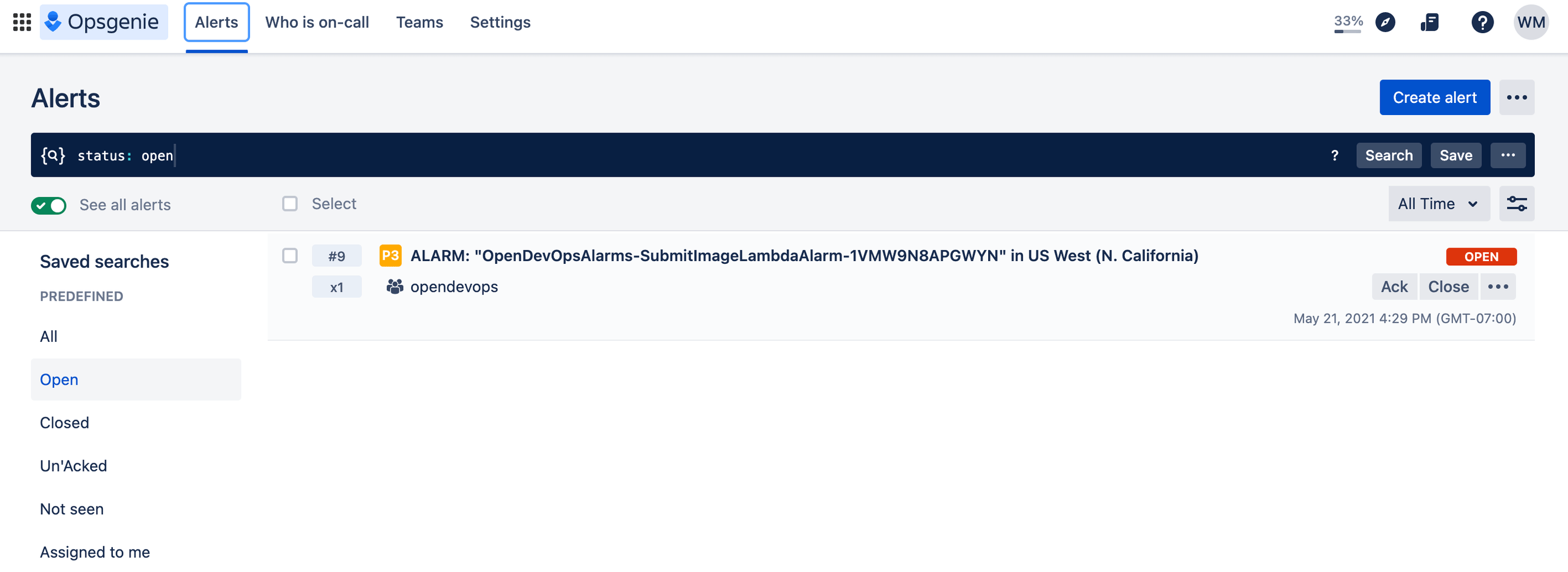

Gere um alerta acionando o alarme do AWS CloudWatch que você acabou de configurar ou clicando em Criar alerta.

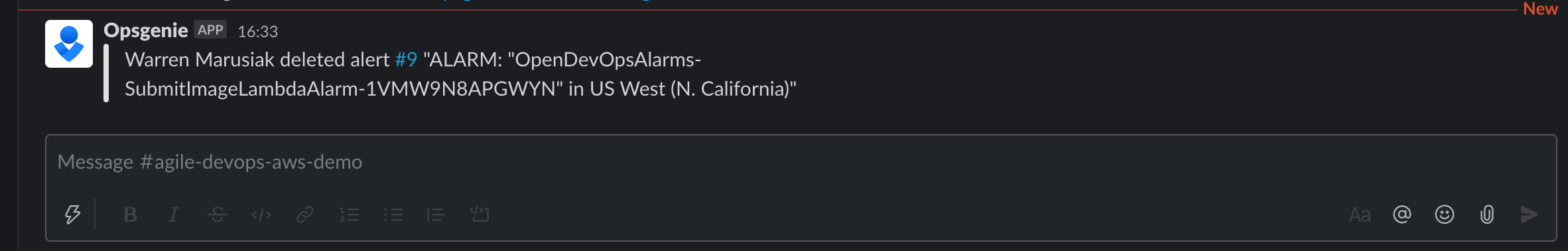

Verifique o Slack para ver se a notificação apareceu.

Parabéns! Você conseguiu. O ImageLabeller agora está instalado e funcionando.

Compartilhe este artigo

Próximo tópico

Leitura recomendada

Marque esses recursos para aprender sobre os tipos de equipes de DevOps ou para obter atualizações contínuas sobre DevOps na Atlassian.

Comunidade de DevOps

Caminho de aprendizagem de DevOps