Принципы безопасности

Мы считаем, что все команды способны на великие свершения. Наша миссия — раскрыть потенциал каждой команды, независимо от размера и отрасли, и помочь человечеству перейти на новый этап развития, используя возможности программного обеспечения.

Мы понимаем, что миссия вашей компании значит для вас ничуть не меньше, чем для нас наша собственная. Мы также понимаем, что информация лежит в основе всего нашего бизнеса и жизни в целом. Поэтому доверие клиентов — наша главная цель, а обеспечение безопасности всегда остается первоочередной задачей. Наша программа обеспечения безопасности полностью открыта, чтобы вы могли понять принцип ее работы и уверенно применять наши продукты и сервисы.

Ознакомьтесь подробнее с нашим подходом к обеспечению безопасности и узнайте, каким образом клиенты могут внести в эту область свой вклад.

Если не указано иное, информация на этой странице касается продуктов Atlassian Cloud — Jira, Confluence и Bitbucket.

Наш подход к обеспечению безопасности

Этот раздел посвящен подходу компании Atlassian к обеспечению безопасности. В нем рассмотрены основные действия и методы в ряде доменов безопасности для защиты наших собственных сред (включая облачные платформы) и процессов, предназначенных для создания максимально безопасных продуктов для наших клиентов и пользователей.

Наши основные принципы обеспечения безопасности

В основе нашего подхода к обеспечению безопасности лежит несколько тезисов.

- Мы хотим стать примером для наших коллег в вопросах безопасности облака и продуктов.

- Мы стремимся отвечать всем требованиям клиентов к безопасности облака и превосходить требования отраслевых стандартов и сертификаций безопасности.

- Мы открыто делимся информацией о своих программах, процессах и показателях и стремимся к их прозрачности. Это означает, что мы рассказываем о своем развитии и ждем того же от других поставщиков облачных услуг, а также устанавливаем новые стандарты для клиентов.

Основное внимание в этом разделе уделяется ряду мер и инициатив. С их помощью мы воплотили в жизнь основные принципы обеспечения безопасности, заключенные в этих главных тезисах.

Мы также гордимся тем, что многие из наших главных продуктов лежат в основе повседневных операций и рабочих процессов в компании Atlassian и являются их ключевой составляющей. Например, приложения Jira и Confluence составляют основу нашего подхода к управлению инцидентами и программ управления уязвимостями. Это означает, что мы заинтересованы в обеспечении безопасности наших продуктов. Дело не только в том, что одна из наших ключевых ценностей звучит как «Проявляйте заботу о клиентах», но и в том, что мы сами используем эти продукты.

Наша команда

Уверены, что большинство компаний готовы сказать то же самое, — но мы бесконечно гордимся нашей командой по обеспечению безопасности. Мы считаем, что сформировали и вырастили команду самых лучших и талантливых специалистов в отрасли. Наша команда по обеспечению безопасности насчитывает более 100 сотрудников из офисов в Сиднее, Амстердаме, Бангалоре, Остине, Маунтин-Вью, Сан-Франциско и Нью-Йорке (плюс несколько участников, которые работают дистанционно). Эта команда постоянно развивается, тем самым подтверждая, что безопасность является сферой особого внимания для Atlassian. У нас есть множество вспомогательных команд, в том числе:

- команда по обеспечению безопасности продуктов — отвечает за безопасность наших продуктов и платформ;

- команда по обеспечению безопасности экосистемы — отвечает за безопасность нашего магазина Marketplace и аддонов;

- команда по обнаружению инцидентов и реагированию на них — отвечает за выявление инцидентов безопасности и реагирование на них;

- «красная команда» — отвечает за моделирование атак и (или) угроз и тренировку команды по обнаружению инцидентов и реагированию на них;

- команда по разработке архитектуры безопасности — отвечает за определение требований к безопасности наших продуктов и платформ;

- команда по обеспечению корпоративной безопасности — отвечает за обеспечение безопасности внутри компании в аспектах, касающихся собственной сети и приложений;

- команда по формированию доверия пользователей — отвечает за отслеживание ожиданий клиентов и реагирование на них, а также обеспечивает прозрачность наших процессов и методов работы;

- команда по разработке приложений и обеспечению надежности — отвечает за создание и эксплуатацию инструментов для команды по обеспечению безопасности;

- команда по повышению грамотности и подготовке — отвечает за обучение наших сотрудников и партнеров принципам безопасной работы.

Пока наша команда по обеспечению безопасности продолжает расширяться, каждый сотрудник Atlassian играет свою роль в нашей миссии по повышению уровня безопасности. Мы не устаем напоминать им об этом с первого до последнего дня работы в компании. Мы хотим стать примером для других компаний в вопросах облачной безопасности, соответствовать всем требованиям клиентов к облачной безопасности, превосходить требования всех отраслевых стандартов и сертификаций безопасности и с гордостью публиковать сведения о защите данных наших клиентов. Наши цели и видение транслируются каждому сотруднику с первого до последнего дня работы в компании Atlassian.

Дополнительные программы, которые помогают нам поддерживать безопасность на должном уровне

Наше внимание сосредоточено на основах безопасности. При этом мы реализовываем ряд программ, которые помогают следить и за тем, чтобы наш подход к обеспечению безопасности оставался как можно более разносторонним, позволяя работать на опережение. Перечислим некоторые из них.

Программа поддержки безопасности

Эта программа служит дополнением процессов реагирования на инциденты в Atlassian. Мы встроили в стандартный процесс управления инцидентами отдельную программу, чтобы заблаговременно выявлять инциденты и создавать для них соответствующие предупреждения. Учитываются не только известные нам и актуальные типы инцидентов, но и угрозы, с которыми мы столкнемся в будущем.

Программа вознаграждения за найденные ошибки

Наша программа вознаграждения за найденные ошибки неизменно признается одной из лучших в отрасли и позволяет нам прибегать к помощи авторитетного сообщества, состоящего из десятков тысяч исследователей, которые постоянно тестируют наши продукты и отчитываются о любых обнаруженных уязвимостях.

Постоянное совершенствование нашей программы безопасности

Мы стремимся к тому, чтобы наша программа безопасности оставалась актуальной и служила примером для других компаний отрасли. Мы понимаем, что для этого нам необходимо постоянно оценивать наш текущий подход к обеспечению безопасности (а также сравнивать его с подходами наших коллег по цеху) и выявлять возможности для улучшения.

С этой целью мы провели (и продолжаем проводить) многочисленные оценки зрелости нашей программы безопасности, к участию в которых приглашаются независимые консалтинговые компании в сфере безопасности. Мы учитываем данные, полученные в результате всей этой работы, в том числе основные рекомендации, чтобы заполнить любые пробелы и воспользоваться каждой возможностью стать лучше.

Мы также учредили несколько программ для разных команд, занимающихся обеспечением безопасности, таких как команда по безопасности продуктов и команда по обнаружению инцидентов и реагированию на них, чтобы направлять внутренние процессы оптимизации. Мы разработали показатели для поддержки каждой из этих программ, которые отслеживаются силами нашей команды по управлению безопасностью. С помощью этих показателей мы выявляем области для улучшения в каждой из наших основных компетенций и сосредотачиваем на них усилия.

Дополнительная информация

Защита нашей внутренней среды

Отправной точкой эффективного подхода к обеспечению безопасности является наведение порядка в собственном хозяйстве. Для этого, в частности, нужно обеспечить безопасность наших внутренних сред. Для этого применяется ряд мер.

Встраивание средств обеспечения безопасности в архитектуру наших сетей

Компания Atlassian практикует многоуровневый подход к обеспечению безопасности сетей. Мы внедряем методы защиты на каждом уровне облачных сред, разделяя существующую инфраструктуру на зоны, среды и сервисы. Мы ввели ограничения по зонам, которые включают в себя введение лимита сетевого трафика на уровне офиса/сотрудников, данных клиентов, CI/CD и DMZ. У нас также предусмотрена изоляция сред, чтобы контролировать подключения между рабочими и нерабочими средами. Данные рабочей среды не реплицируются за пределами рабочих сред.

Для коммуникации между сервисами требуется явная авторизация с использованием списка разрешенных сервисов. Доступ к конфиденциальным сетям регулируется с помощью маршрутизации виртуальных частных облаков (VPC), а также использования программно конфигурируемых сетей и правил для брандмауэров. Все подключения в этих сетях зашифрованы. Мы также внедрили систему обнаружения вторжений как в офисных, так и в производственных сетях, чтобы выявлять возможные угрозы.

Обеспечение безопасного доступа к нашим сетям при помощи модели «нулевого доверия»

Компания Atlassian использует принцип «нулевого доверия» для обеспечения безопасного доступа к своей корпоративной сети, внутренним приложениям и облачным средам.

Подходы к обеспечению безопасности по принципу «нулевого доверия» выходят за рамки традиционных методов сетевой безопасности, которые в первую очередь полагаются на аутентификацию пользователя для определения доступа к сетевым ресурсам. Такие методы сопряжены с риском, поскольку могут позволить ненадежным и незащищенным устройствам поставить под угрозу безопасность. Поэтому многие организации, в том числе Atlassian, приняли модель, согласно которой доступ к сети имеют только надежные устройства, отвечающие определенным требованиям безопасности.

Atlassian управляет доступом к нашим рабочим средам и сервисам, интегрируя идентификацию пользователей и конечных точек с комплексным набором сигналов устройств. Эти сигналы постоянно собираются с помощью нашего программного обеспечения для управления мобильными устройствами (Mobile Device Management, MDM), решения для обнаружения конечных точек и реагирования (Endpoint Detection and Response, EDR) и реестра активов.

Защищенное управление доступом к нашим системам и сервисам

В компании Atlassian детально прописан процесс управления доступом пользователя (его предоставления или отзыва) для всех систем и служб. У нас налажен рабочий процесс, объединяющий системы управления кадровыми ресурсами и управления доступом. Контроль доступа осуществляется на основе ролей с помощью предопределенных профилей пользователей. Благодаря этому сотрудникам предоставляется ровно столько прав доступа, сколько необходимо для исполнения должностных обязанностей. Все аккаунты пользователей должны быть утверждены руководством, прежде чем они получат доступ к данным, приложениям, инфраструктуре или сетевым компонентам.

Поддерживая архитектуру «нулевого доверия», мы контролируем доступ к собственным корпоративным приложениям посредством платформы единого входа. Чтобы получить доступ к любому из наших приложений, сотрудники должны пройти аутентификацию посредством этой платформы, которая запрашивает аутентификационные данные двух разных типов. В зависимости от приложения необходимо пройти аутентификацию с помощью ключей FIDO2 либо с помощью мобильного приложения, которое предоставляется сотрудникам Atlassian. Мы отказались от менее надежных методов аутентификации, таких как использование одноразовых паролей, которые рассылаются по SMS или сообщаются по телефону. Компания Atlassian приняла этот подход, чтобы сделать процесс аутентификации устойчивым к фишингу и атакам через посредника. Любую систему, которая рассылает коды в текстовых сообщениях, может взломать опытный злоумышленник.

Защита наших конечных точек

Корпоративные ноутбуки

Устройства, составляющие парк корпоративного оборудования Atlassian, настроены для защиты данных и снижения риска взлома. В рамках нашей программы, основанной на принципе «нулевого доверия», устройствам, которые не соответствуют утвержденному стандарту, автоматически запрещается доступ к системам Atlassian.

На корпоративных устройствах Atlassian реализованы следующие средства управления.

- Централизованное управление устройствами. У нас есть решение для управления мобильными устройствами (MDM), которое отвечает за применение конфигураций безопасности (в том числе контрольных показателей CIS) и развертывание ПО и обновлений на всех устройствах, принадлежащих компании Atlassian.

- Контроль приложений запрещает выполнение определенных типов легального ПО (например, решений для удаленного доступа), которое может поставить под угрозу безопасность наших устройств.

- Брандмауэры на конечных устройствах блокируют доступ к локальным службам из сети.

- ПО для обнаружения и устранения вирусов и угроз на конечных устройствах (EDR) обнаруживает и блокирует вредоносный код, собирает данные журналов и помогает нашему центру обеспечения безопасности быстро реагировать на инциденты.

- Защищенные браузеры. Во всех браузерах, используемых сотрудниками, настроен запрет на установку или использование вредоносных расширений, а также включено блокирование известных фишинговых сайтов или сайтов, распространяющих вредоносный код.

- Шифрование диска и блокировка экрана. Все устройства полностью зашифрованы и автоматически блокируются по истечении заданного периода бездействия.

Мобильные и личные устройства

Для сотрудников Atlassian, которым удобнее обращаться к корпоративным системам с личных мобильных устройств под управлением iOS или Android, действует программа BYOD (использование собственных устройств). Все мобильные устройства должны отвечать ряду требований.

- Устройство должно быть зарегистрировано в нашем решении по управлению мобильными устройствами (MDM).

- На устройстве должно быть включено полное шифрование диска и блокировка экрана.

- На устройстве должна быть установлена последняя версия ОС Android или iOS.

Мобильным устройствам, используемым в рамках программы BYOD, предоставляется ограниченный доступ к системам Atlassian и запрещается доступ к данным клиентов.

Безопасность в нашей повседневной работе

Мы прилагаем множество усилий, чтобы безопасность стала неотъемлемой частью всех аспектов наших повседневных операционных процессов. Мы стремимся к тому, чтобы безопасность всегда учитывалась в наших методах работы и нам как можно реже приходилось совершенствовать или доводить до ума систему безопасности постфактум.

Отслеживание наших информационных ресурсов

Наши рабочие системы размещены в инфраструктуре, предоставленной поставщиками облачных услуг. Из-за характера этих услуг системы не отслеживаются на аппаратном уровне. Базовые микросервисы, на основе которых работают наши продукты, отслеживаются в специально созданной сервисной базе данных. Эта база данных автоматически обновляется при развертывании какого-либо сервиса.

Наша команда по технологиям рабочего места проводит инвентаризацию всех конечных точек с помощью нашего собственного программного обеспечения Jira для целей отслеживания.

Управление изменениями в нашей среде

Наш процесс управления изменениями немного отличается от традиционного. Традиционные процессы опираются на иерархию в виде пирамиды. В этом случае запросы на изменение обрабатываются специальной группой, которая одобряет или отклоняет их.

Мы сделали выбор в пользу открытого подхода, который мы называем «Оценка коллегами, зеленая сборка» (PRGB). В отличие от традиционного процесса управления изменениями подход PRGB требует, чтобы каждое изменение — будь то изменение кода или инфраструктуры — проверялось одним или несколькими коллегами на предмет проблем, которые могут возникнуть в его результате. Чем критичнее изменение или системы, которые оно затронет, тем больше привлекается проверяющих. Наши специалисты выявляют и помечают проблемы, прежде чем изменение будет реализовано. Этот процесс зарекомендовал себя как гибкий и адаптируемый подход к управлению изменениями в нашей среде. Под «зеленой сборкой» подразумевается, что наш конвейер CI/CD должен произвести успешную или «чистую» сборку, включающую новые изменения. Если какие-либо составляющие изменения не проходят интеграционное тестирование, функциональное тестирование, модульное тестирование или тестирование безопасности, сборка отклоняется и возвращается на стадию исходного запроса на изменение для устранения всех неполадок.

Управление конфигурациями в наших системах

В нашей компании лишь ограниченному числу специалистов и архитекторов разрешено устанавливать программное обеспечение в рабочей среде. В большинстве случаев установка ПО невозможна. Для управления конфигурациями и изменениями на серверах в наших рабочих средах используются инструменты управления конфигурациями. Предполагается, что для непосредственного внесения изменений в эти системы утвержденная конфигурация передается посредством инструментов управления конфигурацией. Благодаря этому обеспечивается согласованность. Мы полагаемся на стандартные образы машин Amazon (Amazon Machine Image, AMI). Все изменения в наших AMI или операционных системах должны совершаться посредством нашего стандартного процесса управления изменениями. Мы отслеживаем конфигурации-исключения и сообщаем о них. Кроме того, у нас реализована изоляция ресурсов, чтобы проблемы с каким-либо сервисом не повлияли на работу других сервисов. Мы также используем процесс «Проверка коллегами, зеленая сборка» (PRGB). В ходе этого процесса множество проверяющих утверждают изменения конфигурации, переданные через инструменты управления конфигурациями. Все сборки снабжаются криптографической подписью. В нашей рабочей среде можно запускать только сборки такого типа.

Использование журналов

С помощью платформы управления информацией о безопасности и событиями безопасности (SIEM) мы собираем журналы из различных источников, устанавливаем правила мониторинга для этих собранных журналов и затем помечаем все подозрительные действия. Оценка таких оповещений, а также их дальнейшее расследование и надлежащая эскалация определяются внутренними процессами компании. Ключевые системные журналы передаются из каждой системы, причем журналы доступны только для чтения. Команда по обеспечению безопасности Atlassian создает оповещения на нашей платформе аналитики безопасности и отслеживает признаки угрозы. Наши команды по обеспечению надежности используют эту платформу, чтобы отслеживать проблемы, влияющие на доступность или производительность. Журналы хранятся в течение 30 дней в архивах «горячего» резервирования и в течение 365 дней в архивах «холодного» резервирования.

Основные системные журналы объединяются как во внутреннюю систему анализа журналов, так и в систему обнаружения вторжений.

Журналы играют важнейшую роль в нашей глобальной стратегии обнаружения вторжений и реагирования на них. Подробнее об этом написано в разделе «Наш подход к выявлению угроз безопасности, их предупреждению и реагированию на них».

Обеспечение непрерывности бизнеса и аварийного восстановления

Нам очень важно, чтобы наши продукты были отказоустойчивыми — во многом по той причине, что команда Atlassian сама полагается на эти продукты. Мы понимаем, что иногда могут случаться перебои в работе. Поэтому мы стремимся внедрить процессы на случай перебоев, чтобы их воздействие на наших клиентов было минимальным. В наших программах по обеспечению непрерывности бизнеса (BC) и аварийного восстановления (DR) предусмотрены различные меры, которые помогают достичь соответствующих целей.

Руководство компании вовлечено в планирование непрерывности бизнеса и аварийного восстановления. Такой контроль необходим, чтобы все команды чувствовали на себе личную ответственность за обеспечение устойчивости. В ходе мероприятий по планированию BC и DR мы стремимся найти подходящий баланс между затратами, выгодами и рисками. Для этого мы проводим анализ целевых сроков восстановления (RTO) и целевых точек восстановления (RPO) сервисов. В результате этого анализа мы создали простую систему из 4 уровней. С помощью нее можно поделить сервисы на группы в зависимости от того, какие требования выдвигаются к их восстановлению. Подробнее об этом подходе см. на странице «Подход компании Atlassian к управлению данными клиентов».

Наши программы BC и DR предполагают следующие мероприятия.

1. Встраивание средств обеспечения резервирования для удовлетворения требований к отказоустойчивости

2. Тестирование и проверка мер обеспечения избыточности

3. Использование результатов тестирования для непрерывного улучшения мер обеспечения BC и DR

Наши продукты создаются с расчетом на эффективное использование возможностей избыточности, таких как зоны доступности и регионы, предоставляемых поставщиками облачных услуг.

Мы непрерывно отслеживаем широкий спектр показателей, чтобы как можно раньше обнаружить потенциальные проблемы. Эти показатели используются для настройки оповещений для инженеров по обеспечению надежности сайта (SRE) или соответствующих команд по проектированию продукта. При превышении порогового значения показателей незамедлительно принимаются меры согласно процедуре реагирования на инциденты. Кроме того, команда SRE играет ведущую роль в выявлении недостатков программы DR, а также устраняет их совместно с командой по управлению рисками и обеспечению соответствия требованиям. Каждая из наших команд включает эксперта по DR, который помогает ее участникам в управлении аварийным восстановлением в рамках их функциональных обязанностей, а также контролирует этот процесс.

Тестирование DR охватывает такие аспекты, как процессы и технологии, в том числе документирование нужных процессов. Тестирование проводится регулярно и с учетом уровня важности сервиса. Например, процессы резервного копирования и восстановления данных основных систем, предназначенных для клиентов, тестируются ежеквартально. Мы проводим ручное и целенаправленное тестирование аварийного переключения систем. Такое тестирование может быть относительно простым (обсуждение моделируемой ситуации) или же более сложным, с проверкой аварийного переключения в зонах доступности и регионах. Результаты тестирования тщательно фиксируются и документируются независимо от сложности. Проводится их анализ и выявляются недостатки и возможности для улучшения, которые затем обрабатываются в виде заявок Jira. Благодаря этому весь процесс непрерывно совершенствуется.

Мы проводим ежегодную оценку последствий для бизнеса (BIA) с целью определить риски критически важных сервисов. Результаты оценки используются для определения стратегии по обеспечению DR и BC. Благодаря этому возможна разработка эффективных планов по DR и BC для критически важных сервисов.

Доступность сервисов

Помимо вышеупомянутых мер, мы также публикуем для клиентов сведения о статусе доступности сервисов в режиме реального времени в собственном продукте Statuspage. В случае проблем с сервисом клиенты узнают об этом сразу после нас.

Резервное копирование

Компания Atlassian реализует комплексную программу резервного копирования. Она охватывает внутренние системы компании, средства резервного копирования которых соответствуют требованиям к восстановлению работоспособности систем. Кроме того, в отношении предложений Atlassian Cloud (особенно клиентских данных и данных приложений) применяются расширенные средства резервного копирования. Для ежедневного автоматического резервного копирования каждого экземпляра RDS в Atlassian используют возможности Amazon RDS (сервиса реляционных баз данных) по созданию снимков состояния.

Снимки состояния Amazon RDS хранятся в течение 30 дней. Они позволяют восстановить экземпляр до состояния на определенный момент времени и зашифрованы по стандарту AES-256. Резервные копии данных не хранятся удаленно, а реплицируются в несколько ЦОД в определенном регионе AWS. Кроме того, мы проводим ежеквартальное тестирование своих резервных копий.

Данные Bitbucket копируются в другой регион AWS. Кроме того, для каждого региона ежедневно создаются независимые резервные копии.

Эти резервные копии не используются для устранения негативных последствий от операций, инициированных клиентами (таких как перезапись отдельных полей в ходе работы скриптов, удаление задач, проектов или сайтов). Во избежание потери данных рекомендуется выполнять регулярное резервное копирование. Подробнее о создании резервных копий см. в документации по поддержке конкретного продукта.

Физическая безопасность

Методы обеспечения физической безопасности в офисах Atlassian регулируются политикой обеспечения физической защиты и безопасности среды, благодаря которой локальная и облачная среды компании надежно защищены физически. Политика описывает такие меры и средства, как безопасные рабочие места, защита ИТ-оборудования (независимо от его местонахождения), доступ в здания и офисы только для соответствующего персонала, а также мониторинг физических точек входа и выхода. Компания придерживается таких принципов физической безопасности, как организация приема посетителей в рабочие часы с обязательной регистрацией, доступ по опознавательным знакам во все места внутреннего пользования, а также регулирование доступа через точки входа и выхода (включая главные входы и зоны погрузки) в нерабочее время и ведение видеонаблюдения в этих точках при содействии управления офисного здания.

Центры обработки данных, с которыми сотрудничает компания Atlassian, соответствуют по меньшей мере требованиям SOC 2. Эта сертификация гарантирует наличие ряда средств защиты, в том числе обеспечения физической безопасности и безопасности среды. Доступ к центрам обработки данных осуществляется только уполномоченным персоналом после биометрической аутентификации. Меры физической защиты включают охрану на местах, видеонаблюдение, шлюзовые кабины и дополнительные меры защиты от вторжений.

Защита данных

Мы используем ряд мер для обеспечения защиты и доступности данных клиентов, при этом предоставляя клиентам максимальный контроль над своими данными.

ЦОД

Продукты и данные Atlassian размещаются у ведущего поставщика услуг облачного хостинга — Amazon Web Services (AWS). AWS обеспечивает оптимальную производительность для клиентов по всему миру, предоставляя возможности избыточности и аварийного переключения ресурсов. Мы используем несколько регионов AWS, удаленных друг от друга географически (в восточной и западной частях США, на территории Европейского союза и в странах Азиатско-Тихоокеанского региона), а также несколько зон доступности в каждом из этих регионов. Таким образом, отказ отдельного ЦОД не ухудшает доступность продуктов или клиентских данных. Подробнее см. в документе, посвященном управлению клиентскими данными в Atlassian, и на странице облачной инфраструктуры размещения.

Физический доступ к ЦОД, где размещаются данные клиентов, осуществляется только уполномоченным персоналом, при этом право доступа проверяется с использованием биометрии. Меры обеспечения физической безопасности для ЦОД включают охрану на местах, видеонаблюдение, кабины-ловушки и дополнительные меры защиты от вторжений.

Шифрование данных

Все данные клиентов, хранящиеся в облачных продуктах Atlassian, шифруются при передаче по общедоступным сетям с помощью протокола TLS 1.2+ с полной безопасностью пересылки (PFS) для защиты от несанкционированного раскрытия или изменения. Наша реализация TLS обеспечивает использование криптостойких шифров и ключей нужной длины, если это поддерживается браузером.

Данные наших клиентов и вложения в Jira Software Cloud, Jira Service Management Cloud, Jira, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie, Trello, Loom, Compass и Rovo, хранящиеся на жестких дисках наших серверов, защищены с помощью стандартного полнодискового шифрования AES-256. Актуальные сведения об обновлениях платформы см. в дорожной карте Atlassian Trust.

Управление ключами

Atlassian использует службы управления ключами (Key Management Services, KMS) базового поставщика облачных услуг для управления ключами. Для каждого ключа назначается владелец, который отвечает за применение для него методов защиты соответствующего уровня.

Разделение держателей

Клиенты Atlassian пользуются продуктами в общей облачной ИТ-инфраструктуре, однако при этом их данные логически разделены. Таким образом, действия одного клиента не могут поставить под угрозу конфиденциальность данных или работоспособность сервиса другого клиента.

В компании Atlassian для каждого приложения используется свой подход. В случае с сервисами Jira и Confluence Cloud для логической изоляции клиентов используется концепция под названием «контекст держателей» (Tenant Context). Она реализована в коде приложения и управляется посредством созданной нами «службы контекста держателей» (Tenant Context Service, TCS). Согласно этой концепции:

- данные каждого клиента при хранении логически обособлены от данных других держателей;

- все запросы к данным обрабатываются Jira или Confluence в контексте определенного держателя, исключая воздействие на других держателей.

В общих чертах, TCS хранит «контекст» для каждого отдельного держателя. Контекст привязан к уникальному идентификатору, который централизованно хранится в TCS и включает набор метаданных, связанных с держателем (например, базы данных с записями держателя, лицензии держателя, доступные ему возможности и прочая информация, относящаяся к конфигурации). Когда клиент обращается к Jira или Confluence Cloud, служба TCS с помощью этого идентификатора отбирает соответствующие метаданные и связывает их со всеми действиями держателя во время сеанса использования приложения.

Контекст, предоставляемый службой TCS, играет роль «призмы», через которую происходит взаимодействие с данными клиента и которая сфокусирована на одном конкретном держателе. Таким образом, держатель не может получить доступ к данным другого держателя и не может своими действиями повлиять на работоспособность сервиса другого держателя.

Дополнительные сведения о нашей облачной архитектуре см. в ресурсах, посвященных поддержке облачных продуктов.

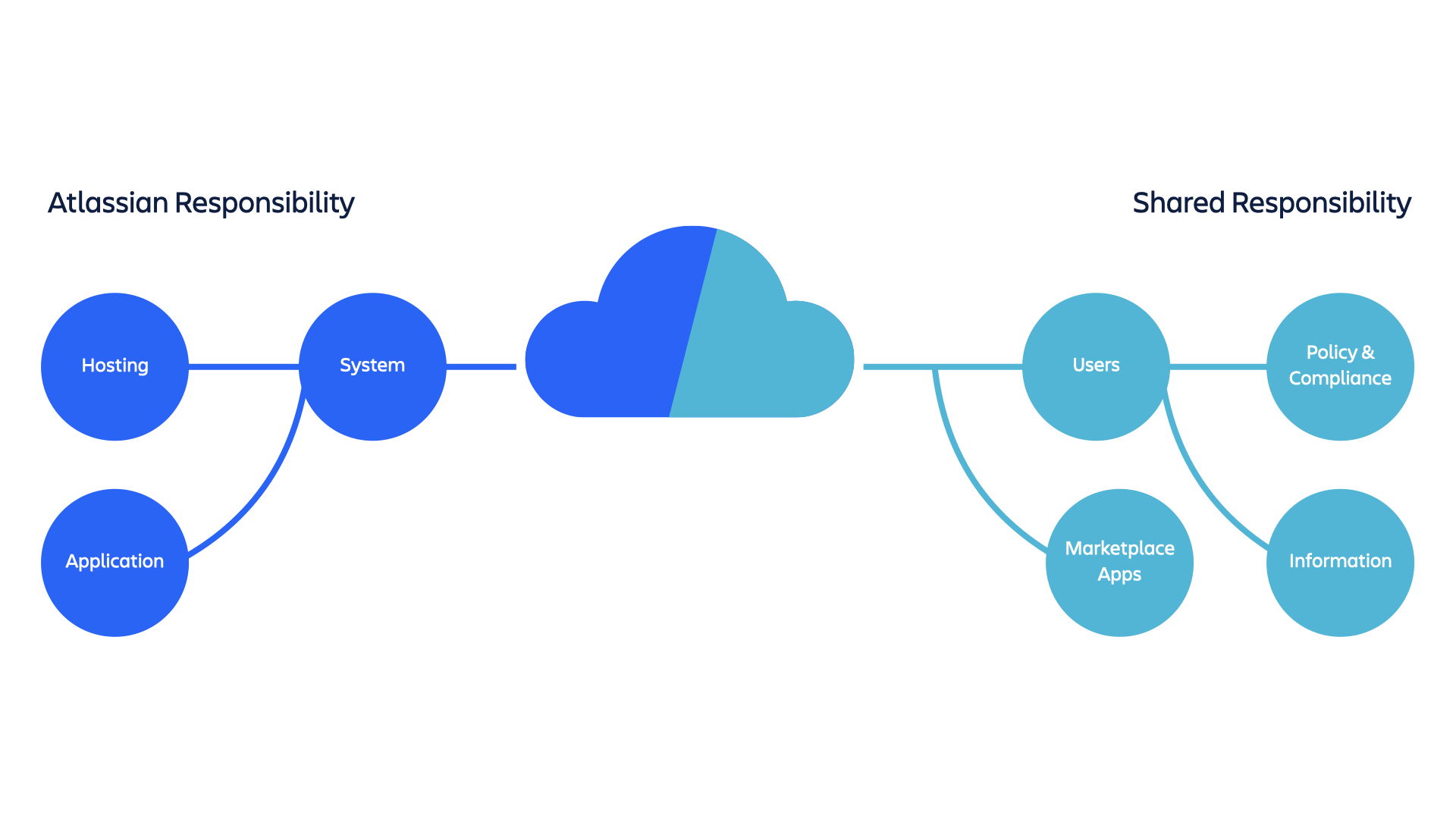

Общая ответственность при управлении данными клиентов

Компания Atlassian принимает на себя ответственность за обеспечение безопасности, доступности и надлежащей производительности предоставляемых приложений, а также систем, в которых они работают, и сред размещения этих систем. Несмотря на это, безопасность является предметом солидарной ответственности Atlassian и клиентов компании. Можно выделить четыре направления по обеспечению безопасности.

Политика и соответствие требованиям

Обеспечение соответствия системы потребностям бизнеса и ее функционирования согласно требованиям отраслевых стандартов, нормативных правовых актов и иных регламентирующих документов.

Пользователи

Создание пользовательских аккаунтов и управление ими.

Информация

Контент, который клиенты хранят в Confluence Cloud, Jira Cloud, Jira Service Management, Trello, Bitbucket Cloud, Compass, Loom или Rovo.

Приложения Marketplace

Сторонние сервисы, которые можно интегрировать с продуктами Atlassian.

Компания Atlassian принимает все необходимые меры для защиты безопасности клиентских данных. Однако значительное влияние на безопасность оказывают и решения клиентов по настройке продуктов. При использовании продуктов следует обращать внимание на следующие важные действия.

- Подтверждение домена и централизованное управление пользовательскими аккаунтами. Администраторы в организациях клиентов могут подтвердить права организации на один или несколько доменов. После подтверждения домена у администратора появляется возможность централизованно управлять всеми аккаунтами Atlassian сотрудников и применять политики аутентификации, в том числе требования к паролям и SAML. Всем клиентам настоятельно рекомендуется выполнить эти действия, чтобы защитить доступ к аккаунтам и данным, которые можно получить в случае входа.

- Права доступа. Наши продукты предназначены для совместной работы, однако клиентам следует с осторожностью предоставлять пользователям права доступа к данным в организации. В некоторых случаях они также могут предоставить публичный доступ к данным. Компания Atlassian не может повлиять на это решение и предотвратить копирование или дальнейшее распространение данных в таком случае.

- Централизованный доступ. Клиентам настоятельно рекомендуется использовать Atlassian Guard — инструмент для централизованного администрирования и повышения безопасности всех продуктов Atlassian, используемых в организации. Средства обеспечения безопасности включают принудительную двухфакторную аутентификацию (2FA) и систему единого входа.

Подробнее см. в документе, посвященном общей ответственности при обеспечении безопасности облака.

Управление доступом к данным клиентов

Все данные клиентов считаются в равной степени конфиденциальными, поэтому мы внедрили строгие методы защиты этих данных. Чтобы подготовить сотрудников и подрядчиков к работе с данными клиентов, а также дать соответствующие рекомендации, мы проводим обучение для повышения осведомленности в этой области в период адаптации.

В Atlassian данные клиентов, хранящиеся в наших приложениях, доступны только уполномоченным сотрудникам. Аутентификация выполняется с помощью индивидуальных открытых ключей, защищенных парольной фразой, а серверы принимают входящие SSH-соединения только из Atlassian и внутренних центров обработки данных. Доступ к любым данным предоставляется группам привилегированных пользователей и может быть предоставлен другим пользователям только после запроса и проверки. Кроме того, требуется дополнительная двухфакторная аутентификация (2FA).

Благодаря строгим методам защиты при аутентификации и авторизации наша международная команда поддержки может выполнять техническое обслуживание и поддержку продуктов. Доступ к размещенным приложениям и данным возможен с целью мониторинга состояния приложений и проведения технического обслуживания систем или приложений, а также по запросу клиента через нашу систему поддержки.

Для дополнительной защиты наших клиентов, прежде чем специалисты службы поддержки получают доступ к хранящимся в наших приложениях данным клиента, клиенту необходимо явно выразить согласие на доступ с помощью нашего средства проверки согласия на предоставление доступа.

Несанкционированный или ненадлежащий доступ к данным клиентов рассматривается как инцидент безопасности и обрабатывается с помощью процесса управления инцидентами. Этот процесс включает инструкции по уведомлению затронутых клиентов в том случае, если было обнаружено нарушение политики.

Сохранение и удаление данных

Компания Atlassian имеет возможность удалять персональные данные по запросу пользователей, а также помогает удалять персональные данные конечным пользователям с аккаунтами Atlassian. Кроме того, Atlassian предоставляет инструменты импорта и экспорта, с помощью которых клиенты могут получать доступ к своим данным, а также импортировать и экспортировать их.

Сайты клиентов деактивируются через 15 дней после окончания срока действия подписки. Atlassian хранит данные неактивных сайтов в течение 15 дней (для сайтов пробной версии) или 60 дней (для сайтов с платной подпиской) после окончания срока действия подписки. Обратите внимание, что в случае подписки на продукты Jira данные будут удалены только после отмены подписки на все такие продукты.

Подробнее см. на странице, посвященной принципам безопасности, или в разделе часто задаваемых вопросов о хранении данных.

Защита сотрудников

Компания Atlassian стремится к тому, чтобы все ее сотрудники умели работать безопасно, и создает соответствующие условия. Важнейшее место в культуре компании занимает установка на безопасность, благодаря которой повышается общий уровень устойчивости к потенциальным кибератакам.

Обучение мерам и правилам безопасности

Все сотрудники Atlassian проходят обучение мерам и правилам безопасности в период адаптации и в дальнейшем раз в год на постоянной основе. Это позволяет им быть в курсе новейших угроз безопасности и применять практики безопасной работы в своей деятельности.

Мы понимаем, что многие угрозы касаются не только нашей компании, поэтому также проводим обучение мерам безопасности для команд наших подрядчиков.

В программе обучения освещаются такие темы, как современные угрозы безопасности, атаки и способы мошенничества, тесты на фишинг и сообщение о нем, классификация данных и управление ими, защита данных клиентов, а также выявление рисков безопасности и сообщение о них. Все эти темы соответствуют нормативным и законодательным требованиям, которые мы обязаны соблюдать.

В дополнение к обучению общим мерам и правилам безопасности для всех сотрудников Atlassian мы проводим специализированные тренинги для наших разработчиков. Эти тренинги посвящены безопасному программированию и управлению уязвимостями, чтобы наши продукты были безопасными и для нас, и для наших клиентов. Кроме этого, наши команды разработки получают поддержку квалифицированных инженеров по безопасности для помощи в выполнении соответствующих задач.

Чтобы все сотрудники компании могли без труда обращаться за поддержкой к команде по обеспечению безопасности, у нас предусмотрены открытые каналы коммуникации.

Программа «Чемпионы безопасности»

Программа «Чемпионы безопасности» включает назначенного руководителя по безопасности в каждой сервисной команде и команде по продукту. Этот выделенный специалист отвечает за распространение ключевых практик безопасности среди других участников команды, а также решает соответствующие задачи совместно с основной командой по обеспечению безопасности для улучшения обмена информацией.

Чемпионы проходят углубленное обучение, чтобы эффективнее выявлять уязвимости безопасности в приложениях, а также освоить принципы безопасной разработки и написания безопасного кода.

Чемпионы безопасности Atlassian регулярно встречаются, чтобы поделиться инструментами и знаниями о последних проблемах и задачах в области безопасности, с которыми они столкнулись, что полезно для всех наших команд. Эта программа позволила еще сильнее укрепить такой важный принцип культуры Atlassian, как безопасность.

Проверка биографии

Нам нужны люди, которые способствовали бы развитию культуры безопасности, созданной в Atlassian. Для этого мы проверяем в соответствии с местным законодательством биографию каждого нового сотрудника. В зависимости от должности подобная проверка может включать проверку судимостей, образования, занятости и кредитоспособности.

Безопасность продуктов

Компания Atlassian уделяет особое внимание тому, чтобы принципы безопасности внедрялись на всех этапах жизненного цикла продукта. Для этого применяется ряд методов.

Карты оценки доверия

Мы стремимся к тому, чтобы в основе всех наших продуктов лежал принцип доверия (включающий в себя безопасность, противодействие злоупотреблениям, нормативное соответствие и т. п.). Для этого в компании внедрены так называемые «карты оценки доверия» — система мониторинга и отчетности для измерения уровня безопасности всех продуктов Atlassian и доверия к ним. В рамках этой автоматизированной процедуры используется широкий спектр критериев (например, текущие уязвимости, доля обученных сотрудников, нормативное соответствие и недавние инциденты безопасности), которые позволяют сформировать всестороннюю оценку доверия к каждому из наших продуктов.

В процессе оценки каждая из команд по продукту может получить объективное представление о том, каким вопросам доверия следует уделить внимание, а также выявить существующие недостатки и определить действия по их устранению. Кроме того, эта процедура системной оценки позволяет подразделению Atlassian по обеспечению доверия без труда отслеживать изменение доверия к продуктам в динамике, в частности по мере их масштабирования.

Меры по обеспечению безопасности

Наша команда по обеспечению безопасности продуктов реализует стратегические меры, направленные на проведение оценок безопасности с фиксированной продолжительностью для поиска технических угроз, особенно в важнейших областях продуктов или платформ. Главная цель таких мероприятий — выявление и устранение пробелов в системе безопасности для непрерывного усиления защиты наших платформ или продуктов.

Адресный контроль безопасности

Команда по безопасности продукта также управляет процессами контроля безопасности проектов по разработке ПО. Процедура оценки рисков используется для расстановки приоритетов в областях, требующих контроля, а также для определения действий, необходимых для снижения рисков проекта. В зависимости от установленного уровня риска, контроль может сочетать в себе нижеперечисленные меры.

- Моделирование угроз

- Оценка проекта

- Проверка кода (вручную или с помощью инструментов)

- Тестирование безопасности

- Осуществление независимого контроля сторонними компетентными исследователями или консультантами

В этом документе вы также найдете описание ведущей в отрасли программы вознаграждения за найденные ошибки, в рамках которой проверенная группа исследователей по вопросам безопасности, созданная по принципу краудсорсинга, осуществляет непрерывный контроль безопасности.

Моделирование угроз: безопасность на этапе проектирования

На этапах планирования и проектирования продуктов моделирование угроз позволяет лучше понять, каковы потенциальные риски проекта в случае возникновения множественных угроз безопасности или разработки возможностей, безопасность которых критически важна. Моделирование проводится в форме обычного обсуждения или мозгового штурма среди технических специалистов, инженеров по безопасности, разработчиков архитектуры и менеджеров по продукту. По итогам беседы выявляются значимые угрозы безопасности и определяются их приоритеты. Эти выводы используются на этапе проектирования и позволяют внедрить необходимые методы защиты. Кроме того, они пригодятся для адресных проверок и тестирования на конечных этапах разработки.

Анализ кода

Автоматический анализ кода осуществляется на платформе под названием Security Assistant («Ассистент по безопасности»), которая поддерживает все репозитории кода в Atlassian. Платформа включает различные инструменты статического анализа, обеспечивающие полную безопасность кода. Мы непрерывно улучшаем их и добавляем новые. В ответ на новый запрос pull в репозитории платформа выполняет следующие действия.

- Поиск и выявление устаревших зависимостей кода, которые могут создавать уязвимости (подробнее об этом см. в разделе о нашем подходе к управлению уязвимостями).

- Выявление любого случайного или ненамеренного раскрытия секретной информации, содержащейся в репозиториях кода (например, токены аутентификации или криптографические ключи).

- Анализ с целью выявления проблемных шаблонов проектирования, которые могут создавать уязвимости в коде.

База знаний в области безопасности

Чтобы создавать продукты с высочайшим уровнем безопасности, мы обеспечиваем своих разработчиков информационной поддержкой, благодаря чему они постоянно пополняют свои знания о значимых проблемах и угрозах безопасности. Таким источником информации служит внутренняя база знаний в области безопасности приложений, всегда доступная разработчикам.

Наш подход к выявлению угроз безопасности, их предупреждению и реагированию на них

Тестирование безопасности

Подход Atlassian к тестированию безопасности основан на понятии непрерывного контроля. Мы не только проводим адресное тестирование на проникновение по состоянию на заданный момент времени — мы также используем постоянно действующую модель тестирования, которая основана на программе вознаграждения за найденные ошибки по принципу краудсорсинга. В Atlassian уверены, что такой разноплановый подход повышает шансы на обнаружение уязвимостей и помогает нам поставлять клиентам продукты с высочайшим уровнем безопасности. Подробнее см. в документе, посвященном нашему подходу к внешнему тестированию безопасности. Ниже кратко описаны меры по тестированию в Atlassian.

- Проверки безопасности в Atlassian. Как упоминалось ранее, наша команда по безопасности продукта реализует программу проверки безопасности, в которую входит регулярное тестирование безопасности. Оно включает в себя проверку кода и тесты безопасности приложений, которые направлены на потенциально уязвимые области, обозначенные по итогам оценки рисков.

- Команда Atlassian по тестированию безопасности. В компании есть внутренняя команда по тестированию на проникновение, которая проводит оценки безопасности методом «белого ящика» (с использованием кода и при поддержке его разработчиков), основываясь при этом на оценке рисков, в различных сферах деятельности (будь то облачные среды, новые продукты и функции, внутренние системы или инструменты). При проведении тестов на проникновение методом «белого ящика» в отношении своих продуктов мы привлекаем компании, специализирующиеся на услугах консалтинга в сфере безопасности.

- «Красная команда» Atlassian. В компании есть внутренняя «красная команда», которая имитирует действия злоумышленников. Ее участники пытаются выявить и использовать в своих целях уязвимости, существующие в наших системах, процессах и средах. Таким образом, мы находим и устраняем подобные угрозы в максимально короткие сроки.

- Вознаграждение за найденные ошибки. Для реализации нашей признанной программы вознаграждения за найденные ошибки привлекаются участники сообщества Bugcrowd — проверенные исследователи в области безопасности. Благодаря им непрерывно выявляются уязвимости в наших продуктах, так что обнаружить их и использовать в недобросовестных и корыстных целях становится все более ресурсоемкой задачей. Программа вознаграждения за найденные ошибки была неоднократно признана лучшей в отрасли. Она охватывает более 25 продуктов и сред компании, в том числе продукты Server, мобильные приложения и продукты Cloud.

Все уязвимости в защите, описанные в приведенных ниже отчетах, отслеживаются нашей внутренней системой Jira по мере их регистрации в программе вознаграждения за найденные ошибки. Все найденные таким образом проблемы сортируются по приоритету и отслеживаются в соответствии с нашим соглашением SLO по устранению уязвимостей в защите.

- Загрузить последний отчет о программе вознаграждения за найденные ошибки (Bug Bounty) для Atlassian (октябрь 2025 г.)

- Загрузить последний отчет о программе вознаграждения за найденные ошибки (Bug Bounty) для Jira Align (октябрь 2025 г.)

- Загрузить последний отчет о программе вознаграждения за найденные ошибки (Bug Bounty) для Opsgenie (октябрь 2025 г.)

- Загрузить последний отчет о программе вознаграждения за найденные ошибки (Bug Bounty) для Statuspage (октябрь 2025 г.)

- Загрузить последний отчет о программе вознаграждения за найденные ошибки (Bug Bounty) для Trello (октябрь 2025 г.)

Управление уязвимостями

Компания Atlassian постоянно работает над тем, чтобы снизить уровень серьезности и частоту появления уязвимостей в своих продуктах, сервисах и инфраструктуре, а также как можно быстрее исправлять выявленные уязвимости. С этой целью был внедрен разноплановый подход к управлению уязвимостями, который сочетает в себе автоматические и ручные процессы выявления, отслеживания и устранения уязвимостей. Мы применяем его к приложениям и инфраструктуре и непрерывно совершенствуем.

Для выявления уязвимостей в защите используются данные из различных источников, таких как автоматические сканеры, внутренние проверки системы безопасности, отчеты клиентов, а также наша публичная программа вознаграждения за найденные ошибки. На основе выявленной уязвимости немедленно создается заявка, которая регистрируется в специальном общекорпоративном проекте Jira для отслеживания уязвимостей. Данная заявка назначается ответственному владельцу системы или команде разработчиков. Благодаря централизованному подходу мы эффективно используем автоматизацию для заблаговременной рассылки уведомлений, выполнения автоматических эскалаций, а также формирования общекорпоративной отчетности, что позволяет своевременно устранять уязвимости.

Дополнительные сведения см. в документе о подходе Atlassian к управлению уязвимостями.

Инфраструктура

Мы используем целый ряд инструментов выявления уязвимостей, которые регулярно применяем к своей инфраструктуре для автоматического поиска и обнаружения уязвимостей. Доступны следующие возможности:

- Сканирование сети позволяет определять активные сервисы, открытые порты и запущенные приложения в среде и выявлять любые уязвимости на уровне сети.

- Непрерывный поиск и выявление ресурсов по внешнему периметру сети сопровождается анализом безопасности. Кроме того, мы применяем собственный механизм поиска, выявления и учета ресурсов.

- Мониторинг конфигураций AWS помогает контролировать соответствие конфигураций наших сред AWS установленным стандартам.

Мы постоянно следим за появлением на рынке новых инструментов и пополняем свой арсенал новыми средствами, если считаем, что они расширят наши возможности по выявлению уязвимостей.

Продукты

В процессе разработки, помимо упомянутой программы Bug Bounty, мы полагаемся на ряд инструментов для выявления и предотвращения максимального числа уязвимостей и ошибок в продуктах, прежде чем к ним получат доступ клиенты. Развертывание этих инструментов в репозиториях кода обеспечивается платформой. Некоторые инструменты перечислены ниже.

- Развертывание большинства сервисов Atlassian выполняется при помощи образов контейнеров Docker. Эти образы предоставляют упакованную изолированную среду, состоящую из соответствующих системных библиотек, инструментов, настроек конфигурации и других зависимостей, которые необходимы для обеспечения работы продуктов независимо от параметров конфигурации отдельного компьютера. Мы интегрировали процесс полного сканирования безопасности контейнеров в конвейер CI/CD для всех контейнеров, развернутых в нашей среде разработки, разделе проиндексированных файлов или рабочей среде.

- Наши продукты работают на базе многочисленных библиотек с открытым исходным кодом. Для поиска и обнаружения зависимостей, а также их сличения с базой известных уязвимостей безопасности применяется сочетание инструментов различного происхождения (собственная разработка, инструменты с открытым исходным кодом, покупка инструментов других производителей).

Помимо этого, мы всегда незамедлительно реагируем на любые уведомления от наших пользователей, когда они обнаруживают уязвимости в продукте при стандартном использовании. Мы держим отправителя в курсе происходящего по мере исследования и реагирования на проблему.

Как было сказано ранее, мы используем процесс под названием «Проверка коллегами, зеленая сборка» (PRGB). Это означает, что любое изменение в коде продукта проверяется одним специалистом или группой коллег в целях предотвращения потенциальных негативных последствий.

В Atlassian применяется задокументированная политика исправления ошибок, в которой определены сроки решения задач безопасности, связанных с продуктами, в зависимости от уровня опасности ошибки.

Подробнее о политике исправления ошибок см. здесь. Информацию о недавно исправленных ошибках продуктов, а также ошибках, над которыми ведется работа, см. в общедоступной системе отслеживания ошибок Atlassian.

Реагирование на инциденты

В компании Atlassian применяют комплексный подход к обработке инцидентов безопасности. Любой случай негативного воздействия на конфиденциальность, целостность или доступность данных клиентов либо данных или сервисов Atlassian рассматривается нами как инцидент безопасности.

В Atlassian разработана четкая внутренняя схема, включающая задокументированные сборники сценариев для разных типов инцидентов. В ней определены действия на каждом этапе реагирования на инцидент, что делает процессы согласованными, воспроизводимыми и эффективными. Эти действия включают выявление и анализ инцидентов, разделение их на категории, а также сдерживание последствий инцидентов, их устранение и восстановление систем. Кроме того, согласованность процессов достигается благодаря нашим собственным продуктам, таким как Confluence, Jira и Bitbucket, которые мы используем при реагировании на инциденты.

- Confluence служит единой базой для создания, документирования и обновления процессов реагирования на инциденты.

- В Jira удобно отслеживать процесс реагирования на потенциальные или существующие инциденты безопасности, от инициации до завершения, с помощью заявок.

- Bitbucket используется в экземплярах при разработке основанных на коде решений для уникальных проблем, возникающих в критических случаях в определенных типах инцидентов.

Централизованное ведение комплекса журналов и мониторинг продуктов и инфраструктуры позволяют быстро выявлять потенциальные инциденты, на которые наша опытная команда квалифицированных дежурных менеджеров инцидентов реагирует согласованно и эффективно. Кроме того, мы привлекаем внешних экспертов для повышения эффективности в исследовании инцидентов и реагировании на них.

Мы используем процессы уведомления клиентов, чтобы сообщить о том, что их данные были затронуты в подтвержденном инциденте, и надежные процессы анализа по результатам реагирования на инцидент, чтобы учиться на ошибках, совершенствовать используемые методы и таким образом осложнять работу злоумышленникам. Подробнее см. в документе Atlassian Trust Center, посвященном нашему подходу к управлению инцидентами безопасности.

Программа поддержки безопасности

Программа поддержки безопасности Atlassian была разработана в рамках реализации нашего подхода к управлению инцидентами на фоне все усложняющейся картины угроз. Эта программа направлена на постоянный мониторинг среды Atlassian с целью поиска вредоносной активности, угрожающей Atlassian и клиентам компании, и передачи оповещений на платформу Atlassian для управления инцидентами и событиями безопасности.

Наша команда по обнаружению инцидентов регулярно создает новые механизмы поиска, настраивает и улучшает существующие, а также автоматизирует операции по реагированию. Команда подходит к своей работе с различных сторон: с точки зрения продуктов, типов атак и источников регистрации данных. Таким образом обеспечивается максимальная эффективность и высокий охват в ходе выявления инцидентов.

В рамках программы предполагается не только защититься от угроз сегодняшнего дня, но и предвидеть будущие опасности, а также подготовиться к ним. Наша команда инженеров по автоматизации безопасности также создала инструмент для стандартизации собственных механизмов поиска, чтобы обеспечить высокий уровень их согласованности и качества, который, как мы считаем, остается непревзойденным образцом в отрасли.

Подробнее о нашей Программе поддержки безопасности можно узнать на этой странице.

Программа «Red Team»

Миссия «красной команды» Atlassian заключается в непрерывном повышении устойчивости Atlassian к сложным атакам. Участники команды действуют с точки зрения злоумышленника и выявляют технические, физические и социальные уязвимости, чтобы проверить способность наших команд реагировать в реальных условиях. Такой подход позволяет нам разрабатывать и поддерживать эффективные улучшения безопасности для Atlassian. Наш подход помогает Atlassian оценивать угрозы, защищать активы и правильно реагировать на настоящие атаки.

Atlassian Red Team специализируется на полномасштабном моделировании атак и угроз. Мы действуем как злоумышленники, которые вероятнее всего станут атаковать компанию, и делаем все возможное, чтобы проникнуть в критически важные системы и подвергнуть их риску. После этого мы уведомляем всех участников и работаем вместе над внедрением долгосрочных устойчивых решений для устранения обнаруженных уязвимостей в защите.

- Измерение и повышение эффективности программы обнаружения инцидентов и реагирования на них

- Создание значительных положительных изменений в состоянии и возможностях безопасности Atlassian

- Улучшение осведомленности об уязвимости и способности реагировать на настоящие атаки

Обеспечение безопасности экосистемы и партнеров в цепочке поставок

Управление риском, связанным с поставщиками

При сотрудничестве со сторонними поставщиками (в том числе подрядчиками и поставщиками облачных услуг) компания Atlassian делает все, чтобы оградить от риска своих клиентов и их данные. Юридическая команда и команда по закупкам контролируют все предлагаемые взаимодействия со сторонними поставщиками. Если установлено, что взаимодействие сопряжено со средними, высокими или критическими рисками, оно проверяется с привлечением специалистов по обеспечению безопасности, соответствию нормативным требованиям, оценке рисков и праву. Непрерывный и тщательный контроль обеспечивается последующими проверками при каждом продлении договора или через определенный период, если того требует уровень риска конкретного взаимодействия.

Привлекая поставщиков к сотрудничеству, компания Atlassian неизменно требует от них соответствия минимальным критериям безопасности. Эти требования вносятся в положения договоров и в зависимости от уровня риска взаимодействия могут включать следующее.

- Интеграция с платформой системы единого входа Atlassian посредством SAML2.0/SSO

- Шифрование данных при передаче и хранении при помощи рекомендованных алгоритмов.

- Надлежащие механизмы регистрации для получения актуальной информации о потенциальных инцидентах безопасности.

Atlassian Marketplace

На платформе Atlassian Marketplace клиенты могут приобрести приложения, чтобы расширить функциональные возможности наших продуктов или интегрировать продукты со сторонними инструментами. Несмотря на то что ассортимент Marketplace в основном представлен приложениями сторонних разработчиков, в Atlassian заботятся о том, чтобы безопасность оставалась основообразующим принципом для этой экосистемы. Перечислим некоторые из них.

Программа вознаграждения за найденные ошибки — Atlassian имеет лучшую в своем классе программу вознаграждения за найденные ошибки, которая призвана повысить уровень надежности и доверия для всех приложений Marketplace. Партнеры Marketplace могут превентивно бороться с рисками нарушения безопасности, поощряя исследователей в этой области за работу по поиску уязвимостей. Чтобы получить значок Cloud Fortified или Cloud Security Participant, приложения должны участвовать в этой программе. Подробнее

Ecoscanner — платформа Ecoscanner компании Atlassian выполняет регулярную проверку безопасности для всех облачных приложений Marketplace. С ее помощью компания непрерывно отслеживает все облачные приложения Marketplace, проверяет наличие распространенных уязвимостей в защите и тем самым обеспечивает безопасность экосистемы Atlassian. Подробнее

Программа раскрытия уязвимостей предоставляет клиентам и исследователям в области безопасности дополнительный канал, через который можно сообщать компании Atlassian и партнерам Marketplace об уязвимостях в облачных приложениях. Atlassian проводит данную программу и определяет параметры, чтобы все облачные приложения могли снизить риски безопасности. Подробнее

Требования к безопасности облачных приложений — компания Atlassian установила набор минимальных требований, которым должны соответствовать все приложения Marketplace. Эти требования обязательны к исполнению и призваны обеспечить соблюдение рекомендаций по безопасности во всех приложениях. Подробнее

Политика исправления ошибок, связанных с безопасностью. Для обеспечения безопасности всех приложений в экосистеме Atlassian все партнеры Marketplace обязаны соблюдать соглашения об уровне обслуживания (SLA) в отношении исправления ошибок, связанных с безопасностью, во всех приложениях Atlassian Marketplace. При обнаружении уязвимости партнеры обязаны своевременно устранить ее. Подробнее

Вкладка «Конфиденциальность и безопасность». Чтобы повысить уровень доверия к приложениям Marketplace и сделать более заметными индикаторы их безопасности, в пользовательском интерфейсе списка облачных приложений появилась вкладка «Конфиденциальность и безопасность». На ней представлена подробная информация о конфиденциальности, безопасности, обработке данных и соблюдении нормативных требований в облачных приложениях. Поскольку Программу самооценки уровня безопасности (SSA) отменили 22 августа 2023 года, вкладка «Конфиденциальность и безопасность» появилась вместо SSA для соблюдения требования программы Cloud Fortified. Подробнее

Подробнее о нашем подходе к безопасности Marketplace см. на странице Atlassian Marketplace Trust Center.

Соответствие требованиям и управление рисками

Наши программы управления политиками и рисками

Atlassian Trust Management Program (TMP). Эта программа управления доверием основана на стандарте ISO 27001 для систем управления информационной безопасностью. В программе описан уникальный комплекс требований к безопасности компании Atlassian. При этом учтены требования, предъявляемые нашими клиентами, и методы защиты согласно ряду международных стандартов безопасности.

Мы рассматриваем эти методы защиты в контексте конкретной среды или компании и решаем, стоит ли их применять. В случае положительного решения мы находим наилучший способ их применения. Программа TMP состоит из нескольких компонентов.

- Программа управления политиками (PMP) лежит в основе TMP. Программа содержит несколько политик безопасности, охватывающих стандарт ISO 27001 и использование матрицы методов защиты облачных вычислений (CCM) Альянса безопасности облачных вычислений. Политики безопасности доступны всем нашим командам и задают для них высокую планку в вопросах обеспечения безопасности. Политики обновляются каждый год, а также всякий раз, когда мы считаем нужным скорректировать подход к безопасности ввиду новых угроз и рисков. Выдержки из политик в сфере технологий см. здесь.

- Программа управления рисками (RMP). Компания Atlassian проводит непрерывную оценку рисков для сред и продуктов, чтобы определить текущие риски и противопоставить им эффективные методы защиты и управления. Характер проведения таких оценок зависит от конкретной среды или продукта. Так, например, в отношении продуктов обычно проводится оценка технического риска и проверка кода. Кроме того, мы стремимся выявлять и учитывать бизнес-риски более высокого уровня. Мы проводим ежегодную оценку рисков в рамках программы управления корпоративными рисками и внедряем проекты по профилактике выявленных рисков не реже раза в квартал. Подробнее о нашем подходе к управлению корпоративными рисками см. на странице Atlassian Trust Center.

В программу TMP также входят еженедельные проверки работы системы соответствия требованиям и другие собрания, которые обеспечивают эффективность программы. Мы документируем эти проверки для внутреннего пользования.

Соответствие требованиям законодательства, стандартов и иных регламентирующих документов

Наша программа обеспечения безопасности разработана и реализуется согласно требованиям ряда отраслевых стандартов. Соблюдение стандартов — основа нашей стратегии безопасности, поскольку они служат для наших клиентов независимым гарантом того, что программа Atlassian охватывает все основные методы обеспечения безопасности.

Ниже перечислены основные стандарты, которые соблюдает наша компания.

| ISO 27001 | Стандарт ISO 27001 посвящен разработке и внедрению системы управления информационной безопасностью (ISMS). В приложении A стандарта описаны методики внедрения и управления комплексом методов защиты в рамках системы. ISO/IEC 27018 содержит свод дополнительных практических правил по внедрению применимых методов защиты данных согласно ISO/IEC 27002. Объектом защиты выступают данные, позволяющие установить личность пользователя (PII), в облачных средах. |

| PCI-DSS | Используя банковскую карту для оплаты продуктов и услуг Atlassian, вы можете быть уверены в том, что совершаете безопасную транзакцию. Компания Atlassian соответствует стандартам PCI DSS. |

| CSA CCM / STAR | Реестр безопасности, доверия и достоверности (STAR) Альянса безопасности облачных вычислений (CSA) — это бесплатный общедоступный реестр, содержащий задокументированные методы защиты безопасности, которые используются в различных платформах облачных вычислений. Опросник CSA STAR уровня 1 для компании Atlassian можно загрузить на веб-сайте реестра CSA STAR. |

| SOC2 | Из этих отчетов наши клиенты и их аудиторы могут понять, какие средства применяются Atlassian для поддержания операций и соответствия требованиям. Многие продукты Atlassian прошли сертификацию SOC2. |

| GDPR | Мы понимаем важность требований, которые предъявляет к нашим клиентам Общий регламент по защите данных (GDPR) и на соблюдение которых напрямую влияет использование продуктов и сервисов Atlassian. Поэтому мы выделили значительные ресурсы, чтобы помочь клиентам в выполнении этих требований. Подробнее о нашем подходе к соблюдению требований GDPR см. на странице соответствия требованиям GDPR в Atlassian. |

| FedRAMP | Федеральная программа по управлению рисками и авторизацией (FedRAMP) — это федеральная государственная программа США, которая обеспечивает стандартизированный подход к оценке безопасности, авторизации и непрерывному мониторингу облачных продуктов и сервисов. Ознакомьтесь с индивидуальным статусом следующих продуктов Atlassian на FedRAMP Marketplace:

|

Полный список отраслевых стандартов, которым соответствует наша компания, доступен на странице программы соответствия нормативным требованиям.

Конфиденциальность в Atlassian

В Atlassian действует комплексная глобальная программа конфиденциальности, которая гарантирует соблюдение наших обязательств и стандартов в отношении защиты и конфиденциальности данных. Мы применяем принципы конфиденциальности при разработке и использовании продуктов, а также по умолчанию предусматриваем конфиденциальность во всем, что делаем.

-

Прозрачность. Мы стремимся поддерживать доверие с помощью прозрачных политик. Информацию о наших способах обеспечения конфиденциальности и основные документы по этой теме (включая Политику конфиденциальности и Приложение об обработке данных) можно найти на сайте Atlassian Trust Center и в разделе правовой информации.

-

Оценка последствий передачи данных. Мы предоставляем клиентам информацию для проведения оценки последствий передачи данных при использовании наших продуктов. Наш документ «Оценка последствий передачи данных» опубликован по этой ссылке.

-

Управление доступом и обучение. Сотрудники Atlassian, имеющие доступ к персональным данным и обрабатывающие их, проходят обучение по обращению с такими данными и дают обязательство обеспечивать их конфиденциальность и защиту.

-

Инструменты управления данными. Мы предоставляем нашим клиентам инструменты, помогающие им выполнять свои обязательства по обеспечению конфиденциальности в отношении запросов субъектов данных с правами на удаление и доступ. Сведения о наших инструментах и процессах управления данными можно найти по этой ссылке.

-

Новости и обновления. Вы можете подписаться на новости об изменении наших юридических условий и списка наших субобработчиков данных по этой ссылке.

Внутренний и внешний аудит

Не реже раза в год мы проводим комплексный аудит на соответствие требованиям (например, SOX, SOC2) с привлечением независимых аудиторских компаний. Мы также проводим дополнительный внутренний аудит областей с высоким уровнем риска, в том числе в сфере безопасности, и сообщаем результаты аудиторскому комитету совета директоров. Полученные данные используются в непрерывном цикле совершенствования, который помогает нам улучшать общую программу по обеспечению безопасности.

Запросы данных от правоохранительных органов и правительственных учреждений

Наша компания стремится заслужить и сохранить доверие клиентов и поэтому ежегодно публикует Отчет Atlassian о прозрачности, содержащий информацию о запросах от государственных учреждений на данные пользователей, удаление контента или блокирование пользовательских аккаунтов.

Ответы Atlassian на запросы от государственных учреждений регулируются нашей Политикой конфиденциальности, Соглашением с клиентом, Политикой допустимого использования и всеми применимыми Условиями использования конкретного продукта. Дополнительная информация о наших политиках и процедурах ответа на запросы пользовательских данных также приведена в Руководстве по соблюдению законодательства. Отвечая на любой запрос от государственного учреждения (будь то запрос пользовательских данных или запрос на удаление контента либо блокирование пользовательских аккаунтов), компания Atlassian руководствуется следующими основополагающими принципами.

-

Согласно нашей ценности «Не #@!% клиента», компания Atlassian тщательно проверяет все запросы от государственных учреждений, касающиеся данных наших клиентов. Мы анализируем их правомерность и законными способами оспариваем любые запросы, включая расплывчатые, слишком обширные или неправильно поданные.

-

Сначала государственное учреждение, отправившее запрос, должно попытаться получить информацию непосредственно у клиента или пользователя, имеющего отношение к вопросу.

-

Если это не запрещено законом, то в соответствии с нашей Политикой уведомления пользователей Atlassian будет уведомлять клиентов о любом запросе их данных из государственного учреждения, чтобы клиенты могли оспорить этот запрос в суде.

-

В том маловероятном случае, если от Atlassian для соблюдения законодательства потребуется удовлетворить запрос государственного учреждения, ответ компании Atlassian будет регулироваться применимыми законами (включая закон США о сохраненных сообщениях); Atlassian будет раскрывать данные в объеме, минимально допустимом в рамках конкретного запроса.

-

Компания Atlassian продолжит выступать за проведение реформ, которые позволят повысить прозрачность для ее клиентов.

Дополнительные вопросы

Обеспечение безопасности — это обширная и сложная область деятельности, поэтому невозможно детально рассказать обо всей работе Atlassian в этом направлении в рамках настоящего документа. Однако изложенные здесь принципы безопасности дают общее представление о нашем подходе к ее обеспечению.

Дополнительные сведения по этой теме можно получить у команды Atlassian через наш клиентский портал. Кроме того, вы можете задать вопрос в сообществе Atlassian Trust and Security.

Хотите узнать больше?

На этой странице мы упомянули еще несколько документов и ресурсов. Если вы хотите глубже понять наш подход к обеспечению безопасности и надежности, рекомендуем подробнее ознакомиться с ними.