Beveiligingsmethoden

We zijn ervan overtuigd dat alle teams de potentie hebben om geweldige dingen te doen. Het is onze missie om het potentieel van ieder team te benutten, ongeacht hun formaat en sector, om zo ook de mensheid vooruit te helpen met de kracht van software.

We weten dat jouw missie voor jou net zo belangrijk is als onze missie voor ons is, en dat informatie de kern vormt van al onze bedrijven en levens. Daarom vormt vertrouwen van de klant het middelpunt van wat we doen en is veiligheid onze topprioriteit. We zijn transparant met ons beveiligingsprogramma, zodat je je geïnformeerd en veilig kan voelen als je onze producten en diensten gebruikt.

Lees meer over onze benadering van beveiliging en ontdek hoe klanten hun rol kunnen spelen.

De informatie op deze pagina is van toepassing op de Atlassian-cloudproducten Jira, Confluence en Bitbucket tenzij anders vermeld.

Hoe wij beveiliging aanpakken

Hier bespreken we hoe Atlassian beveiliging aanpakt. We bespreken de belangrijke stappen die we zetten en de controls die we implementeren in verschillende beveiligingsdomeinen, zowel om onze eigen omgevingen te beveiligen (inclusief onze cloudplatformen) als de processen die we gebruiken om er zeker van te zijn dat we producten maken die voor onze klanten en gebruikers zo veilig mogelijk zijn.

Onze beveiligingsfilosofie

Onze beveiligingsaanpak is gebaseerd op een aantal kernthema's:

- We willen onze collega's leiden op het gebied van cloud- en productbeveiliging

- Voldoen aan alle klantvereisten voor cloudbeveiliging en vereisten voor beveiligingsnormen en -certificeringen van de branche overtreffen

- Open en transparant zijn over onze programma's, processen en statistieken. Hieronder valt ook het delen van onze reis en het aanmoedigen van andere cloudproviders om datzelfde te doen, en het opstellen van nieuwe standaarden voor klanten

We zullen hier de verschillende maatregelen en initiatieven belichten die we hebben ingesteld om aan de filosofie die in deze kernthema's zit te voldoen.

We zijn bovendien trots op het feit dat veel van onze eigen producten onze interne dagelijkse processen en workflows bij Atlassian ondersteunen en er een cruciaal deel van uitmaken. Onze Jira- en Confluence-applicaties vormen bijvoorbeeld belangrijke pijlers van onze programma's voor de aanpak van incidentmanagement en kwetsbaarheidsbeheer. Dat betekent dat we investeren in de veiligheid van onze producten, niet alleen omdat een van onze kernwaarden is dat we het "niet verpesten voor onze klanten" maar ook omdat we die producten zelf gebruiken.

Ons team

We weten dat de meeste bedrijven dit zeggen, maar we zijn extreem trots op ons beveiligingsteam. We geloven dat we een team hebben samengesteld en ontwikkeld dat uit enige van de beste en slimste mensen in de branche bestaat. Ons beveiligingsteam bestaat uit meer dan 100 mensen, verspreid over onze locaties in Sydney, Amsterdam, Bengaluru, Austin, Mountain View, San Francisco en New York, en nog enkele externe teamleden. Dit team blijft groeien om de prioriteit die Atlassian toekent aan beveiliging te onderstrepen. We hebben meerdere subteams, waaronder:

- Productbeveiliging: verantwoordelijk voor de beveiliging van onze producten en platformen

- Ecosysteembeveiliging: verantwoordelijk voor de beveiliging van onze Marketplace en add-ons

- Detectie en reactie: verantwoordelijk voor het detecteren van en reageren op beveiligingsincidenten

- Rood team: verantwoordelijk voor het naspelen van vijanden en het trainen van Detectie en reactie

- Beveiligingsarchitectuur: verantwoordelijk voor het vaststellen van de beveiligingsvereisten van onze producten en platformen

- Bedrijfsbeveiliging: verantwoordelijk voor onze interne beveiliging met betrekking tot ons bedrijfsnetwerk en onze zakelijke applicaties

- Vertrouwen: verantwoordelijk voor het volgen van en inspelen op de verwachtingen van onze klanten en het bieden van transparantie in onze processen en praktijken

- Ontwikkeling en SRE: verantwoordelijk voor het opbouwen en uitvoeren van hulpmiddelen voor het beveiligingsteam

- Bewustzijn en training: verantwoordelijk voor het veilig werken van onze werknemers en partners

Ons beveiligingsteam blijft zich uitbreiden, maar uiteindelijk is iedereen bij Atlassian onderdeel van onze missie om betere beveiliging mogelijk te maken en dit wordt ook aan al ons personeel duidelijk gemaakt gedurende hun tijd hier bij ons. Het is ons doel om de leider te zijn onder onze peers op het gebied van cloudbeveiliging, te voldoen aan alle klantvereisten voor cloudbeveiliging, de vereisten voor de beveiligingsnormen in de branche en certificeringen te overtreffen en met trots details te publiceren over hoe we onze klantgegevens beschermen. Onze doelen en visie zijn voor al ons personeel duidelijk gedurende hun tijd hier bij Atlassian.

Aanvullende programma's die we gebruiken om beveiliging te ondersteunen

We richten ons op de basisbeginselen van beveiliging, maar we gebruiken ook een scala aan programma's die er voor zorgen dat onze aanpak op het gebied van beveiliging ver blijft reiken en proactief is. Dit zijn onder andere:

Security Detections-programma

Ons Security Detections-programma vult de incidentresponsprocessen van Atlassian aan. We hebben een apart programma ingebouwd in ons standaardproces voor incidentmanagement om proactief zoekopdrachten en waarschuwingen aan te maken, niet alleen voor de incidenttypen waar we vandaag de dag mee te maken krijgen, maar ook voor de bedreigingen waar we in de toekomst mee geconfronteerd zullen worden.

Bug Bounty-programma

Ons Bug Bounty-programma wordt consistent erkend als een van de beste in de branche en maakt het voor ons mogelijk om een vertrouwde community van tienduizenden onderzoekers te gebruiken om onze producten constant te testen en alle kwetsbaarheden die ze vinden te rapporteren.

Ons beveiligingsprogramma continu verbeteren

We zijn vastberaden om te zorgen dat ons beveiligingsprogramma baanbrekend blijft en we toonaangevend blijven in de branche. We weten dat we, om dat te bereiken, onze huidige beveiligingsaanpak doorlopend moeten beoordelen (en moeten vergelijken met anderen in de branche) en kansen voor verbetering moeten identificeren.

Om dit te doen hebben we verschillende looptijdbeoordelingen van ons beveiligingsprogramma uitgevoerd (en blijven we deze uitvoeren) aan de hand van onafhankelijke beveiligingsadviesbedrijven. De resultaten van deze processen, inclusief belangrijke aanbevelingen, gebruiken we om eventuele hiaten op te vullen en verbeterkansen aan te grijpen.

We hebben bovendien een reeks programma's gedefinieerd voor onze verschillende beveiligingsmogelijkheden, zoals Productbeveiliging en Detectie en reactie, om onze interne verbeterpocessen te geleiden. We hebben statistieken bepaald om elk van deze programma's te ondersteunen, en beoordelen die via ons beveiligingsmanagementteam. We gebruiken deze statistieken om verbetergebieden in elk van onze kerncapaciteiten vast te stellen en aan te pakken.

Meer informatie

Onze interne omgeving beveiligen

Een effectieve beveiligingsaanpak begint erbij dat we onze eigen beveiliging op orde hebben, specifiek door onze interne omgevingen te beveiligen. Er zijn een aantal stappen die we kunnen zetten om dit te bereiken.

Beveiliging inbouwen in onze netwerkarchitectuur

Atlassian heeft een gelaagde aanpak voor de beveiliging van onze netwerken. We implementeren controles in iedere laag van onze cloudomgevingen, waardoor we onze infrastructuur verdelen in zones, omgevingen en services. We hebben zonebeperkingen ingesteld waaronder het beperken van netwerkverkeer voor kantoren/personeel, klantgegevens, CI/CD en DMZ. We hebben bovendien een scheiding tussen omgevingen om connectiviteit tussen productie- en niet-productie-omgevingen te beperken, en productiegegevens worden niet gekopieerd buiten productie-omgevingen.

Services moeten expliciet geautoriseerd zijn om met andere services te communiceren via een authentiecatielijst. We beheren toegang tot onze gevoelige netwerken door middel van Virtual Private Cloud (VPC)-routing, firewallregels en softwaregedefinieerde netwerken, waarbij alle verbindingen met die netwerken versleuteld zijn. We hebben bovendien inbraakdetectie geïmplementeerd, zowel in ons kantoor als in onze productienetwerken om mogelijke aantastingen te detecteren.

Toegang tot onze netwerken beveiligen met ZeroTrust

Atlassian beschermt toegang tot het zakelijke netwerk, interne toepassingen en cloudomgevingen met een Zero Trust-model.

Zero Trust-beveiligingsbenaderingen overstijgen traditionele netwerkbeveiligingsmethoden, die voornamelijk afhankelijk zijn van gebruikersauthenticatie om de toegang tot netwerkbronnen te bepalen. Dergelijke methoden brengen risico's met zich mee omdat onvertrouwde en onveilige apparaten de beveiliging in gevaar kunnen brengen. Daarom hebben veel organisaties, waaronder Atlassian, een model in gebruik genomen waarbij alleen vertrouwde apparaten die aan specifieke beveiligingsvereisten voldoen, toegang hebben tot het netwerk.

Atlassian beheert de toegang tot onze productieomgevingen en -services door de identiteit van gebruikers en eindpunten te integreren met een uitgebreide set apparaatsignalen. Deze signalen worden continu verzameld via onze software voor mobiel apparaatbeheer (MDM), eindpuntdetectie en reactie (EDR)-oplossing en Assetregister.

Toegang tot onze systemen en services veilig beheren

Atlassian heeft een goed gedefinieerd proces voor het inrichten (toewijzen of intrekken) van gebruikerstoegang voor alle systemen en services. We hebben een vaste workflow die ons HR-beheersysteem koppelt aan ons systeem voor het inrichten van toegang. We gebruiken toegangscontrole op basis van rollen, gebaseerd op vooraf gedefinieerde gebruikersprofielen, om er zeker van te zijn dat medewerkers alleen de geschikte toegang hebben voor hun taakprofiel. Alle gebruikersaccounts moeten door het beheer goedgekeurd zijn voordat ze toegang krijgen tot gegevens, toepassingen, infrastructuur of netwerkonderdelen.

Door onze ZeroTrust-architectuur te ondersteunen, beheren we toegang tot onze zakelijke toepassingen via een platform met eenmalige aanmelding. Om toegang te krijgen tot een van onze platformen moeten onze medewerkers zich aanmelden via dit platform en een tweede authenticatiefactor gebruiken. Afhankelijk van de toepassing moet het personeel zich authenticeren met behulp van FIDO2-sleutels of via een authenticator voor mobiele toepassingen die beschikbaar is gesteld voor medewerkers van Atlassian. Minder veilige authenticatiemethoden zoals sms en OTP's via telefoons worden niet ondersteund. Atlassian heeft voor deze aanpak gekozen om er zeker van te zijn dat ons authenticatieproces goed bestand is tegen aanvallen met phishing- en man-in-the-middle-strategieën; alle systemen die codes versturen via sms-berichten kunnen worden gecompromitteerd door een ervaren aanvaller.

Onze eindpuntapparaten beveiligen

Bedrijfslaptops

Apparaten die deel uitmaken van de bedrijfsvloot van Atlassian zijn geconfigureerd om onze gegevens te beschermen en het risico te verkleinen dat eindpunten worden gecompromitteerd. In het kader van ons Zero Trust-programma krijgen apparaten die afwijken van onze goedgekeurde standaard automatisch geen toegang tot Atlassian-systemen.

De controles die op bedrijfsapparaten van Atlassian zijn geïmplementeerd, zijn onder meer:

- Centraal apparaatbeheer - onze MDM-oplossing (mobiel apparaatbeheer) is verantwoordelijk voor de handhaving van beveiligingsconfiguraties (waaronder CIS-benchmarks) en de implementatie van software/updates op alle apparaten van Atlassian.

- Applicatiebeheer - applicatiebeheer voorkomt het gebruik van specifieke soorten legitieme software (zoals oplossingen voor toegang op afstand) die de beveiliging van onze apparaten in gevaar kunnen brengen.

- Eindpuntfirewalls - voorkomt dat lokale services worden blootgesteld aan het netwerk.

- Antivirus-/eindpuntdetectie en -respons (EDR) - detecteert en blokkeert malware, verzamelt loggegevens en stelt ons beveiligingscentrum in staat snel te reageren op beveiligingsincidenten.

- Veilige browseromgeving - alle browsers die door het personeel worden gebruikt, zijn zo geconfigureerd dat de installatie of het gebruik van schadelijke extensies wordt voorkomen en bekende phishingsites of sites die malware verspreiden, worden geblokkeerd.

- Schijfversleuteling/schermvergrendelingen - alle apparaten zijn volledig versleuteld en ingesteld om te worden vergrendeld na een periode van inactiviteit.

Mobiele/BYOD-apparaten

Atlassian beheert een BYOD-programma (bring your own device) voor personeel dat zijn persoonlijke mobiele iOS- of Android-apparaten wil gebruiken om toegang te krijgen tot bedrijfssystemen. Alle mobiele apparaten moeten:

- zijn ingeschreven voor onze MDM-oplossing (mobiel apparaatbeheer)

- volledige schijfversleuteling/schermvergrendelingen hebben ingeschakeld

- het nieuwste besturingssysteem voor Android/iOS gebruiken

Mobiele apparaten die onder het BYOD-programma vallen, hebben beperkte toegang tot Atlassian-systemen en hebben geen toegang tot klantgegevens.

Beveiliging voor onze dagelijkse werkzaamheden

We werken er hard aan om beveiliging in te bouwen in alle onderdelen van onze dagelijkse werkprocessen. We willen dat beveiliging een inherent onderdeel is van hoe we werken, zodat er vrijwel nooit een 'retrofit' of 'bolt-on' achteraf nodig is voor onze beveiliging.

Onze informatie-assets bijhouden

Onze productiesystemen bevinden zich in infrastructuur die wordt verkregen via cloudserviceproviders. Deze systemen worden niet op hardwareniveau bijgehouden vanwege de aard van de service. De onderliggende microservices waar onze producten op draaien worden bijgehouden in een speciaal gebouwde 'service'-database. Deze database wordt automatisch bijgewerkt wanneer een service geïmplementeerd wordt.

Ons technologieteam voor Workplace gebruikt onze eigen Jira Software om een assetinventaris bij te houden van alle eindpunten voor trackingdoeleinden.

Veranderingen in onze omgeving beheren

Ons verandermanagementproces is een beetje anders dan een traditioneel proces. Traditionele verandermanagementprocessen zijn afhankelijk van een piramidevormige hiërarchie voor controle op veranderingen. Dat betekent dat, wanneer iemand een verandering wil doorvoeren, deze eerst moet worden voorgelegd aan een bestuur dat het uiteindelijk goed- of afkeurt.

We hebben een aanpak in open source-stijl omarmd die we 'Peer Review, Green Build' (PRGB) noemen. Het contrast met traditionele verandermanagementprocessen is dat elke verandering volgens de PRGB-aanpak, van codewijzigingen of aanpassingen in de infrastructuur, beoordeeld worden door minimaal één peer (collega) om eventuele problemen die door de verandering kunnen worden veroorzaakt te identificeren. We vergroten het aantal beoordelaars op basis van hoe kritisch de wijziging is of hoe kritisch de systemen zijn waar de verandering invloed op zal hebben, en we vertrouwen erop dat onze technici problemen vaststellen en ze rapporteren voordat de wijziging doorgevoerd wordt. Dit proces werkt goed om veranderingen in onze omgeving op een dynamische en aanpasbare manier te beheren. Het deel 'Green Build' van dit proces slaat op een succesvolle of schone build in onze CI/CD waarin nieuwe wijzigingen zijn opgenomen. Als de wijziging componenten introduceert die de tests van de integratie, functie, unit of beveiliging niet doorstaan, wordt de build afgewezen en blijft het oorspronkelijke wijzigingsverzoek staan om issues aan te pakken.

Configuraties in onze systemen beheren

We hebben een beperkte groep technici en architecten die software mogen installeren in onze productieomgeving. In de meeste gevallen kan er geen software geïnstalleerd worden. In onze productieomgevingen worden configuratiemanagementtools gebruikt om configuraties en wijzigingen in servers te beheren. Directe wijzigingen die in die systemen aangebracht worden kunnen overschreven worden door goedgekeurde configuraties die gepusht worden via die configuratiemanagementtools om consistentie te garanderen. We zijn afhankelijk van standaard Amazon Machine Images (AMI's) en alle wijzigingen aan onze AMI's of besturingssystemen moeten via ons standaard verandermanagementproces doorgevoerd worden, we houden uitzonderingsconfiguraties bij en rapporteren hierover en we isoleren resources zodat issues met services geen invloed hebben op andere services. We vertrouwen bovendien op ons Peer Review / Green Build (PRGB)-proces om ervoor te zorgen dat meerdere reviewers instemmen met tools voor configuratiebeheer. Alle builds zijn cryptografisch ondertekend en alleen ondertekende builds mogen in onze productieomgeving draaien.

Logboeken gebruiken

We gebruiken een SIEM-platform om logboeken uit verschillende bronnen te verzamelen en passen bewakingsregels toe op die verzamelde logboeken om verdachte activiteiten te markeren. Onze interne processen bepalen de prioriteiten van deze waarschuwingen, hoe ze verder onderzocht worden en hoe ze op de juiste manier worden geëscaleerd. Belangrijke systeemlogboeken worden doorgestuurd vanuit ieder systeem waarin logboeken alleen-lezen zijn. Het Atlassian Security-team maakt waarschuwingen aan op ons platform voor beveiligingsanalyses en controleert op tekenen van aantasting. Onze SRE-teams gebruiken dit platform om te controleren op problemen met beschikbaarheid of prestaties. Logboeken worden 30 dagen bewaard in de hot back-up en 365 dagen in de cold back-up.

Belangrijke systeemlogboeken worden gecombineerd in zowel een intern systeem voor logboekanalyse als een inbraakdetectiesysteem.

Logboeken zijn een belangrijk onderdeel van onze algemene strategie voor incidentdetectie en -respons, die uitgebreid wordt behandeld in de sectie 'Hoe we beveiligingsbedreigingen identificeren, er tegen beschermen en erop reageren'.

Management bedrijfscontinuïteit en disaster recovery

We geven veel om de verkracht van onze producten, niet in de laatste plaats omdat wij intern bij Atlassian op diezelfde producten vertrouwen. We erkennen dat verstoringen kunnen gebeuren. Daarom zijn we vastbesloten om ingebouwde processen te hebben om in te spelen op verstoringen en ze af te handelen met minimale gevolgen voor onze klanten als ze toch voorkomen. Onze programma's voor bedrijfscontinuïteit (BC) en disaster recovery (DR) leggen de verschillende activiteiten vast die worden uitgevoerd om die doelstellingen te bereiken.

De betrokkenheid van het leiderschap bij BC- en DR-planningsactiviteiten garandeert het nodige toezicht om er zeker van te zijn dat de verantwoordelijkheid voor veerkracht alle teams bereikt. Onze BC- en DR-planningsactiviteiten streven ernaar om de juiste balans te bereiken tussen kosten, voordelen en risico door middel van een analyse van de RTO (recovery time objectives) en RPO (recovery point objectives) van services. Deze analyse heeft ertoe geleid dat we een eenvoudig systeem van 4 niveaus hebben opgezet om services te groeperen op basis van hun respectievelijke vereisten voor herstel. Meer informatie over deze aanpak is te vinden op onze pagina over Hoe Atlassian klantgegevens beheert.

Onze BC- en DR-programma's omvatten de volgende activiteiten:

1. maatregelen voor ingebouwde redundantie om aan vereisten voor veerkracht te voldoen

2. testen en controleren van deze redundantiemaatregelen

3. leren van tests om onze BC- en DR-maatregelen doorlopend te blijven verbeteren

We bouwen onze producten zo dat we optimaal gebruik kunnen maken van redundantiemogelijkheden, zoals beschikbaarheidszones en -regio's, zoals aangeboden door onze cloudserviceproviders.

We bewaken continu een breed scala aan statistieken om potentiële problemen vroegtijdig op te sporen. Op basis van die statistieken worden waarschuwingen geconfigureerd om Site Reliability Engineers (SRE's) of de relevante teams van producttechnici op de hoogte te brengen wanneer de drempelwaarden worden overschreden zodat er snel actie ondernomen kan worden via ons proces voor incidentrespons. SRE's spelen ook een belangrijke rol in het vaststellen van hiaten in het DR-programma en werken samen met ons risico- en complianceteam om die hiaten te dichten. In elk van onze teams zit ook een DR-champion om de aspecten van disaster recovery voor dat team te overzien en te helpen bij het beheren ervan.

Onze DR-tests hebben betrekking op processen en technologie, inclusief relevante procesdocumentatie. De frequentie van DR-tests komt overeen met hoe cruciaal het niveau van iedere service is. Back-up- en herstelprocessen voor belangrijke klantgerichte systemen worden bijvoorbeeld elk kwartaal getest. We voeren handmatige tests en ad-hoc failovertests uit op onze systemen. Deze tests variëren van eenvoudigere tabletop-simulatieoefeningen tot ingewikkeldere failovertests van beschikbaarheidszones of -regio's. We zijn ijverig in het vastleggen en documenteren van de testresultaten, onafhankelijk van de complexiteit van de tests, om mogelijke verbeteringen of hiaten vast te stellen en te analyseren, om ze vervolgens af te handelen met behulp van Jira-tickets om doorlopende verbetering van het algemene proces te garanderen.

We voeren jaarlijks Business Impact Assessments (BIA's) uit om de risico's die bij deze kritieke services horen te beoordelen. De resultaten van deze BIA's helpen ons de strategie voor DR- en BC-inspanningen te bepalen. Hierdoor kunnen kritische services de plannen voor DR en BC effectief ontwikkelen.

Servicebeschikbaarheid

Naast bovenstaande maatregelen publiceren we ook de beschikbaarheidsstatus van onze services in realtime voor klanten die ons eigen Statuspage-product gebruiken. Als er problemen zijn met een van onze producten weten onze klanten dat zodra wij het weten.

Back-ups

We werken bij Atlassian met een uitgebreid back-upprogramma. Dit omvat onze interne systemen, waar onze back-upmaatregelen zijn ontworpen in overeenstemming met de vereisten voor systeemherstel. We hebben bovendien uitgebreide back-upmaatregelen voor onze Atlassian Cloud-producten, specifiek voor onze klant- en applicatiegegevens. Atlassian gebruikt de snapshotfunctie van Amazon RDS (Relational Database Service) om automatische dagelijkse back-ups te maken van elke RDS-installatie.

Amazon RDS-snapshots worden 30 dagen lang bewaard met ondersteuning voor point-in-time-herstel en worden versleuteld met AES-256-versleuteling. Back-upgegevens worden niet extern opgeslagen maar worden gekopieerd naar meerdere data centers binnen een specifieke AWS-regio. Bovendien testen we onze back-ups ieder kwartaal.

Voor Bitbucket worden gegevens gerepliceerd naar een andere AWS-regio en er worden dagelijks onafhankelijke back-ups gemaakt binnen elke regio.

We gebruiken deze back-ups niet om door klanten geïnitieerde destructieve wijzigingen, zoals velden die zijn overschreven met scripts of verwijderde issues, projecten of sites, ongedaan te maken. Om gegevensverlies te voorkomen, raden we aan regelmatig back-ups te maken. Meer informatie over het maken van back-ups vind je in de ondersteuningsdocumentatie voor je product.

Fysieke beveiliging

Fysieke beveiligingscontroles in onze kantoren worden geleid door ons beleid voor fysieke beveiliging en omgevingsbeveiliging, dat ervoor zorgt dat overal op locatie in onze omgevingen en in de cloud betrouwbare fysieke beveiliging geïmplementeerd is. Dit beleid heeft betrekking op gebieden als veilige werkruimten, om onze IT-apparatuur op iedere locatie te beveiligen, toegang tot onze kantoren en gebouwen te beperken tot alleen het juiste personeel en fysieke in- en uitgangen te bewaken. Onze fysieke beveiligingsmaatregelen omvatten een bemande receptie tijdens kantooruren, verplichte registratie voor bezoekers, badges voor toegang tot niet-publieke ruimtes, samenwerking met het management van onze kantoorgebouwen voor toegang buiten kantooruren en videoregistratie bij in- en uitgangen, zowel voor hoofdingangen als laadgebieden.

De datacenters waar wij mee werken voldoen minimaal aan SOC-2. Deze certificeringen hebben betrekking op verscheidene beveiligingsmaatregelen, waaronder fysieke beveiliging en bescherming en omgevingsbeveiliging en -bescherming. Toegang tot de datacenters wordt beperkt tot geautoriseerd personeel en gecontroleerd met biometrische identiteitscontroles. Fysieke beveiligingsmaatregelen omvatten bewakers op locatie, videobewaking, sluizen en aanvullende maatregelen voor inbraakbeveiliging.

Gegevens beveiligd houden

We hebben een aantal maatregelen om ervoor te zorgen dat onze klantgegevens beveiligd en beschikbaar blijven en dat klanten er zo veel mogelijk de volledige controle over houden.

Datacenters

Producten en gegevens van Atlassian worden gehost bij de beste cloudhostingprovider in de branche, Amazon Web Services (AWS). We profiteren wereldwijd van optimale prestatie met redundantie- en failover-opties. We maken gebruik van meerdere geografisch diverse regio's binnen AWS (Oost-VS, West-VS, Europese Unie en Azië-Pacific) en van meerdere beschikbaarheidszones binnen elk van die regio's om er zeker van te zijn dat een storing in één datacenter geen effect heeft op de beschikbaarheid van onze producten of klantgegevens. Zie ons aparte paper over Hoe Atlassian klantgegevens beheert en onze pagina over Infrastructuur voor Cloudhosting voor meer informatie.

Fysieke toegang tot onze datacenters, waar onze klantgegevens gehost worden, is beperkt tot geautoriseerd personeel. Toegang wordt geverifieerd aan de hand van biometrische gegevens. Fysieke beveiligingsmaatregelen voor onze datacenters omvatten bewakers op locatie, videobewaking, sluizen en aanvullende maatregelen voor inbraakbeveiliging.

Gegevensversleuteling

Alle klantgegevens in Atlassian-cloudproducten worden versleuteld in transit bij publieke netwerken met behulp van TLS 1.2+ met Perfect Forward Secrecy (PFS) om onbevoegde openbaarmaking of wijziging te voorkomen. Dankzij onze implementatie van TLS zijn sterke versleuteling en codelengtes verplicht, waar ondersteund door de browser.

Harde schijven op servers die klantgegevens en bijlagen bevatten in Jira Software Cloud, Jira Service Management Cloud, Jira, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie, Trello, Loom, Compass en Rovo gebruiken de standaard AES-256-versleuteling at rest voor de volledige schijf. Raadpleeg de Roadmap van Atlassian Trust om op de hoogte te blijven van updates aan ons platform.

Codebeheer

Atlassian gebruikt de Key Management Services (KMS) van de onderliggende cloudprovider voor sleutelbeheer. Er wordt een eigenaar toegewezen aan iedere code. Deze eigenaar is er verantwoordelijk voor dat het juiste niveau van beveiligingscontroles wordt toegepast op de codes.

Tenantscheiding

Hoewel onze klanten een algemene cloudgebaseerde IT-infrastructuur delen wanneer ze de producten van Atlassian gebruiken, hebben we maatregelen getroffen om er zeker van te zijn dat ze logisch gescheiden zijn, zodat de acties van één klant de gegevens of service van andere klanten niet in gevaar kunnen brengen.

De aanpak van Atlassian om dit te bereiken verschilt in onze applicaties. We gebruiken voor Jira en Confluence Cloud een concept dat we 'tenantcontext' noemen om de logische scheiding van onze klanten te bereiken. Dit wordt zowel geïmplementeerd in de applicatiecode als beheerd door de Tenant Context Service (TCS) die we gebouwd hebben. Dit concept zorgt ervoor dat:

- De gegevens at-rest van iedere klant logisch gescheiden gehouden zijn van andere klanten

- Alle aanvragen die verwerkt worden door Jira en Confluence een 'tenant-specifieke' weergave hebben zodat ze geen invloed hebben op andere tenants

In brede zin werkt het TCS door een 'context' op te slaan voor individuele klanttenants. De context voor iedere tenant wordt gekoppeld aan een uniek ID dat centraal is opgeslagen door het TCS en dat een reeks metagegevens bevat die bij die tenant hoort (zoals in welke databases de tenant zit, welke licenties de tenant heeft, welke functies de tenant toegang toe heeft en andere configuratie-informatie). Als een klant Jira of Confluence Cloud gebruikt, gebruikt de TCS de tenant-ID om die metadata te ordenen en deze te koppelen aan alle activiteiten die de tenant in de applicatie uitvoert gedurende de sessie.

De context die de TCS levert, fungeert effectief als 'lens' waardoor alle interacties met klantgegevens plaatsvinden. Die lens is altijd beperkt tot één specifieke tenant. Op deze manier garanderen we dat één klanttenant geen toegang heeft tot de gegevens van een andere tenant, en dat één tenant geen invloed kan hebben op de service van een andere tenant.

Meer informatie over onze cloudarchitectuur is beschikbaar als onderdeel van onze cloudsupportresources.

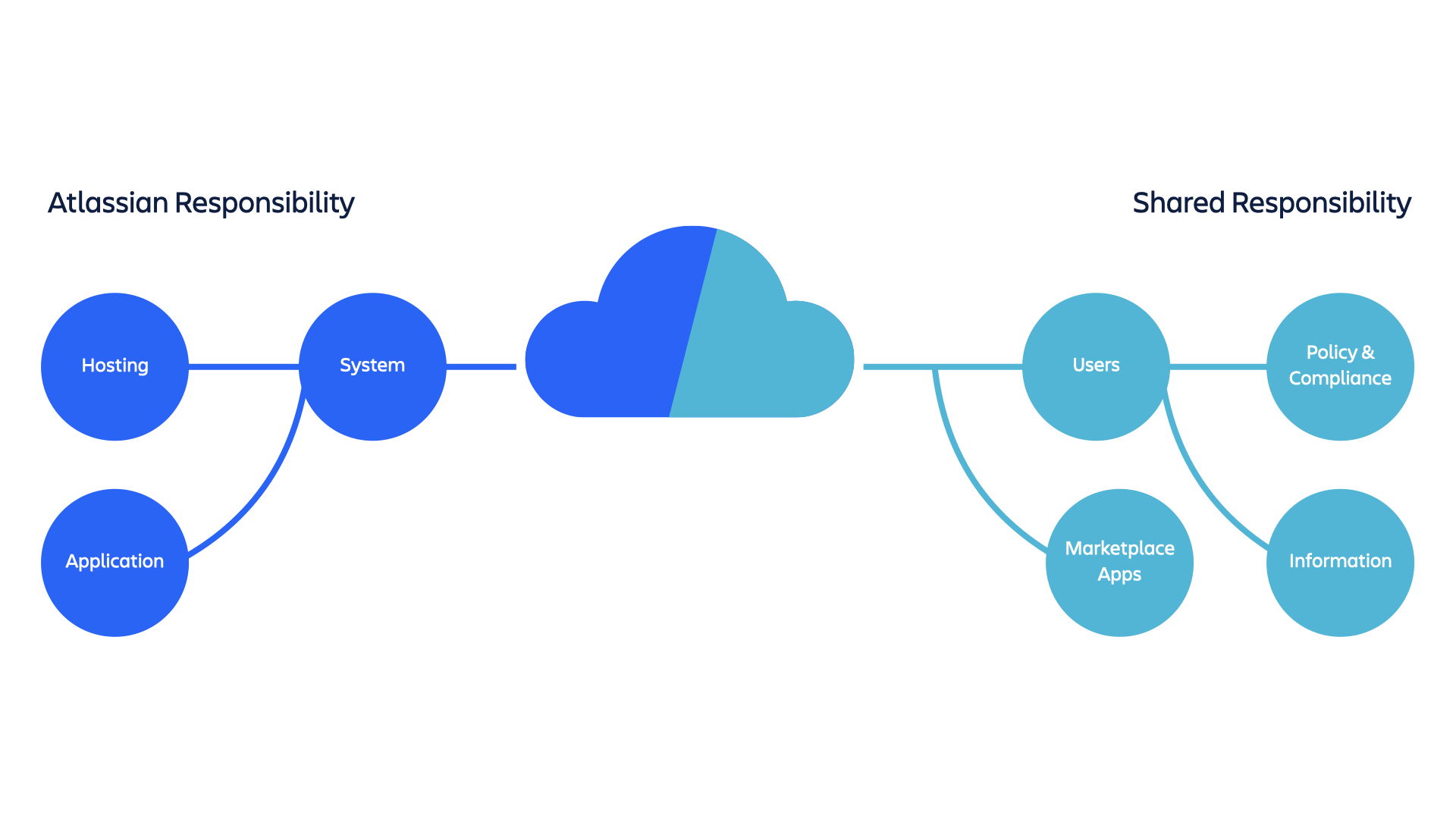

De verantwoordelijkheid voor het beheren van klantgegevens delen

Atlassian neemt de verantwoordelijkheid op zich voor de beveiliging, beschikbaarheid en de prestaties van de applicaties die we leveren, de systemen waarop ze werken en de omgevingen waarin die systemen gehost worden. Beveiliging is echter een gedeelde verantwoordelijkheid van Atlassian en onze klant op vier specifieke gebieden:

Beleid en compliance

om er zeker van te zijn dat het systeem voldoet aan de zakelijke behoeften van de klant en gebruikt wordt in overeenkomst met regelgevende en juridische complianceverplichtingen van de branche.

Gebruikers

gebruikersaccounts aanmaken en beheren.

Informatie

De content die klanten opslaan in Confluence Cloud, Jira Cloud, Jira Service Management, Trello, Bitbucket Cloud, Compass, Loom of Rovo.

Marketplace-apps

services van externe partijen die integreren met producten van Atlassian.

Atlassian neemt alle nodige maatregelen om de gegevens van klanten te beschermen en beveiligen, maar in werkelijkheid hebben de keuzes die onze klanten maken over hoe ze onze producten opzetten ook belangrijke gevolgen voor de manier waarop beveiliging wordt geïmplementeerd. De belangrijke aspecten waar ze rekening mee moeten houden bij het gebruik van onze producten, zijn:

- Domeinverificatie en centraal beheer van gebruikersaccounts: beheerders van onze klantorganisaties kunnen één of meerdere domeinen verifiëren om te bewijzen dat zij de eigenaar zijn. Door een domein te verifiëren kan een beheerder alle Atlassian-accounts van werknemers centraal beheren en authenticatie-beleidsregels invoeren (zoals wachtwoordvereisten en SAML). Dit is een belangrijke stap en we bevelen al onze klanten aan om dit te doen om ze te helpen toegang tot hun accounts en de bijbehorende gegevens te beveiligen.

- Toegangsrechten: hoewel onze producten van nature ontworpen zijn om samenwerking mogelijk te maken, moeten klanten voorzichtig omspringen met de rechten die ze gebruikers binnen hun organisatie geven als het gaat om toegang tot gegevens. In sommige gevallen kunnen ze ook openbare toegang verschaffen tot gegevens. Atlassian heeft hier geen controle over en kan in deze gevallen niet voorkomen dat deze gegevens gekopieerd of verder verspreid worden.

- Gecentraliseerde toegang: we raden onze klanten sterk aan om Atlassian Guard te gebruiken voor gecentraliseerd beheer en verbeterde beveiliging voor alle Atlassian-producten die ze gebruiken (inclusief verplichte 2FA en eenmalige aanmelding).

Zie onze paper over gedeelde verantwoordelijkheden cloudbeveiliging voor meer informatie.

Toegang tot klantgegevens beheren

We behandelen alle klantgegevens als even gevoelig en we hebben strenge controles geïmplementeerd voor deze gegevens. Onze interne werknemers en contractors krijgen bewustwordingstraining tijdens het onboardingproces. Hierin wordt het belang van en best practices voor omgang met klantgegevens behandeld.

Alleen geautoriseerde Atlassians hebben binnen Atlassian toegang tot de klantgegevens die opgeslagen zijn in onze applicaties. Authenticatie vindt plaats via openbare codes die met individuele wachtwoorden beschermd zijn, en servers staan alleen binnenkomende SSH-verbindingen toe van Atlassian en interne datacenter-locaties. Alle toegang is beperkt tot groepen die gemachtigd zijn, tenzij toegang wordt aangevraagd en de aanvraag wordt goedgekeurd. Hiervoor is aanvullende authenticatie met 2FA vereist.

Ons internationale supportteam maakt onderhouds- en supportprocessen mogelijk met strenge authenticatie- en autorisatiecontroles. Toegang tot gehoste applicaties en gegevens wordt mogelijk gemaakt om gezondheidscontroles en onderhoudswerkzaamheden aan systemen of applicaties uit te voeren, of op aanvraag van de klant via ons supportsysteem.

Om extra beveiligingscontroles te bieden voor onze klanten, moeten onze klanten voordat onze support-technici toegang hebben tot klantgegevens die zijn opgeslagen in onze applicaties, hun expliciete toestemming geven om dergelijke toegang toe te staan via onze toestemmingscontrole.

Ongeautoriseerde of ongepaste toegang tot klantgegevens wordt gezien als een beveiligingsincident en wordt afgehandeld volgens ons proces voor incidentmanagement. Dit proces omvat instructies voor het op de hoogte brengen van betrokken klanten als er sprake is van een beleidsschending.

Bewaring en verwijdering van gegevens

We hebben maatregelen ingevoerd zodat we kunnen reageren op verzoeken van gebruikers om persoonlijke gegevens te verwijderen en we helpen eindgebruikers met Atlassian-accounts om hun persoonlijke gegevens te verwijderen. We hebben bovendien import- en exporttools zodat onze gebruikers toegang hebben tot hun gegevens en deze kunnen importeren en exporteren met de tools van Atlassian.

Websites van klanten worden 15 dagen na afloop van de abonnementsperiode van een klant gedeactiveerd. Atlassian bewaart de gegevens van gedeactiveerde websites gedurende 15 dagen (voor evaluatiesites) of 60 dagen (voor betaalde abonnementssites) na afloop van de abonnementsperiode van een klant. Let op: bij Jira worden gegevens pas verwijderd wanneer je uitgeschreven bent bij alle Jira-producten waarop je eerst geabonneerd was.

Aanvullende informatie is te vinden op onze pagina Beveiligingsmethoden of in onze veelgestelde vragen over gegevensopslag.

Onze mensen beveiligen

We willen ervoor zorgen dat al ons personeel weet hoe ze hun werk veilig kunnen doen en in staat zijn hiernaar te handelen. Het omarmen van een beveiligingsmentaliteit is erg belangrijk voor de cultuur van Atlassian en draagt bij aan het verbeteren van onze algehele weerstand tegen potentiële cyberaanvallen.

Training beveiligingsbewustzijn

Alle Atlassians volgen een training voor beveiligingsbewustzijn tijdens het onboardingproces en daarna jaarlijks om ervoor te zorgen dat ze op de hoogte zijn van de nieuwste beveiligingsbedreigingen en veilige praktijken toepassen in hun werk.

We begrijpen dat veel van de beveiligingsbedreigingen waarmee ons team wordt geconfronteerd, dezelfde beveiligingsbedreigingen zijn waarmee onze aannemers worden geconfronteerd. Om die reden breiden we de training voor beveiligingsbewustzijn uit om ook die aannemers aan bod te laten komen.

In ons trainingsprogramma voor beveiligingsbewustzijn behandelen we een reeks beveiligingsonderwerpen, waaronder actuele beveiligingsbedreigingen, aanvallen en oplichting, het identificeren en rapporteren van phishingsimulaties, classificatie en beheer van gegevens, bescherming van klantgegevens en het identificeren en rapporteren van beveiligingsrisico's. Alle onderwerpen die in onze training beveiligingsbewustzijn aan bod komen, zijn afgestemd op onze nalevings- en wettelijke vereisten.

Naast algemene training over informatiebeveiliging voor alle Atlassians, geven we gespecialiseerde trainingen aan onze ontwikkelaars over veilige codering en kwetsbaarheidsbeheer om veilige resultaten te bieden voor ons bedrijf en onze klanten. Ontwikkelingsteams worden ook ondersteund door toegewijde beveiligingstechnici in de hele organisatie om te helpen bij operationele taken op het gebied van beveiliging.

We onderhouden ook open communicatiekanalen, zodat al onze mensen gemakkelijk toegang hebben tot het beveiligingsteam voor support.

Security champions-programma

Bij ons security champions-programma hoort een speciale beveiligingsleider in elk van onze product- en serviceteams. Deze champion is verantwoordelijk voor het uitdragen van belangrijke beveiligingswerkwijzen bij teamgenoten en werkt samen met ons centrale beveiligingsteam aan beveiligingskwesties om communicatiestromen te verbeteren.

Onze champions krijgen bovendien geavanceerde applicatiebeveiligingstraining om ze te helpen kwetsbaarheden te identificeren, veilige werkwijzen bij ontwikkeling te begrijpen en veilige code te schrijven.

De security champions van Atlassian komen regelmatig bij elkaar om tools en kennis te delen over de nieuwste beveiligingsissues en de uitdagingen waarmee ze worden geconfronteerd, zodat alle teams daar hun voordeel mee kunnen doen. Het programma diende als springplank om van de beveiliging een nóg integraler onderdeel van onze cultuur te maken.

Achtergrondonderzoeken

We willen mensen inhuren die de met beveiliging geïntegreerde cultuur die we hebben opgericht, op een positieve manier verder zullen vormgeven. Om dit proces te ondersteunen, worden antecedentenonderzoeken uitgevoerd op alle nieuwe werknemers, zoals toegestaan onder lokale wetgeving. Afhankelijk van de functie, mogen antecedentenonderzoeken worden uitgevoerd op het gebied van crimineel verleden, diploma's, dienstverband, en financiën.

Onze producten beveiligen

Atlassian is erop gericht te zorgen dat beveiliging een integraal onderdeel vormt van alle fasen van de levenscycli van onze producten. Er zijn een aantal methoden die we gebruiken om dit te bereiken.

Scorecards voor vertrouwen

We zetten ons in om ervoor te zorgen dat vertrouwen (waaronder beveiliging, antimisbruik, naleving, enz.) centraal staat in ons hele productpakket. We hebben daarom een systeem voor verantwoordelijkheid en controle geïmplementeerd dat we 'scorecards voor vertrouwen' noemen om de vertrouwens- en beveiligingssituatie van alle producten bij Atlassian te meten. Dit is een geautomatiseerd proces dat Atlassian heeft opgezet, waarbij we een breed scala aan criteria gebruiken (bijv. huidige kwetsbaarheden, trainingsdekking, afstemming op naleving en recente beveiligingsincidenten) om al onze producten een algemene vertrouwensscore te geven.

Dit scoreproces geeft elk van onze productteams een objectieve weergave van welke vertrouwensgebieden extra aandacht nodig hebben en stelt vast waar hiaten bestaan die aangepakt moeten worden, met acties om ze aan te pakken. Het proces met scorecards voor vertrouwen maakt het bovendien mogelijk voor de Atlassian Trust-organisatie om eenvoudig bij te houden hoe alle producten het gedurende bepaalde tijd doen vanuit vertrouwensperspectief, vooral omdat ons productassortiment blijft schalen.

Samenwerkingen op het gebied van beveiliging

Ons productbeveiligingsteam voert strategische samenwerkingen uit, die gericht zijn op het uitvoeren van beveiligingsbeoordelingen op basis van een tijdschema om technische bedreigingen te identificeren, met name op kritieke platforms of productgebieden. Het belangrijkste resultaat is de identificatie en herstelbewerking van hiaten in de beveiliging om de beveiliging van ons platform of onze productgebieden voortdurend te verbeteren.

Gerichte beveiligingsgarantie

Het productbeveiligingsteam voert ook een beveiligingscontroleproces uit om beveiligingsgarantie te leveren aan meerdere softwareprojecten. Een proces op basis van risico wordt gebruikt om prioriteit toe te kennen aan de plaatsen waar garantieactiviteiten moeten plaatsvinden en om vast te stellen welke acties vereist zijn om projectrisico te beperken. Garantieactiviteiten zijn afhankelijk van het vastgestelde risiconiveau en omvatten een combinatie van:

- Bedreigingsmodellering

- Ontwerpbeoordeling

- Codebeoordeling (handmatig en met tools)

- Beveiligingstests

- Onafhankelijke garantie met externe experts op het gebied van onderzoek en consultancy

Zoals elders in deze paper besproken hebben we ook een toonaangevend Bug Bounty-programma dat doorlopende beveiligingsgarantie levert met behulp van een vertrouwde, crowdsourced groep beveiligingsonderzoekers.

Veilig design dankzij bedreigingsmodellering

Tijdens de planning- en designfasen van onze producten helpen bedreigingsmodellen ons beter te begrijpen wat de beveiligingsrisico's zijn wanneer onze projecten te maken krijgen met complexe bedreigingen of als beveiligingskritische functies ontwikkeld worden. Hiervoor gaan onze technici, beveiligingstechnici, architecten en productmanagers brainstormen om relevante bedreigingen vast te stellen en te prioriteren. Deze informatie wordt meegenomen in het ontwerpproces en zorgt dat de juiste controles worden ingevoerd. Bovendien ondersteunt het gerichte beoordelingen en tests in latere ontwikkelingsfasen.

Codeanalyse

We hebben een geautomatiseerd platform voor codeanalyse (Security Assistant) dat alle coderepository's van Atlassian analyseert. Dit platform voert verschillende statische analyses uit (die we continu toevoegen en verbeteren) om te helpen de algehele veiligheid van onze code te verbeteren. Wanneer in een repository een pull-aanvraag wordt uitgevoerd, doet het platform het volgende:

- Vindt en identificeert verouderde code-afhankelijkheden die tot kwetsbaarheden kunnen leiden (deze bespreken we uitgebreider in het gedeelte van dit paper over onze aanpak van kwetsbaarheidsbeheer)

- Identificeert eventuele onbedoelde of toevallige openbaarmakingen van geheimen in coderepository's (bijv. authenticatietokens of cryptografische codes)

- Voert een analyse uit om problematische codeerpatronen vast te stellen die tot kwetsbaarheden in de code kunnen leiden

Kennisdatabase voor beveiliging

We willen er zeker van zijn dat onze producten zo veilig mogelijk zijn, dus we zorgen ervoor dat onze ontwikkelaars toegang hebben tot de ondersteuning die ze nodig hebben om hun kennis van relevante beveiligingsproblemen en bedreigingen constant uit te breiden. Om dit te doen houden we intern een kennisdatabase voor applicatiebeveiliging bij waar onze ontwikkelaars toegang toe hebben wanneer nodig.

Hoe we beveiligingsbedreigingen identificeren, er tegen beschermen en erop reageren

Beveiligingstests

Onze aanpak van beveiligingstests is gebouwd op het concept van 'continue zekerheid'; we maken niet alleen gebruik van doelgerichte point-in-time-penetratietests, maar we hebben ook een testmodel dat altijd actief is met ons crowdsourced Bug Bounty-programma. We geloven dat deze veelzijdige aanpak onze kans om kwetsbaarheden te vinden optimaliseert en onze klanten zo veilig mogelijke producten te leveren. Meer informatie is beschikbaar in ons afzonderlijke paper over onze aanpak van externe beveiligingstests en een samenvatting van onze testmaatregelen is hieronder te vinden:

- Beveiligingsbeoordelingen van Atlassian: Zoals hierboven genoemd, werkt ons productbeveiligingsteam met een beveiligingsbeoordelingsprogramma dat regelmatig beveiligingstests uitvoert. Tests bestaan uit een codebeoordeling en applicatiebeveiligingstests, gericht op zwaktepunten die uit risicobeoordelingen naar boven zijn gekomen.

- Het beveiligingstestteam van Atlassian: We hebben een intern penetratietestteam dat een op risico gebaseerde aanpak hanteert om white box-beveiligingsbeoordelingen (ondersteund door code en een engineer) uit te voeren op bepaalde gebieden van het bedrijf (of dit nu gaat om onze cloudomgevingen, nieuwe producten of functies, of interne systemen en tools). We werken ook samen met gespecialiseerde beveiligingsadviesbureaus om white box-penetratietests uit te voeren op onze producten en infrastructuur.

- Het Red Team van Atlassian: we hebben een intern Red Team dat als doel heeft om vijanden na te bootsen die proberen kwetsbaarheden in onze systemen, processen en omgevingen vast te stellen en er misbruik van te maken, zodat wij er zeker van zijn dat ze zo snel mogelijk gevonden en aangepakt worden.

- Bug Bounty: we maken ook gebruik van de community van betrouwbare beveiligingsonderzoekers van Bugcrowd die werken met ons bekroonde Bug Bounty-programma, zodat we kwetsbaarheden in onze code continu vaststellen en het de boeven steeds moeilijker maken om deze kwetsbaarheden te vinden en er misbruik van te maken. Ons Bug Bounty-programma is al meerdere malen erkend als de beste in de branche. Meer dan 25 van onze producten en omgevingen, van serverproducten tot mobiele apps en cloudproducten, vallen binnen ons Bug Bounty-programma.

Alle beveiligingskwetsbaarheden die in de onderstaande rapporten zijn vastgesteld, worden bijgehouden in onze interne Jira terwijl ze het intakeproces van het Bug Bounty-programma doorlopen en alle bevindingen uit dit programma worden getoetst en gevolgd volgens onze Service Level Objectives (SLO's) voor beveiligingskwetsbaarheden.

- Download het meest actuele Atlassian Bug Bounty-rapport (oktober 2025)

- Download het meest actuele Jira Align Bug Bounty-rapport (oktober 2025)

- Download het meest actuele Opsgenie Bug Bounty-rapport (oktober 2025)

- Download het meest actuele Statuspage Bug Bounty-rapport (oktober 2025)

- Download het meest actuele Trello Bug Bounty-rapport (oktober 2025)

Kwetsbaarheidsbeheer

Atlassian werkt er voortdurend aan om de ernst en frequentie van kwetsbaarheden in onze producten, diensten en infrastructuur te verminderen en om geconstateerde kwetsbaarheden zo snel mogelijk op te lossen. Om dit mogelijk te maken, hebben we een veelzijdige en voortdurend ontwikkelende aanpak geïmplementeerd die gebruik maakt van zowel geautomatiseerde als handmatige processen om kwetsbaarheden binnen onze applicaties en infrastructuur op te sporen, te volgen en op te lossen.

We sporen beveiligingskwetsbaarheden op met behulp van een aantal verschillende hulpmiddelen, zoals geautomatiseerde scanners, interne veiligheidsbeoordelingen, klantenrapporten en ons openbare Bug Bounty-programma. Zodra een kwetsbaarheid is vastgesteld, wordt er een ticket gelogd in ons speciaal daarvoor aangemaakte, bedrijfsbrede Jira-project voor het volgen van kwetsbaarheden. Vervolgens worden de kwetsbaarheden toegewezen aan de relevante systeemeigenaar of het desbetreffende engineeringteam. Door onze gecentraliseerde aanpak en gebruik van automatisering worden proactieve meldingen, geautomatiseerde escalaties en organisatiebreed rapporteren mogelijk, en worden kwetsbaarheden snel opgelost.

Meer informatie hierover is te vinden in onze speciale paper over Atlassian’s Approach to Vulnerability Management.

Infrastructuur

We gebruiken verscheidene tools voor kwetsbaarheidsdetectie die regelmatig op onze infrastructuur worden toegepast om kwetsbaarheden automatisch te scannen en identificeren. Dit omvat:

- Netwerkscans: om actieve services, open poorten en applicaties die in onze omgeving runnen te identificeren, evenals kwetsbaarheden op netwerkniveau

- Doorlopende assetontdekking: we voeren doorlopende assetontdekking en beveiligingsanalyses uit in onze externe netwerkperimeters. We hebben bovendien een intern ontwikkeld assetinventaris- en ontdekkingsmechanisme

- AWS-configuratiebewaking: we bewaken de configuratie van onze AWS-omgevingen op basis van gevestigde uitgangswaarden voor configuraties

We houden altijd de nieuwste beschikbare tools in de gaten en voegen deze toe aan ons assortiment als we geloven dat ze onze mogelijkheden voor kwetsbaarheidsdetectie verbeteren.

Producten

We gebruiken naast ons eerder genoemde Bug Bounty-programma een assortiment aan tools als onderdeel van ons ontwikkelingsproces om zo veel mogelijk kwetsbaarheden en bugs te identificeren en te voorkomen dat ze in onze producten terechtkomen tegen de tijd dat klanten en gebruikers er toegang toe hebben. We gebruiken een platform voor de implementatie van deze tools in onze code-depository's. Onder deze tools vallen de volgende:

- Atlassian implementeert de meeste van zijn services met Docker container images. Deze images bestaan uit een verpakte, op zichzelf staande omgeving die bestaat uit relevante systeemlibrary's, tools, configuratie-instellingen en alle andere afhankelijkheden die nodig zijn zodat onze producten gebruikt kunnen worden met iedere machineconfiguratieparameters. We integreren een volledig scanproces voor containerbeveiliging in onze CI/CD-pipeline voor alle containers die geïmplementeerd worden in onze ontwikkelings-, staging- of productieomgevingen

- Onze producten en services zijn afhankelijk van meerdere open source library's. We gebruiken een combinatie van intern gebouwde tools, zowel open source als commercieel, om afhankelijkheden te scannen en identificeren en deze af te zetten tegen een database met bekende beveiligingskwetsbaarheden

Bovendien staan we open voor meldingen van gebruikers als zij een kwetsbaarheid ontdekken tijdens standaard gebruik van het product en reageren we direct op alle ingediende kwetsbaarheden. We houden de indiener op de hoogte terwijl we het probleem onderzoeken en aanpakken.

Zoals eerder in dzez paper genoemd, gebruiken we een 'Peer Review, Green Build' (PRGB)-proces, wat betekent dat alle wijzigingen in de code van een product beoordeeld worden door minstens één peer om eventuele problemen die die wijziging kan veroorzaken vast te stellen.

We hebben een gedocumenteerd beleid voor het oplossen van bugs dat de tijdskaders vastlegt voor het oplossen van beveiligingsproblemen in onze producten, afhankelijk van de ernst van de bug.

Meer informatie over ons beleid voor het oplossen van bugs is hier te vinden. Informatie over recent opgeloste bugs en bugs waar we op dit moment aan werken voor onze verschillende producten is beschikbaar in onze openbare bug tracker.

Incident response

Atlassian heeft een uitgebreide aanpak voor beveiligingsincidenten. Onder een beveiligingsincident valt voor ons elk geval waarbij de vertrouwelijkheid, integriteit of beschikbaarheid van klantgegevens, de gegevens van Atlassian of de services van Atlassian negatief beïnvloed worden.

We hebben een duidelijk gedefinieerd intern kader dat draaiboeken bevat voor verschillende soorten incidenten. Het kader omvat de stappen die we moeten zetten in elke fase van onze incidentrespons om er zeker van te zijn dat onze processen consistent, herhaalbaar en efficiënt zijn. Dit omvat dekking van incidentdetectie en -analyse en de categorisatie, inperking, uitroeiing en het herstel van incidenten. Deze consistentie wordt ondersteund door het gebruik van onze eigen producten, waaronder Confluence, Jira en Bitbucket, als onderdeel van onze incidentresponsprocessen:

- Confluence wordt gebruikt om onze responsprocessen op een centrale locatie te maken, te documenteren en bij te werken

- Jira wordt gebruikt om tickets aan te maken om de voortgang van het responsproces bij te houden voor (potentiële en daadwerkelijke) beveiligingsincidenten van begin tot eind

- Bitbucket wordt gebruikt in situaties waarin we oplossingen ontwikkelen op basis van code om te reageren op bepaalde uitzonderingsgevallen die zich voordoen binnen bepaalde incidenten

Uitgebreide en gecentraliseerde registratie en bewaking van onze producten en infrastructuur zijn ingesteld om er zeker van te zijn dat we potentiële incidenten snel ontdekken, ondersteund door een team van uiterst gekwalificeerde incidentmanagers op afroep die veel ervaring hebben met het coördineren van een effectieve respons. We hebben bovendien toegang tot een reeks externe experts die ons helpen zo effectief mogelijk te onderzoeken en reageren.

We hebben meldingspocessen voor klanten als hun gegevens betrokken zijn bij bevestigde incidenten, evenals een sterk beoordelingsproces voor na incidenten, zodat we kunnen leren van incidenten om onze werkwijzen te verbeteren en het werk van kwaadwillende partijen in de toekomst moeilijker te maken. Zie in ons Atlassian Trust Center onze aparte paper over Hoe wij het beheer van beveiligingsincidenten aanpakken voor meer informatie.

Programma voor beveiligingsdetectie

Atlassian heeft in antwoord op de behoefte om onze eigen aanpak voor incidentbeheer uit te breiden in de context van een steeds complexer bedreigingslandschap, ons zogenoemde 'programma voor beveiligingsdetectie' geïntroduceerd. Detecties zijn ontwikkeld om de Atlassian-omgeving continu te monitoren om schadelijke activiteiten te detecteren die gericht zijn op Atlassian en zijn klanten en om waarschuwingen te sturen naar het platform van Atlassian voor beveiligingsincidenten en gebeurtenisbeheer.

Ons detectieteam is gericht op het regelmatig aanmaken van nieuwe detecties, het afstemmen en verbeteren van bestaande detecties en het automatiseren van detectieresponsen. Dit gebeurt in een aantal verschillende dimensies, waaronder producten, aanvalstypen en logboekbronnen om er zeker van te zijn dat onze detectie zo effectief en uitgebreid mogelijk is.

Het doel van dit programma is om er niet alleen zeker van te zijn dat we voorbereid zijn op de risico's waarmee we tegenwoordig te maken krijgen, maar ook om goed te anticiperen om en ons voor te bereiden op het dreigingslandschap van de toekomst. Ons engineering-team voor automatisering van beveiliging heeft bovendien een tool ontwikkeld om de detecties die we aanmaken te standaardiseren, zodat we zeker zijn van een hoge mate van consistentie en kwaliteit voor de detecties die we uitvoeren. Wij geloven dat we hiermee een primeur binnen de branche hebben.

Ga voor meer informatie over ons programma voor beveiligingsdetectie naar deze pagina.

Red Team-programma

De missie van het Atlassian Red Team is om de weerbaarheid van Atlassian tegen geavanceerde aanvallen continu te vergroten. Vanuit een vijandig perspectief ontdekken ze technische, fysieke en sociale kwetsbaarheden om onze teams uit te dagen om onder realistische omstandigheden te reageren. Deze aanpak stelt ons in staat om effectieve beveiligingsverbeteringen voor Atlassian te ontwikkelen en te vergemakkelijken. Onze aanpak helpt Atlassian bedreigingen te evalueren, onze activa te beschermen en adequaat te reageren op echte aanvallen.

Het Red Team van Atlassian richt zich op full-scope emulatie van tegenstanders. We gedragen ons als de aanvallers die het meest waarschijnlijk het bedrijf zullen targeten en doen ons best om kritieke systemen te infiltreren en in gevaar te brengen. Daarna brengen we alle betrokkenen op de hoogte en werken we samen aan duurzame oplossingen op de lange termijn voor de kwetsbaarheden die zijn ontdekt.

- Meten en verbeteren van de effectiviteit van het Detectie en reactie-programma

- Een significant positieve verandering teweeg brengen in het beveiligingspostuur en mogelijkheden van Atlassian

- Inzicht in onze kwetsbaarheid vergroten en het vermogen om te reageren op aanvallen in de echte wereld verbeteren

Ons ecosysteem en onze supply chain partners beveiligen

Leveranciersrisico beheersen

Als Atlassian externe leveranciers inschakelt (waaronder contractors en cloudserviceproviders) zorgen we dat we er zeker van zijn dat die samenwerkingen onze klanten of hun gegevens op geen enkele manier in gevaar brengen. Om dit te bereiken voeren onze juridische teams en inkoopteams een beoordelingsproces uit voor elke voorgestelde samenwerking met externe leveranciers. Als wordt vastgesteld dat een samenwerking middelmatige, hoge of kritieke risico's heeft, worden aanvullende risicobeoordelingen uitgevoerd door beveiligings-, nalevings-, risico- en juridische teams. Bovendien voeren we doorlopende due diligence uit via latere beoordelingen, ofwel door contractverlenging ofwel periodiek, afhankelijk van het risiconiveau van de samenwerking.

Atlassian eist ook van leveranciers dat ze voldoen aan minimale beveiligingsvereisten als onderdeel van hun samenwerking met ons. Deze worden afgedwongen door ze op te nemen in onze leverancierscontracten. Deze vereisten zijn afhankelijk van het risiconiveau van de samenwerking en omvatten het volgende:

- SAML2.0/SSO-integratie met het platform met eenmalige aanmelding van Atlassian

- Versleuteling voor gegevens in transit en bij rust met niet-verouderde algoritmes

- Voldoende logboekmechanismen hebben om Atlassian relevante informatie te bieden over potentiële beveiligingsincidenten

De Atlassian marketplace

De marketplace van Atlassian is een platform waar gebruikers van onze producten apps kunnen kopen die extra functionaliteit leveren voor producten van Atlassian, of het mogelijk maken om onze producten te verbinden met externe tools. De meeste van de apps die beschikbaar zijn op de marketplace zijn geproduceerd door externe ontwikkelaars, maar Atlassian onderneemt een aantal stappen om er zeker van te zijn dat beveiliging nog steeds een integraal onderdeel is van het ecosysteem van de marketplace. Dit zijn onder andere:

Het Bug Bounty-programma van Marketplace: Atlassian heeft het beste beschikbare Bug Bounty-programma voor de Marketplace om de beveiliging voor en het vertrouwen in alle Marketplace-apps te verbeteren. Deelnemende Marketplace-partners kunnen beveiligingsrisico's proactief bestrijden voordat ze zich voordoen, door beveiligingsonderzoekers die kwetsbaarheden vinden te belonen. Om een Cloud Fortified- of Cloud Security-deelnamebadge te krijgen, moeten apps deelnemen aan dit programma. Meer informatie

Ecoscanner: het Atlassian Ecoscanner-platform voert voortdurend beveiligingscontroles uit bij alle Marketplace-cloudapps. Met Ecoscanner controleert Atlassian continu alle Marketplace-cloudapps op veelvoorkomende beveiligingskwetsbaarheden om zo de veiligheid van ons ecosysteem te waarborgen. Meer informatie

Het programma voor openbaar maken van kwetsbaarheden: het programma voor openbaar maken van kwetsbaarheden biedt klanten en beveiligingsonderzoekers een andere manier om kwetsbaarheden van cloudapps te melden aan Atlassian en aan Marketplace-partners. Atlassian beheert dit programma en heeft de parameters zo gedefinieerd dat alle cloudapps beveiligingsrisico's kunnen beperken. Meer informatie

Beveiligingsvereisten voor cloudapps: Atlassian heeft een minimale set aan eisen waar alle Marketplace-apps aan moeten voldoen. Deze eisen zijn verplicht en gericht op het instellen van best practices voor beveiliging in alle apps. Meer informatie

Beveiligingsbugfixbeleid: om ervoor te zorgen dat alle apps in het Atlassian-ecosysteem beveiligd zijn, zijn alle Marketplace-partners verplicht om zich te houden aan beveiligingsbugfix-SLA's voor alle apps in de Atlassian Marketplace. Wanneer er een kwetsbaarheid geïdentificeerd wordt, moeten partners hier snel mee aan de slag. Meer informatie

Tabblad Privacy en beveiliging: Om de vertrouwenspositie van Marketplace te verbeteren en de zichtbaarheid van beveiligingsindicatoren te vergroten, werd het tabblad Privacy en beveiliging geïntroduceerd in de Marketplace-interface met de gebruikersinterface voor cloud-apps. Het tabblad Privacy en beveiliging biedt gedetailleerde informatie over de praktijken op het gebied van privacy, beveiliging, gegevensverwerking en naleving, gevolgd door de cloud-apps. Toen het Security self-assessmentprogramma (SSA) op 22 augustus 2023 werd afgeschaft, is het tabblad Privacy en beveiliging in de plaats gekomen van SSA als vereiste van Cloud Fortified. Meer informatie

Meer informatie over onze aanpak van beveiliging in de marketplace is beschikbaar via ons Atlassian Marketplace Trust Center.

Compliance en risicobeheer

Onze programma's voor beleid en risicobeheer

Atlassian heeft een Trust Management Program (TMP) dat is gebaseerd op de ISO 27001-norm Managementsystemen voor informatiebeveiliging. Dit programma houdt rekening met de beveiligingsbehoeften van onze klanten en levert een set beveiligingsvereisten op die uniek zijn voor Atlassian. Er wordt rekening gehouden met de controles die worden genoemd in een reeks internationale beveiligingsnormen.

We beoordelen dan of die controles contextueel passend zijn voor onze specifieke omgeving en ons bedrijf en wat de beste manier is om ze te implementeren. Onze TMP heeft meerdere pijlers:

- Ons Policy Management Program (PMP): Het PMP vormt de basis voor ons TMP. Het bestaat uit een reeks aan beveiligingsbeleidsregels die van toepassing zijn op de domeinen die vermeld staan in zowel de ISO 27001-norm als de CCM (Cloud Controls Matrix) van Cloud Security Alliance. De beveiligingsbeleidsregels die we hebben opgesteld, worden intern beschikbaar gesteld voor al onze teams, zodat iedereen weet aan welke verwachtingen ze moeten voldoen op het gebied van beveiliging. Deze beleidsregels worden jaarlijks bijgewerkt en in het bijzonder wanneer we nieuwe bedreigingen en risico's opmerken waardoor er aanpassingen in onze beveiligingsaanpak nodig zijn. Hier vind je fragmenten van onze technologiebeleidsregels.

- Ons Risk Management Program (RMP): Wij voeren doorlopend risicobeoordelingen uit voor onze omgevingen en producten om de actuele risico's te kunnen evalueren en om ervoor te zorgen dat de bestaande controles effectief zijn voor het beheren van die risico's. Het proces van deze risicobeoordelingen varieert op basis van de omgeving/het project dat wordt beoordeeld. Bijvoorbeeld in het geval van onze producten gaat het vaak om technische risicobeoordelingen of codebeoordelingen. We denken echter ook over risico's op een hoger bedrijfsniveau en proberen ook die in kaart te brengen. Ter ondersteuning van ons Enterprise Risk Management Program voeren we een jaarlijkse risicobeoordeling uit en implementeren we minstens ieder kwartaal projecten om aangetoonde risico's te beperken. Voor meer informatie over onze aanpak qua enterprise-risicobeheer kun je ons Atlassian Trust Center bezoeken.

Onze TMP omvat wekelijkse beoordelingen van de compliancegezondheid en andere bijeenkomsten die intern gedocumenteerd worden om er zeker van te zijn dat het effectief blijft functioneren.

Naleving van wetten, regels en standaarden

Ons beveiligingsprogramma is ontwikkeld en geïmplementeerd in overeenstemming met verschillende normen binnen de branche. Het naleven van erkende normen binnen de branche is een fundamenteel aspect van onze beveiligingsstrategie, omdat we erkennen dat ze onze klanten onafhankelijke garanties bieden dat het beveiligingsprogramma van Atlassian voldoet aan een aantal fundamentele beveiligingscontroles.

We houden ons aan verschillende belangrijke normen, waaronder:

| ISO 27001 | De basis van ISO 27001 is de ontwikkeling en implementatie van een Information Security Management System (ISMS) en de implementatie en het beheer van een reeks controles die besproken worden in 'ISO 27001: Annex A' via die ISMS. ISO/IEC 27018 is een praktijkcode die aanvullende implementatiebegeleiding biedt voor toepasselijke ISO/IEC 27002-controles om persoonlijk identificeerbare informatie (PII) te beschermen in cloudomgevingen. |

| PCI-DSS | Wanneer je met je creditcard betaalt voor Atlassiaanse-producten of -services, kan je er zeker van zijn dat wij de beveiliging van die transactie met de nodige aandacht behandelen. Atlassian is een PCI-DSS-conforme handelaar. |

| CSA CCM / STAR | Het Security, Trust & Assurance Registry (STAR) van CSA is een gratis, publiek toegankelijk register waar de beveiligingscontroles die verschillende cloudcomputingdiensten leveren worden gedocumenteerd. De CSA STAR-vragenlijst niveau 1 voor Atlassian kan gedownload worden vanuit het Cloud Security Alliance STAR-register. |

| SOC2 | Deze rapporten helpen onze klanten en hun auditors inzicht te krijgen in de controles die zijn opgesteld om activiteiten en compliance bij Atlassian te ondersteunen. Atlassian heeft SOC2-certificeringen behaald voor veel van onze producten. |

| AVG | We erkennen dat onze klanten vereisten hebben volgens de Algemene Verordening Gegevensbescherming (AVG) die direct beïnvloed worden door hun gebruik van de producten en diensten van Atlassian. Daarom hebben we aanzienlijke middelen ingezet om onze klanten te helpen om aan hun AVG-vereisten te voldoen. Meer informatie over onze aanpak van AVG-compliance is te vinden op onze pagina Atlassian AVG-compliance. |

| FedRAMP | Het Federal Risk and Authorization Management Program (FedRAMP) is een Amerikaans federaal programma dat een gestandaardiseerde aanpak biedt voor beveiligingsbeoordeling, autorisatie en continue bewaking van cloudproducten en -services. Bekijk de individuele status van de volgende Atlassian-producten op de FedRAMP Marketplace:

|

Naast de hierboven verstrekte informatie is een uitgebreide lijst van normen binnen de branche waaraan we voldoen beschikbaar op onze pagina over het nalevingsprogramma.

Privacy bij Atlassian

Atlassian heeft een uitgebreid en wereldwijd privacyprogramma om ervoor te zorgen dat we voldoen aan onze verplichtingen en beloften op het gebied van gegevensbescherming en privacy. We integreren onze privacyprincipes in de ontwikkeling en het gebruik van onze producten. Dit doen we onder meer door privacy als standaard te integreren in alles wat we doen:

-

Transparantie: we zetten ons in om het vertrouwen te behouden door middel van een transparant beleid. Informatie over onze privacypraktijken en belangrijke privacydocumentatie (waaronder ons Privacybeleid en het Addendum inzake gegevensverwerking) vind je in ons Trust Center en in onze Juridische informatie.

-

Impactbeoordeling van gegevensoverdracht: we verstrekken informatie om onze klanten te helpen bij het uitvoeren van impactbeoordelingen van gegevensoverdrachten in verband met hun gebruik van onze producten. Onze impactbeoordeling van gegevensoverdrachten is hier beschikbaar.

-

Toegangsbeheer en training: Atlassian-medewerkers die toegang hebben tot persoonlijke gegevens en deze verwerken, hebben een training hiervoor gevolgd en zijn verplicht om deze gegevens vertrouwelijk en veilig te houden.

-

Tools voor gegevensbeheer: we bieden onze klanten tools om ze te helpen bij het nakomen van hun privacyverplichtingen met betrekking tot verzoeken van betrokkenen, waaronder het recht op verwijdering en het recht op toegang. Hier vind je informatie over onze tools en processen voor gegevensbeheer.

-

Nieuws en updates: je kunt je hier abonneren om meldingen van ons te ontvangen over updates van onze juridische voorwaarden en onze lijst van subverwerkers.

Interne en externe audit

We voeren jaarlijks uitgebreide beveiligingsevaluaties uit als onderdeel van onze jaarlijkse conformiteitsaudits (d.w.z. SOX, SOC2). Hierbij gebruiken we ook externe bureaus voor een onafhankelijke beoordeling. Daarnaast voeren we interen operationele audits uit op gebieden die we zien als 'hoog risico', waaronder ook een aantal beveiligingsonderwerpen. De resultaten van de audits worden gerapporteerd aan het auditcomité en aan onze raad van bestuur. De resultaten worden ook meegenomen in een doorlopende verbeteringscyclus die helpt ons algehele beveiligingsprogramma te blijven aanscherpen.

Verzoeken om gegevens van rechtshandhaving en overheden

We publiceren een jaarlijks Atlassian-transparantierapport als onderdeel van onze inzet om het vertrouwen van onze klanten te verdienen en houden. Hier staat informatie in over overheidsverzoeken om gebruikersgegevens en overheidsverzoeken om inhoud te verwijderen of gebruikersaccounts op te schorten.

Atlassian reageert op overheidsverzoeken in overeenstemming met ons Privacybeleid, onze Klantovereenkomst, ons Beleid voor acceptabel gebruik en eventuele toepasselijke Productspecifieke voorwaarden. We leveren bovendien aanvullende informatie over ons beleid en onze procedures voor reacties op verzoeken om klantgegevens in onze Richtlijnen voor rechtshandhaving. Bij het beantwoorden van verzoeken van overheden (ongeacht of het een verzoek om klantgegevens is of een verzoek om inhoud te verwijderen / gebruikersaccounts op te schorten), volgt Atlassian de volgende leidende principes:

-

In lijn met onze Atlassian-waarde van 'Houd de klant niet voor de gek', beoordeelt Atlassian alle verzoeken van de overheid die gericht zijn op de gegevens van onze klanten streng, onder meer door de geldigheid van het verzoek in twijfel te trekken en elk verzoek aan te vechten voor zover wettelijk toegestaan, inclusief verzoeken die vaag of te algemeen zijn of niet op de juiste manier worden ingewilligd.

-

De verzoekende overheidsinstantie dient eerst te proberen de informatie direct van de klant of gebruiker(s) in kwestie te verkrijgen.

-

Tenzij wettelijk verboden, stelt Atlassian klanten op de hoogte van elk verzoek van de overheid dat gericht is op hun gegevens, zodat onze klanten de mogelijkheid hebben om de juridische procedure aan te vechten, in overeenstemming met ons Beleid voor gebruikerskennisgeving.

-

In het onwaarschijnlijke geval dat Atlassian moet voldoen aan een verzoek van de overheid, zal Atlassian reageren in navolging van de toepasselijke wetgeving (waaronder de Amerikaanse Stored Communications Act) en zal Atlassian zo nauw mogelijk reageren op het specifieke verzoek.

-

Atlassian zal blijven pleiten voor hervormingen waarmee we onze klanten meer transparantie kunnen bieden.

Meer vragen

Hoewel onze beveiligingspraktijken een breed overzicht hebben gegeven van hoe wij beveiliging aanpakken, is dit een complex onderwerp en doet Atlassian hier heel veel mee, dus we hebben hier niet alles in detail kunnen bespreken.

Als je meer informatie nodig hebt, kun je contact opnemen met het Atlassian-team via onze supportportal of een vraag stellen in onze Atlassian Trust and Security Community.

Wil je meer te weten komen?

We hebben op deze pagina naar een heel aantal andere documenten en bronnen verwezen en we raden je aan je hier in te verdiepen als je meer te weten wil komen over hoe wij beveiliging en vertrouwen aanpakken.