보안 관행

Atlassian은 모든 팀에 놀라운 일을 해낼 수 있는 잠재력이 있다고 믿습니다. Atlassian의 사명은 모든 규모 및 산업의 모든 팀이 잠재력을 실현하여 소프트웨어의 강력한 힘으로 인류 발전에 도움이 되는 것입니다.

Atlassian은 Atlassian의 사명이 Atlassian에게 중요한 것처럼 고객사의 사명이 고객사에게 중요하며, 정보는 우리의 모든 비즈니스 및 삶의 핵심이라는 사실을 알고 있습니다. 따라서 Atlassian은 고객의 신뢰를 가장 중요하게 생각하며 보안을 최우선시합니다. Atlassian은 사용자가 지속적으로 정보를 제공받고 있다고 느끼며 제품과 서비스를 안심하고 사용할 수 있도록 보안 프로그램에 대해 투명한 태도를 취하고 있습니다.

보안에 대한 Atlassian의 접근 방식에 대해 자세히 읽어 보고 고객이 어떻게 자신의 역할을 할 수 있는지 알아보세요.

이 페이지의 정보는 달리 명시되지 않은 한 Atlassian Cloud 제품인 Jira, Confluence 및 Bitbucket에 적용됩니다.

보안에 대한 Atlassian의 접근 방식

이 섹션에서는 보안에 대한 Atlassian의 접근 방식에 관해 설명합니다. Atlassian이 자체 환경(클라우드 기반 플랫폼 포함)과 고객 및 사용자에게 최대한 안전한 제품을 만들기 위해 마련한 프로세스를 모두 보호하기 위해 여러 보안 도메인 전반에서 구현하는 컨트롤과 수행하는 단계를 다룹니다.

Atlassian의 보안 철학

Atlassian의 보안 접근 방식은 다음과 같은 몇 가지 핵심 테마를 기반으로 합니다.

- Atlassian은 클라우드 및 제품 보안에서 관련 기업들을 앞서갈 것입니다.

- 클라우드 보안에 대한 모든 고객 요구 사항을 충족하고 산업 보안 표준 및 인증에 대한 요구 사항을 초과하여 충족합니다.

- 프로그램, 프로세스 및 지표에 대해 열려있고 투명성을 유지합니다. 여기에는 여정을 공유하고 다른 클라우드 공급자도 그렇게 할 수 있도록 유도하고 고객을 위한 새로운 표준을 수립하는 과정이 포함됩니다.

이 섹션에서는 이러한 주요 테마에서 다루는 이 철학을 이행하기 위해 마련한 조치 및 이니셔티브의 범위를 강조합니다.

또한 Atlassian은 Atlassian의 많은 주요 제품이 Atlassian의 일상적인 내부 프로세스와 워크플로에서 핵심적인 부분을 뒷받침하고 형성한다는 데 자부심을 느낍니다. 예를 들어, Jira 및 Confluence 애플리케이션은 인시던트 관리 및 취약성 관리 프로그램의 핵심 요소를 형성합니다. 이것은 Atlassian의 핵심 가치 중 하나가 “고객에게 헛소리하지 않는다”일 뿐만 아니라 우리도 고객과 동일한 제품을 사용하기 때문에 제품을 보호하는 데 투자하고 있음을 의미합니다.

Atlassian의 팀

대부분의 기업도 마찬가지겠지만, Atlassian은 보안 팀을 아주 자랑스럽게 생각합니다. 업계에서 최고로 유능한 인재를 영입하여 팀으로 성장시켰다고 믿습니다. Atlassian의 보안 팀은 시드니, 암스테르담, 벵갈루루, 오스틴, 마운틴뷰, 샌프란시스코 및 뉴욕 사무소에 근무하는 100명 이상의 직원과 일부 원격 근무 팀원으로 구성되어 있습니다. Atlassian이 보안에 우선 순위를 둠에 따라 보안 팀은 계속 성장하고 있습니다. Atlassian은 다음을 포함하여 여러 팀으로 나눠져 있습니다.

- 제품 보안 – 제품 및 플랫폼의 보안 담당

- 에코시스템 보안 – Marketplace 및 애드온의 보안 담당

- 탐지 및 대응 – 보안 인시던트 탐지 및 대응 담당

- 레드 팀 - 공격자 에뮬레이션 및 탐지 및 대응 적용 담당

- 보안 아키텍처 – 제품 및 플랫폼의 보안 요구 사항 정의 담당

- 기업 보안 – 기업 네트워크 및 애플리케이션과 관련된 내부 보안 담당

- 신뢰 - 고객 기대치를 추적 및 대응을 담당하고 프로세스 및 관행에 투명성 제공

- 개발 및 SRE – 보안 팀을 위한 도구 제작 및 실행 담당

- 인식 및 교육 - 직원 및 파트너에게 안전하게 작업을 수행하는 방법 교육

보안 팀은 계속 확장하고 있으며 Atlassian의 모든 직원은 더 나은 보안을 달성하기 위한 노력에 동참하고 Atlassian은 모든 직원에게 근무하는 동안 이 점을 분명히 알리고 있습니다. Atlassian은 클라우드 보안에서 동종업계를 이끌고, 클라우드 보안에 대한 고객의 모든 요구 사항을 충족하며, 모든 업계 보안 기준 및 인증에서 요구 사항을 뛰어넘고, 고객 데이터를 보호하는 방법에 대한 세부 사항을 자랑스럽게 알린다는 목표를 가지고 있습니다. Atlassian에서 일하는 모든 직원에게 Atlassian의 목표 및 비전을 명확하게 알립니다.

Atlassian이 보안을 지원하기 위해 사용하는 추가 프로그램

보안의 기본 사항에 중점을 두는 동시에, Atlassian에서는 보안에 대한 접근 방식이 광범위하고 사전 예방적이라는 점을 보장하기 위해 다양한 프로그램을 갖추고 있습니다. 여기에는 다음이 포함됩니다.

보안 탐지 프로그램

Atlassian의 보안 탐지 프로그램은 Atlassian의 인시던트 대응 프로세스를 보완합니다. 표준 인시던트 관리 프로세스에 포함된 별도의 프로그램에서는 현재 직면한 인시던트 유형뿐만 아니라 미래의 위협 환경에서 직면하게 될 인시던트 유형에 대한 검색 및 경고를 사전에 만듭니다.

버그 바운티 프로그램

버그 바운티 프로그램은 꾸준하게 업계 최고로 인정받아 왔으며, 수만 명의 연구원으로 이루어진 신뢰받는 커뮤니티를 활용하여 Atlassian의 제품을 지속적으로 테스트하고 취약성 발견 시 보고하도록 지원합니다.

지속적으로 보안 프로그램 개선

Atlassian은 보안 프로그램이 항상 최첨단이며 업계에서 동종업계를 이끌도록 만들기 위해 노력합니다. 그러려면 보안에 대한 현재의 접근 방식을 계속 평가(동종업체와 비교 포함)하고 개선의 여지를 파악해야 한다는 점을 잘 알고 있습니다.

이런 목적을 가지고 Atlassian은 독립적인 보안 컨설팅 회사를 통해 보안 프로그램에 대해 수많은 성숙도 평가를 실시했으며 앞으로도 실시할 예정입니다. 주요 권장 사항 등 프로세스의 결과를 사용하여 격차 및 개선의 여지를 파악합니다.

또한 제품 보안 및 탐지 및 대응과 같이 다양한 보안 전반에 걸쳐 내부 개선을 이끄는 일련의 프로그램을 정의했습니다. 보안 관리 팀을 통해 검토하는 각 프로그램을 지원하기 위해 여러 메트릭을 정의했습니다. 이러한 메트릭을 사용하여 각 핵심 역량에서 개선할 부분을 파악하고 지정합니다.

추가 정보

내부 환경 보안

효과적인 보안 접근 방식은 특히 내부 환경을 안전하게 유지하여 자체 환경을 정리하는 것에서부터 시작됩니다. 이 목표를 달성하기 위해서는 수행해야 하는 단계가 많습니다.

네트워크 아키텍처에 보안 구축

Atlassian은 네트워크 보안에 대해 계층화된 접근 방식을 적용합니다. 클라우드 환경의 각 티어에 컨트롤을 구현하여 인프라를 영역, 환경 및 서비스별로 나눕니다. 사무실/직원, 고객 데이터, CI/CD 및 DMZ 네트워크 트래픽 제한을 포함하는 영역 제한을 갖추고 있습니다. 또한 프로덕션 환경과 프로덕션 이외의 환경 간의 연결을 제한하기 위해 환경을 분리하고, 프로덕션 데이터를 프로덕션 환경 외부에 복제하지 않습니다.

인증 허용 목록을 통해 다른 서비스와 커뮤니케이션하려면 서비스에 명시적으로 권한을 부여해야 합니다. Atlassian은 가상 프라이빗 클라우드(VPC) 라우팅, 방화벽 규칙 및 소프트웨어 정의 네트워킹을 사용하여 민감한 네트워크에 대한 액세스를 제어하며 이런 네트워크에 모든 연결은 암호화합니다. 또한 사무실 및 프로덕션 네트워크에 침입 감지를 구현해 잠재적인 취약성을 감지합니다.

제로 트러스트를 통한 네트워크 액세스 보호

Atlassian은 제로 트러스트 모델을 통해 기업 네트워크, 내부 애플리케이션 및 클라우드 환경에 대한 액세스를 보호합니다.

제로 트러스트 보안 접근 방식은 주로 사용자 인증에 의존해 네트워크 리소스 액세스를 결정하는 기존의 네트워크 보안 방식을 뛰어넘습니다. 기존 방식을 사용하면 잠재적으로 신뢰할 수 없고 안전하지 않은 장치가 보안을 손상하도록 만들 수 있어 위험합니다. 결과적으로 Atlassian을 비롯한 많은 조직에서 특정 보안 요구 사항을 충족하는 신뢰할 수 있는 장치만 네트워크에 액세스하도록 허용하는 모델을 채택했습니다.

Atlassian은 사용자 및 엔드포인트 ID를 포괄적인 장치 신호 세트와 통합하여 프로덕션 환경 및 서비스에 대한 액세스를 관리합니다. 이러한 신호는 MDM(모바일 장치 관리) 소프트웨어, EDR(엔드포인트 탐지 및 대응) 솔루션, 자산 레지스트리에서 지속적으로 수집됩니다.

시스템 및 서비스에 대한 액세스를 안전하게 관리

Atlassian은 모든 시스템 및 서비스에 대한 사용자 액세스를 프로비전(할당 또는 철회)하는 잘 정의된 프로세스를 갖추고 있습니다. 또한 HR 관리 시스템 및 액세스 프로비전 시스템을 연결하는 워크플로를 확립했습니다. Atlassian은 미리 정의된 사용자 프로필을 기반으로 직원이 자신의 직무 역할에 적합한 액세스 권한만 보유하도록 하는 역할 기반 액세스 제어를 사용합니다. 데이터, 애플리케이션, 인프라 또는 네트워크 구성 요소에 액세스할 수 있는 권한을 얻으려면 먼저 관리 팀이 모든 사용자 계정을 승인해야 합니다.

Atlassian은 제로 트러스트 아키텍처를 지원하기 위해 SSO(Single Sign-On) 플랫폼을 통해 기업 애플리케이션에 대한 액세스를 제어합니다. 애플리케이션에 액세스하려면 직원이 두 번째 인증 단계를 사용하는 등 이 플랫폼을 통해 인증해야 합니다. 애플리케이션에 따라 직원은 Atlassian 직원에게 프로비전된 모바일 애플리케이션 인증 프로그램 또는 FIDO2 키를 사용해 인증해야 합니다. SMS 및 전화 기반 OTP와 같은 보안 수준이 낮은 인증 방법은 지원되지 않습니다. Atlassian은 인증 프로세스가 피싱 기반 및 중간자 공격을 효과적으로 견딜 수 있도록 이 접근 방식을 채택했습니다. 텍스트 메시지로 코드를 보내는 모든 시스템은 숙련된 공격자에 의해 손상될 수 있습니다.

엔드포인트 장치 보호

기업 노트북

Atlassian 기업 장치군에 포함되는 장치는 데이터를 보호하고 엔드포인트 침해 위험을 줄이도록 구성되어 있습니다. Atlassian의 제로트러스트 프로그램에 따라, 승인된 표준을 벗어난 장치는 자동으로 Atlassian 시스템에 액세스하지 못하도록 차단됩니다.

Atlassian 기업 장치에 구현된 컨트롤은 다음과 같습니다.

- 중앙 장치 관리 - Atlassian의 MDM(모바일 장치 관리) 솔루션은 보안 구성(CIS 벤치마크 포함)을 적용하고 Atlassian이 소유한 모든 장치에 소프트웨어/업데이트를 배포합니다.

- 애플리케이션 제어 - 애플리케이션 제어는 장치의 보안 포스처를 손상시킬 수 있는 특정 유형의 합법적인 소프트웨어(예: 원격 액세스 솔루션)의 실행을 방지합니다.

- 엔드포인트 방화벽 - 로컬 서비스가 네트워크에 노출되는 것을 방지합니다.

- 안티바이러스/엔드포인트 탐지 및 대응(EDR) - 맬웨어를 탐지 및 차단하고 로그 데이터를 수집하며 보안 운영 센터에서 보안 인시던트에 신속하게 대응할 수 있도록 지원합니다.

- 안전한 브라우징 환경 - 직원이 사용하는 모든 브라우저는 악성 확장 기능의 설치 또는 사용을 방지하고 알려진 피싱 사이트 또는 맬웨어를 배포하는 사이트를 차단하도록 구성됩니다.

- 디스크 암호화/화면 잠금 - 모든 장치는 완전히 암호화되며 일정 시간 동안 사용하지 않으면 잠기도록 설정됩니다.

모바일/BYOD 장치

Atlassian은 개인 iOS 또는 Android 모바일 장치를 사용하여 회사 시스템에 액세스하려는 직원을 위해 BYOD(Bring Your Own Device) 프로그램을 운영합니다. 모든 모바일 장치는 다음을 따라야 합니다.

- Atlassian의 MDM(모바일 장치 관리) 솔루션에 등록

- 전체 디스크 암호화/화면 잠금 사용

- 최신 안드로이드/iOS 운영 체제 설치

BYOD 프로그램에 따라 작동하는 모바일 장치에서는 Atlassian 시스템에 대한 액세스가 제한되며 고객 데이터에 액세스할 수 없습니다.

일상적인 운영에서 보안

Atlassian은 일상적인 운영 프로세스의 모든 측면에 보안을 구축하기 위해 노력하고 있습니다. 또한 사후에 보안을 '개조'하거나 '추가'해야 하는 필요성을 최소화할 수 있도록 보안이 Atlassian의 운영 방식에서 본질적인 부분이 되기를 바랍니다.

정보 자산 추적

Atlassian의 프로덕션 시스템은 클라우드 서비스 공급자를 통해 얻은 인프라에 위치합니다. 이러한 시스템은 서비스의 특성으로 인해 하드웨어 수준에서 추적되지 않습니다. 제품을 실행하는 기본 마이크로 서비스는 사용자 지정 '서비스' 데이터베이스에서 추적합니다. 이 데이터베이스는 서비스를 배포하면 자동으로 업데이트됩니다.

작업 영역 기술 팀은 추적 목적으로 자체 Jira Software를 사용하여 모든 엔드포인트 자산 인벤토리를 유지 관리합니다.

환경에 변경 관리

Atlassian의 변경 관리 프로세스는 기존의 변경 관리 프로세스와 약간 다릅니다. 기존의 변경 관리 프로세스는 피라미드 스타일의 변경 제어 계층에 의존합니다. 다시 말해, 누군가가 변경을 원하는 경우 위원회에서 변경을 제시하고 위원회에서 최종적으로 승인 또는 거부합니다.

Atlassian은 PRGB(“동료 검토, 그린 빌드”)라는 오픈 소스 스타일의 접근 방식을 채택했습니다. 기존의 변경 관리 프로세스와 대조적으로 PRGB 접근 방식은 코드 변경 또는 인프라 변경 등 각 변경을 한 명 이상의 동료가 검토하여 변경으로 인해 발생할 수 있는 문제를 식별해야 합니다. Atlassian은 엔지니어가 문제를 식별한 후 변경을 적용하기 전에 문제를 제기할 수 있다는신뢰를 바탕으로 변경의 중요도 또는 변경이 영향을 미치는 시스템의 중요도에 따라 검토자의 수를 늘립니다. 이 프로세스는 환경에서 변경을 관리할 수 있는 동적이고 조정 가능한 방법을 제공하는 데 효과적입니다. 이 제어의 그린 빌드 부분은 새로운 변경 사항이 포함된 CI/CD에서의 성공적인 빌드 또는 클린 빌드를 나타냅니다. 변경 시 통합, 기능, 단위 또는 보안 테스트를 성공적으로 통과하지 못하는 구성 요소가 있는 경우 빌드가 거부되고, 문제를 해결하기 위해 원래 변경 요청으로 돌아갑니다.

시스템의 구성 관리

프로덕션 환경에 소프트웨어를 설치할 수 있는 엔지니어와 설계자의 수는 한정되어 있습니다. 대부분의 경우 소프트웨어 설치는 불가능합니다. 프로덕션 환경에서 구성 관리 도구를 활용하여 서버에 대한 변경 사항과 구성을 관리할 수 있습니다. 일관성을 보장하기 위해 이러한 시스템에 대한 직접적인 변경 사항은 그러한 구성 관리 도구를 통해 푸시하는 승인된 구성으로 덮어쓰도록 설정되어 있습니다. Atlassian은 표준 AMI(Amazon Machine Image)에 의존하며, AMI 또는 운영 체제에 대한 모든 변경은 표준 변경 관리 프로세스를 통해 이루어져야 하며, Atlassian은 예외 구성을 추적 및 보고하고, 서비스의 문제가 다른 서비스에 영향을 미치지 않도록 리소스 격리를 구현했습니다. 또한 PRGB(동료 검토/그린 빌드) 프로세스에 의존하여 여러 검토자가 구성 관리 도구를 통해 푸시된 구성 변경 사항을 승인할 수 있게 합니다. 모든 빌드는 암호화하여 서명하며 서명된 빌드만 프로덕션 환경에서 실행할 수 있습니다.

로그 활용

Atlassian은 SIEM 플랫폼을 사용하여 다양한 소스에서 로그를 집계하고 집계한 로그에 모니터링 규칙을 적용하여 의심스러운 활동을 표시합니다. 내부 프로세스는 이러한 경고를 심사하고, 자세히 조사하고, 적절히 에스컬레이션하는 방식을 정의합니다. 주요 시스템 로그를 각 시스템에서 전달하며 로그는 읽기 전용입니다. Atlassian 보안 팀은 보안 분석 플랫폼에 대한 알림을 만들고 손상의 지표를 모니터링합니다. SRE 팀은 이 플랫폼을 사용하여 가용성 또는 성능 문제를 모니터링합니다. 로그는 핫 백업에서 30일간, 콜드 백업에서 365일간 보관됩니다.

주요 시스템 로그는 내부 로그 분석 시스템과 침입 감지 시스템 모두에 결합됩니다.

로그는 '보안 위협 식별, 방지 및 대응 방법' 섹션에서 자세히 다루는 전체 인시던트 감지 및 응답 전략의 핵심 구성 요소입니다.

비즈니스 연속성 및 재해 복구 관리

Atlassian은 특히 내부적으로 똑같은 제품에 의존하기 때문에 제품의 복원력에 깊은 관심을 갖고 있습니다. Atlassian은 중단이 발생할 수 있음을 인식하고 있습니다. 따라서 중단에 대비하여 계획하고 중단이 발생할 경우 고객에게 미치는 영향을 최소화하면서 중단을 처리하는 프로세스를 구축하기로 했습니다. Atlassian의 비즈니스 연속성(BC) 및 재해 복구(DR) 프로그램은 그러한 목표를 충족하기 위해 수행한 다양한 활동을 포착합니다.

BC 및 DR 계획 활동에 리더십이 참여하여 복원력에 대한 책임이 모든 팀에 미치는지 확인하는 데 필요한 감독을 보장할 수 있습니다. Atlassian은 BC 및 DR 계획 활동을 수행하여 서비스의 ‘복구 시간 목표’(RTO) 및 ‘복구 지점 목표’(RPO) 분석을 통해 비용, 이익 및 위험 간의 적절한 균형을 이루기 위해 노력하고 있습니다. 이 분석을 통해 해당 복구 요구 사항을 기반으로 서비스를 그룹화할 수 있는 4개 티어 시스템을 확립했습니다. 이 접근 방식에 대한 자세한 내용은 Atlassian이 고객 데이터를 관리하는 방법 페이지에서 확인할 수 있습니다.

BC 및 DR 프로그램에는 다음 활동을 포함합니다.

1. 복원력 요구 사항을 충족하기 위한 이중화 조치 구축

2. 해당 이중화 조치를 테스트 및 확인

3. 테스트를 통해 BC 및 DR 조치를 지속적으로 개선

Atlassian은 클라우드 서비스 공급자가 제공하는 가용성 영역 및 리전과 같은 이중화 기능을 최대한 활용할 수 있도록 제품을 구축합니다.

Atlassian은 잠재적인 문제를 조기에 감지하는 것을 목표로 광범위한 지표를 지속적으로 모니터링합니다. 임계값을 위반하는 경우 인시던트 대응 프로세스를 통해 즉각적인 조치를 취할 수 있도록 그러한 지표를 기반으로 SRE(사이트 안정성 엔지니어) 또는 관련 제품 엔지니어링 팀에 알리는 경고를 구성합니다. SRE는 또한 DR 프로그램에 간격을 식별하는 데 있어서 중요한 역할을 하며 위험 및 규정 준수 팀과 협력하여 그러한 간격을 해소합니다. 각 팀에는 해당 팀과 관련된 재해 복구 측면을 감독하고 관리할 수 있도록 돕는 DR 챔피언도 있습니다.

Atlassian의 DR 테스트는 관련 프로세스 문서를 포함해 프로세스 및 기술 측면을 다룹니다. DR 테스트의 빈도는 각 서비스의 중요도 티어를 따릅니다. 예를 들어, 고객을 서비스하는 중요 시스템의 백업 및 복구 프로세스는 분기별로 테스트합니다. Atlassian은 시스템에서 수동 및 임시 장애 조치 테스트를 수행합니다. 이러한 테스트는 덜 복잡한 테이블탑 시뮬레이션 연습부터 더 복잡한 가용성 영역 또는 리전 장애 조치 테스트에 이르기까지 다양합니다. 테스트의 복잡성과 관계없이 Atlassian은 테스트 결과를 캡처 및 문서화하고, 가능한 개선 또는 격차를 분석 및 식별한 후 Jira 티켓을 활용해 테스트를 종료하여 전체 프로세스의 지속적인 개선을 보장하기 위해 노력하고 있습니다.

Atlassian은 연례 BIA(비즈니스 영향 평가)를 수행하여 중요 서비스와 관련된 위험을 평가합니다. BIA의 결과는 DR 및 BC 노력에 대한 전략을 추진하는 데 도움이 됩니다. 결과적으로 중요 서비스에 효과적인 DR 및 BC 계획을 수립할 수 있습니다.

서비스 가용성

위 조치 외에도 Atlassian은 자체 Statuspage 제품을 사용하여 고객에게 서비스 가용성 상태를 실시간으로 게시합니다. 따라서 제품에 문제가 있을 경우 고객은 Atlassian이 수행하는 조치를 바로 알 수 있습니다.

백업

Atlassian은 종합적인 백업 프로그램을 운영하고 있습니다. 여기에는 시스템 복구 요구 사항에 따라 백업 조치가 설계된 내부 시스템이 포함됩니다. Atlassian Cloud 제품과 관련해서, 특히 고객 및 애플리케이션 데이터에 있어서 광범위한 백업 조치도 마련했습니다. Atlassian은 Amazon RDS(Relational database service)의 스냅샷 기능을 사용하여 각 RDS 인스턴스를 매일 자동으로 백업합니다.

Amazon RDS 스냅샷은 특정 시점으로 복구를 포함하여 30일 동안 보관되며 AES-256 암호화를 사용하여 암호화합니다. 백업 데이터는 오프사이트에 저장되지 않지만 특정 AWS 리전의 여러 데이터 센터에 복제됩니다. Atlassian은 분기별 백업 테스트도 수행합니다.

Bitbucket의 경우 데이터는 다른 AWS 리전으로 복제되며 각 리전 내에서 매일 독립적인 백업이 수행됩니다.

Atlassian은 이 백업을 스크립트를 사용하여 재정의된 필드나 삭제된 이슈, 프로젝트 또는 사이트와 같이 고객이 시작한 파괴적인 변경 사항을 되돌리는 데 사용하지 않습니다. 데이터 손실을 방지하려면 정기적으로 백업하는 것이 좋습니다. 제품의 지원 문서에서 백업을 생성하는 방법에 대해 자세히 알아보세요.

물리적 보안

사무실의 물리적 보안 컨트롤은 온프레미스 및 클라우드에서 환경 전반에 걸쳐 강력한 물리적 보안을 구현하도록 보장하는 물리적 및 환경적 보안 정책에 따라 이루어집니다. 이 정책은 보안 작업 영역과 같은 영역을 다루며, 설치 위치와 관계없이 IT 장비를 보호하고, 건물 및 사무실에 대한 접근 권한을 해당 개인으로 제한하며, 물리적 출입구를 모니터링합니다. Atlassian의 물리적 보안 관행에는 업무 시간 중의 리셉션 근무, 방문자 등록 요구 사항, 모든 비공개 영역에서 배지 액세스가 포함되며, Atlassian은 사무실 건물 관리자와 협력하여 주 출입구와 화물 취급 영역 모두에서 업무 시간 후 진입 및 출구 지점의 접근 기록 및 비디오 녹화를 수행합니다.

Atlassian의 파트너 데이터 센터는 최소한 SOC-2를 준수합니다. 이러한 인증은 물리적 및 환경적 보안 및 보호를 포함한 다양한 보안 컨트롤을 다룹니다. 데이터 센터에 대한 액세스는 권한 있는 직원으로 제한되며 생체 인식 신원 확인 방안을 통해 확인합니다. 물리적 보안 조치에는 온프레미스 보안 요원, 폐쇄 회로 비디오 모니터링, 맨트랩, 추가 침입 보호 조치가 포함됩니다.

데이터 보안 유지

Atlassian은 고객 데이터 보안 및 가용성을 유지하고 고객이 최대한 데이터를 제어할 수 있도록 보장하는 다양한 조치를 보유하고 있습니다.

데이터 센터

Atlassian 제품 및 데이터는 업계 최고의 클라우드 호스팅 공급자 AWS(Amazon Web Services)를 통해 호스팅됩니다. Atlassian은 이중화 및 장애 조치 옵션으로 전 세계에서 최적의 성능을 활용하고 있습니다. Atlassian은 AWS 내에서 지리적으로 분산된 여러 리전(미국 동부 및 미국 서부, 유럽 연합, 아시아 태평양)과 그러한 각 리전 내의 여러 가용성 영역을 활용하여 모든 단일 데이터 센터의 장애가 제품 또는 고객 데이터의 가용성에 영향을 미치지 않도록 합니다. 자세한 내용은 Atlassian이 고객 데이터를 관리하는 방법에 대한 별도의 문서와 클라우드 호스팅 인프라 페이지를 참조하세요.

고객 데이터를 호스팅하는 데이터 센터에 대한 물리적 액세스는 권한 있는 직원으로만 제한되며, 생체 인식 방안을 사용하여 확인합니다. 데이터 센터에 대한 물리적 보안 조치에는 온프레미스 보안 요원, 폐쇄 회로 비디오 모니터링, 맨트랩, 추가 침입 보호 조치가 포함됩니다.

데이터 암호화

Atlassian Cloud 제품의 모든 고객 데이터는 공용 네트워크를 통해 전송될 때 TLS 1.2 이상과 PFS(Perfect Forward Secrecy)를 사용하여 암호화하여 무단 공개 또는 수정을 방지할 수 있습니다. Atlassian에서 TLS의 구현은 브라우저에서 지원하는 강력한 암호 및 키 길이를 적용합니다.

Jira Software Cloud, Jira Service Management Cloud, Jira, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie, Trello, Loom, Compass 및 Rovo에 고객 데이터 및 첨부 파일을 보관하고 있는 서버의 데이터 드라이브는 미사용 시 전체 디스크에 업계 표준인 AES-256 암호화를 사용합니다. 플랫폼 업데이트에 대한 최신 정보를 확인하려면 Atlassian Trust 로드맵을 참조하세요.

키 관리

Atlassian은 기본 클라우드 공급업체의 KMS(Key Management Service)를 사용하여 키를 관리합니다. 각 키에 소유자를 할당하며 소유자는 키에 적절한 수준의 보안 컨트롤을 적용하는지 확인하는 업무를 담당합니다.

테넌트 분리

고객은 Atlassian의 제품을 사용할 때 공동의 클라우드 기반 IT 인프라를 공유하지만, Atlassian은 한 고객의 작업으로 인해 다른 고객의 데이터 또는 서비스가 손상되지 않도록 고객을 논리적으로 분리하는 조치를 마련했습니다.

Atlassian에서 이것은 달성하는 접근 방식은 애플리케이션에 따라 다릅니다. Jira 및 Confluence Cloud의 경우 논리적 고객 격리를 달성하기 위해 “테넌트 컨텍스트”라는 개념을 사용합니다. 두 개 제품은 애플리케이션 코드에서 구현되며 Atlassian이 구축한 “테넌트 컨텍스트 서비스”(TCS)를 통해 관리합니다. 이 개념은 다음을 보장합니다.

- 각 고객의 데이터가 미사용 시 다른 테넌트와 논리적으로 분리됨

- 다른 테넌트가 영향을 받지 않도록 Jira 또는 Confluence가 처리하는 모든 요청은 “테넌트 지정” 보기를 갖음

넓은 의미에서, TCS는 개별 고객 테넌트의 "컨텍스트"를 저장하여 작동합니다. 각 테넌트의 컨텍스트는 TCS를 통해 중앙에서 저장하는 고유 ID와 연결되며 테넌트와 연결된 다양한 메타데이터(테넌트가 있는 데이터베이스, 테넌트가 보유한 라이선스, 액세스할 수 있는 기능, 다양한 기타 구성 정보 등)를 포함합니다. 고객이 Jira 또는 Confluence Cloud에 액세스하면 TCS가 테넌트 ID를 사용하여 메타데이터를 대조한 후 세션 전체에서 테넌트가 애플리케이션에서 수행하는 모든 작업과 연결합니다.

TCS가 제공하는 컨텍스트는 고객 데이터와 상호 작용이 이루어지는 실질적 '렌즈''로서 작용하며, 이 렌즈는 항상 하나의 특정 테넌트에만 국한됩니다. 따라서 하나의 고객 테넌트가 다른 테넌트의 데이터에 액세스하지 않으며, 한 테넌트의 서비스가 자체 작업을 통해 다른 테넌트의 서비스에 영향을 미치지 않습니다.

클라우드 아키텍처에 대한 자세한 내용은 클라우드 지원 리소스의 일부분으로 제공됩니다.

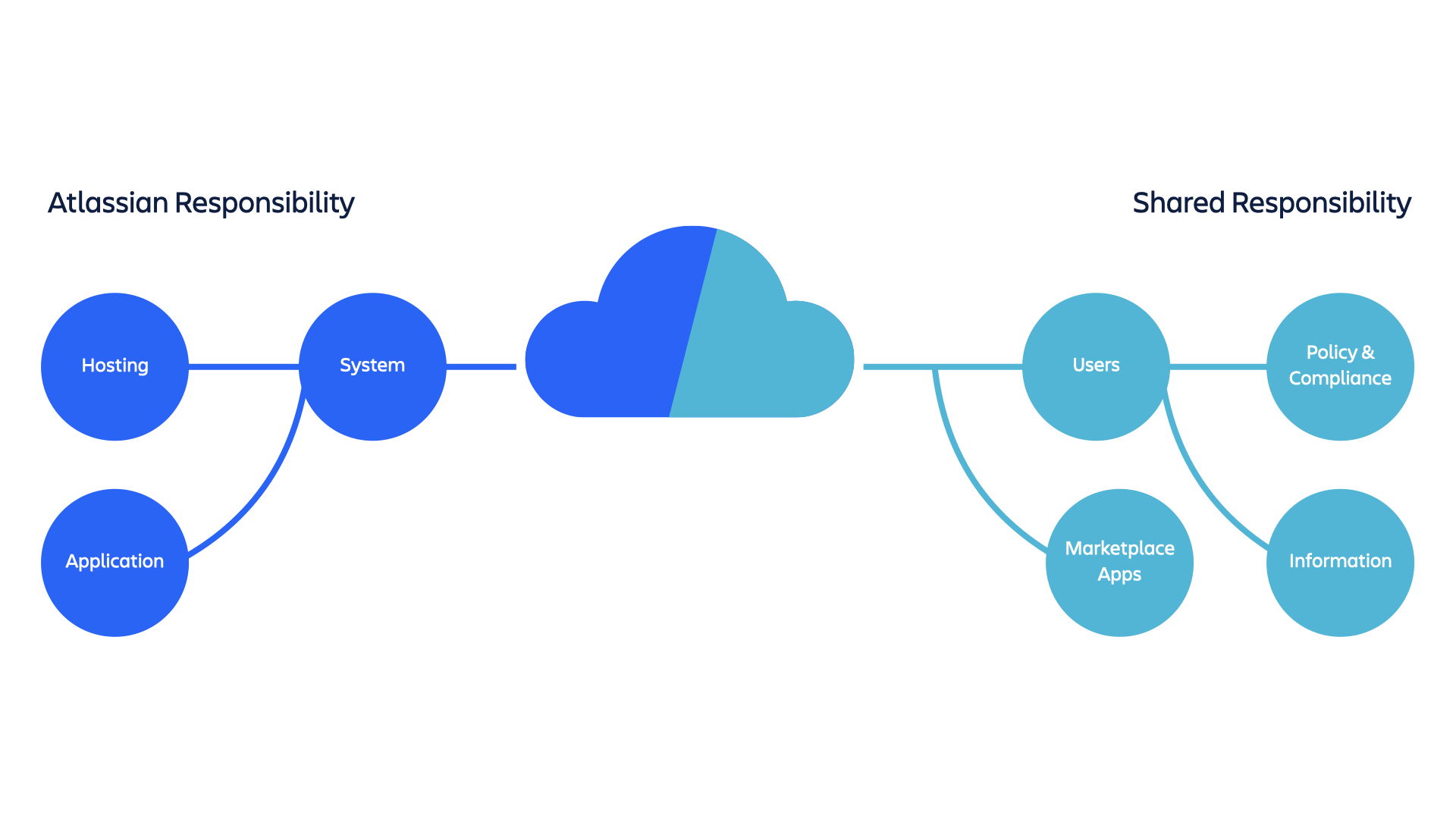

고객 데이터 관리에 대한 책임 공유

Atlassian은 제공하는 애플리케이션, 애플리케이션이 실행되는 시스템 및 그러한 시스템을 호스팅하는 환경의 보안, 가용성 및 성능에 대한 책임을 집니다. 그러나 보안은 특히 다음 4가지 영역과 관련해서 Atlassian과 고객의 공동 책임입니다.

정책 및 규정 준수

시스템이 고객 비즈니스 요구 사항을 충족하고 업계, 규제 및 법률 준수 의무에 따라 운영되는지 확인합니다.

사용자

사용자 계정을 만들고 관리합니다.

정보

고객이 Confluence Cloud, Jira Cloud, Jira Service Management, Trello, Bitbucket Cloud, Compass, Loom, Rovo에 저장하는 콘텐츠입니다.

Marketplace 앱

Atlassian 제품과 통합되는 타사 서비스입니다.

Atlassian은 고객 데이터를 보호하고 안전하게 유지하기 위해 필요한 모든 조치를 취하지만, 고객이 제품을 설정하는 방법에 대해 내리는 결정도 보안이 구현되는 방식에 상당한 영향을 미치는 것이 현실입니다. 제품을 사용할 때 고객이 인지해야 하는 중요한 문제는 다음과 같습니다.

- 사용자 계정의 중앙 집중식 관리 및 도메인 확인 – 고객 조직의 관리자는 하나 또는 여러 개의 도메인을 확인하여 그러한 도메인을 소유하고 있음을 증명할 수 있습니다. 도메인 확인을 통해 관리자는 모든 직원의 Atlassian 계정을 중앙 집중식으로 관리하고 인증 정책(암호 요구 사항 및 SAML 포함)을 적용할 수 있습니다. 이 단계는 모든 고객이 계정에 대한 액세스 및 계정을 통해 사용할 수 있는 데이터를 보호하기 위해 취하도록 권장되는 중요한 단계입니다.

- 액세스 권한 – Atlassian의 제품은 본질적으로 협업을 지원할 수 있도록 설계되었지만, 고객은 데이터 액세스에 관해 조직 내에서 사용자에게 부여하는 권한에 주의를 기울여야 합니다. 고객은 경우에 따라 데이터에 대한 공개 액세스 권한을 부여할 수도 있지만, Atlassian에서는 이것을 제어할 수 없으며 이런 경우 데이터를 복사하거나 배포하는 것을 방지할 수 없습니다.

- 중앙 집중식 액세스 – 고객은 Atlassian Guard를 사용하여 액세스를 중앙 집중식으로 관리하고, 사용하는 모든 Atlassian 제품에서 보안을 강화(2FA 및 SSO(Single Sign-On)의 적용을 포함)하는 것이 강력하게 권장됩니다.

자세한 내용은 클라우드 보안 공동 책임에 대한 문서를 참조하세요.

고객 데이터에 대한 액세스 제어

Atlassian은 모든 고객 데이터를 동일하게 민감한 데이터로 처리하며 이 데이터를 관리하는 엄격한 컨트롤을 구현했습니다. 또한 온보딩 프로세스 중에 내부 직원과 계약업체에 고객 데이터 처리의 중요성과 모범 사례를 다루는 인식 교육을 제공합니다.

Atlassian 내에서 권한 있는 Atlassian 직원만 애플리케이션에 저장된 고객 데이터에 액세스할 수 있습니다. 인증은 개별 암호로 보호된 공개 키를 통해 수행되며 서버는 Atlassian과 내부 데이터 센터에서 수신되는 SSH 연결만 허용합니다. 요청 및 검토되지 않는 한 모든 액세스는 권한 있는 그룹으로 제한되며 추가 인증에는 2FA가 필요합니다.

확립된 엄격한 인증 및 권한 부여 제어를 통해 글로벌 지원 팀은 유지 관리 및 지원 프로세스를 원활하게 수행할 수 있습니다. 호스팅된 애플리케이션과 데이터에는 애플리케이션 상태를 모니터링하고 시스템 또는 애플리케이션을 유지 관리하기 위해 또는 지원 시스템을 통해 고객이 요청할 경우 액세스할 수 있습니다.

지원 엔지니어는 고객에게 추가적인 보안 컨트롤을 제공하기 위해 애플리케이션 내에 저장된 고객 데이터에 액세스할 수 있습니다. 그 전에 고객은 동의 관리 검사기를 통해 지원 엔지니어의 액세스를 허용한다는 데 명시적으로 동의해야 합니다.

고객 데이터에 대한 무단 또는 부적절한 액세스는 보안 인시던트로 취급되며, 인시던트 관리 프로세스를 통해 관리합니다. 이 프로세스는 정책 위반이 관찰되는 경우 영향을 받는 고객에게 알리는 지침을 포함합니다.

데이터 보존 및 삭제

Atlassian은 사용자의 개인 정보 삭제 요청에 응답하고 Atlassian 계정을 보유한 최종 사용자가 개인 정보를 삭제하도록 돕기 위한 조항을 마련했습니다. 또한 고객이 Atlassian의 도구를 사용하여 데이터에 액세스하고 데이터를 가져오거나 내보낼 수 있도록 가져오기 및 내보내기 도구도 갖추고 있습니다.

고객 사이트는 고객의 현재 구독 기간이 종료되는 시점부터 15일 후에 비활성화됩니다. Atlassian은 고객의 현재 구독 기간이 종료되는 시점부터 15일(평가 사이트의 경우) 또는 60일(유료 구독 사이트의 경우) 동안 비활성화된 사이트의 데이터를 보관합니다. Jira의 경우 사용자가 이전에 구독한 모든 Jira 제품의 구독을 취소하는 경우에만 데이터가 삭제됩니다.

추가 정보는 보안 관행 페이지 또는 데이터 스토리지 FAQ에서 확인할 수 있습니다.

Atlassian 직원의 보안

Atlassian은 모든 직원이 안전하게 업무를 수행할 방법을 파악하고 그에 따라 행동할 권한을 부여받을 수 있도록 노력하고 있습니다. 보안 사고방식을 갖추는 것은 Atlassian 문화에서 가장 우선시되고 있으며, 잠재적인 사이버 공격에 대한 전반적인 복원력을 높이는 데 기여합니다.

보안 인식 교육

모든 Atlassian팀은 온보딩 과정에서 보안 인식 교육을 받고 그 이후에도 매년 최신 보안 위협을 인식하고 업무에 보안 관행을 활용하도록 합니다.

Atlassian은 Atlassian의 팀이 직면한 보안 위협의 상당수를 Atlassian의 계약업체도 똑같이 직면한다는 점을 잘 알고 있습니다. 따라서 Atlassian의 계약업체도 포함하도록 보안 인식 교육을 확대하고 있습니다.

Atlassian의 보안 인식 교육 프로그램에서는 최신 보안 위협, 공격 및 사기, 피싱 시뮬레이션 식별 및 보고, 데이터 분류 및 관리, 고객 데이터 보호, 보안 위험 식별 및 보고 등 다양한 보안 주제를 다룹니다. 보안 인식 교육에서 다루는 모든 주제는 Atlassian의 규정 준수 및 규제 요건과 부합합니다.

모든 Atlassian팀을 대상으로 하는 일반적인 정보 보안 교육 외에도, 회사 및 고객에게 안전한 결과를 제공할 수 있도록 개발자에게 보안 코딩 및 취약성 관리에 대한 전문 교육을 제공합니다. 또한 개발 팀은 조직 전반에서 보안 관련 운영 작업을 지원하는 전담 보안 엔지니어의 지원을 받습니다.

Atlassian은 또한 모든 직원이 보안 팀에 쉽게 연락하여 지원을 받을 수 있도록 열린 커뮤니케이션 채널을 유지합니다.

보안 챔피언 프로그램

Atlassian의 보안 챔피언 프로그램에는 모든 제품 및 서비스 팀의 헌신적인 보안 애드보케이트가 포함됩니다. 이 전담 챔피언은 동료 팀원 사이에서 주요 보안 관행을 알리는 책임을 맡고 있으며, 향상된 커뮤니케이션 흐름을 지원하기 위해 중앙 보안 팀과 함께 보안 문제에 대해 협업합니다.

챔피언에게는 보안 취약성을 식별하고, 보안 개발 관행을 이해하며, 보안 코드를 작성할 수 있도록 고급 애플리케이션 보안 교육을 제공합니다.

Atlassian의 보안 챔피언은 팀이 혜택을 누릴 수 있도록 정기적으로 만나서 최신 보안 문제 및 당면 과제에 대한 도구와 지식을 공유합니다. 이 프로그램은 보안이 저희 문화의 훨씬 더 중요한 부분을 형성할 수 있게 해 주는 발판이 되었습니다.

신원 조회

Atlassian에 이미 자리잡은 보안을 중요하게 여기는 문화를 계속해서 올바른 방향으로 형성하는 직원을 채용하려고 합니다. 이 프로세스를 지원하기 위해 모든 신규 채용에서 현지 법에서 허용하는 신원 조회가 포함됩니다. 직무에 따라 신원 조회에는 범죄 이력 확인, 학력 검증, 경력 검증 및 신용 확인이 포함될 수 있습니다.

제품 보안

Atlassian은 보안이 제품 수명 주기의 모든 단계에서 중요한 부분을 형성하게 하는 데 집중하고 있습니다. 이 목표를 달성하기 위한 활용 방법은 매우 많습니다.

신뢰 성과 기록표

Atlassian은 전체 제품군에서 신뢰(보안, 악용 방지, 규정 준수 등)가 가장 우선시되도록 하는 데 집중하고 있습니다. 이런 목적으로 Atlassian은 Atlassian의 모든 제품의 신뢰 및 보안 상태를 측정하기 위한 '제품 신뢰 성과 기록표'라는 책임 및 모니터링 시스템을 구현했습니다. Atlassian은 이 자동화된 프로세스에서 광범위한 기준(예: 현재 취약성, 교육 적용 범위, 규정 준수 정렬 및 최근 보안 인시던트)을 사용하여 각 제품에 전체 신뢰 점수를 제공합니다.

이 성과 기록 프로세스를 통해 각 제품 팀이 주의를 기울여야 하는 신뢰 영역을 객관적으로 볼 수 있으며, 해소해야 하는 기존 공백과 이러한 공백을 해소하기 위한 조치를 식별할 수 있습니다. 또한 Atlassian 신뢰 조직은 신뢰 성과 기록표 프로세스를 통해 시간이 지남에 따라, 특히 제품군이 계속해서 확장됨에 따라 신뢰 관점에서 모든 제품을 추적하는 방식을 쉽게 파악할 수 있습니다.

보안 참여

Atlassian의 제품 보안 팀은 특히 중요한 플랫폼 또는 제품 영역에서 기술적 위협을 식별하기 위해 시간이 정해진 보안 평가를 실시하는 것을 목표로 하는 전략적 참여를 실행합니다. 주요 결과는 Atlassian 플랫폼 또는 제품 영역의 보안 포스처를 지속적으로 개선하기 위해 보안 공백을 식별하고 수정하는 것입니다.

타겟팅된 보안 보증

제품 보안 팀은 소프트웨어 프로젝트 전반에서 보안 보증을 제공하는 보안 검토 프로세스도 실행합니다. 위험 기반 프로세스는 보증 활동에 집중해야 하는 영역에 우선 순위를 정하고 프로젝트 위험을 완화하는 데 필요한 조치를 식별하는 데 사용됩니다. 식별된 위험 수준에 따라 보증 활동에 다음 조합이 포함됩니다.

- 위협 모델링

- 디자인 검토

- 코드 검토(수동 및 도구 지원)

- 보안 테스트

- 전문 타사 연구원과 컨설턴트를 통한 독립적인 보증

이 문서의 다른 부분에서 설명한 것처럼 Atlassian은 신뢰할 수 있는 크라우드소싱 보안 연구원 그룹을 통해 지속적인 보안 보증을 제공하는 업계 최고의 버그 바운티 프로그램도 갖추고 있습니다.

위협 모델링을 통한 보안 설계

제품의 계획 및 설계 단계에서 프로젝트가 복잡한 위협에 직면하거나 보안이 중요한 기능의 개발이 수반되는 경우 위협 모델링을 통해 보안 위험을 더 잘 이해할 수 있습니다. 여기에는 엔지니어, 보안 엔지니어, 설계자 및 제품 관리자 간에 관련 위협을 식별하고 우선 순위를 지정하는 테이블탑/브레인스토밍 세션이 포함됩니다. 이 정보는 설계 프로세스에 반영되며 적절한 컨트롤을 구현할 수 있게 합니다. 또한 개발의 후반 단계에서 타겟팅된 검토와 테스트를 지원합니다.

코드 분석

Atlassian은 Atlassian의 모든 코드 리포지토리를 포괄하는 보안 어시스턴트라는 자동 코드 분석 플랫폼을 보유하고 있습니다. 이 플랫폼은 코드의 전반적인 보안을 보장하는 데 도움이 되는 다양한 정적 분석 도구(지속적으로 추가 및 개선하고 있음)를 실행합니다. 리포지토리에 풀리퀘스트를 보내면 플랫폼이 다음 작업을 수행합니다.

- 취약성을 유발할 수 있는 오래된 코드 종속성 찾기 및 식별(이 문서의 취약성 관리 접근 방식을 설명하는 부분에서 자세히 설명)

- 코드 리포지토리에서 우발적이거나 의도치 않은 암호 공개 식별(예: 인증 토큰 또는 암호화 키)

- 코드의 취약성으로 이어질 수 있는 문제가 있는 코드 패턴을 식별하기 위go 분석 수행

보안 기술 자료

최대한 안전한 제품을 구축하기 위해 Atlassian은 개발자가 인지해야 하는 관련 보안 이슈 및 위협에 대한 지식을 쌓는 데 필요한 지원에 지속적으로 액세스할 수 있게 합니다. 이런 목적으로 Atlassian은 개발자가 필요할 때마다 액세스할 수 있는 애플리케이션 보안 기술 자료를 내부적으로 유지 관리하고 있습니다.

보안 위협 식별, 방지 및 대응 방법

보안 테스트

Atlassian의 보안 테스트 접근 방식은 '지속적인 확신'이라는 개념을 기반으로 수립되었습니다. 타겟팅된 특정 시점 침투 테스트를 활용할 뿐만 아니라 크라우드소싱 버그 바운티를 사용하는 상시 테스트 모델도 갖추고 있습니다. Atlassian은 이 다각적인 접근 방식을 통해 취약성을 발견하고 고객에게 최대한 안전한 제품을 제공할 수 있는 가능성을 극대화할 수 있다고 믿습니다. 자세한 내용은 외부 보안 테스트 접근 방식을 다루는 별도의 문서와 아래에 제공된 테스트 조치 요약에서 확인할 수 있습니다.

- Atlassian 보안 검토 - 앞서 언급한 것처럼 제품 보안 팀은 정기적 활동으로 보안 테스트를 포함하여 보안 검토 프로그램을 실행합니다. 테스트는 코드 검토 및 애플리케이션 보안 테스트로 구성되며 위험 평가에서 강조된 약점 영역을 대상으로 합니다.

- Atlassian 보안 테스트 팀 - Atlassian에는 위험 기반 접근 방식을 통해 비즈니스 영역(Cloud 환경, 신제품 또는 기능 또는 내부 시스템 및 도구)에서 화이트박스(코드 및 엔지니어 지원) 보안 평가를 수행하는 내부 침투 테스트 팀이 있습니다. 또한 전문 보안 컨설팅 회사와 협력하여 제품 및 인프라에서 화이트박스 침투 테스트를 수행합니다.

- Atlassian의 레드 팀 – Atlassian은 최대한 빨리 취약성을 식별하고 해결할 수 있도록 시스템, 프로세스 및 환경 내에 존재하는 취약성을 식별하고 악용하려는 악의적 사용자를 시뮬레이션하는 역할을 담당하는 내부 레드 팀을 보유하고 있습니다.

- 버그 바운티 - 또한 지속적으로 제품의 취약성을 식별하여 궁극적으로 시간이 지남에 따라 그러한 취약성을 찾아서 악용하는 공격자가 치러야 하는 비용을 높일 수 있도록 신뢰할 수 있는 보안 연구원으로 구성된 Bugcrowd 커뮤니티를 활용하여 찬사를 받고 있는 버그 바운티 프로그램을 운영하고 있습니다. Atlassian의 버그 바운티 프로그램은 여러 상황에서 업계 최고로 인정받고 있습니다. Server 제품, 모바일 앱, Cloud 제품에 걸친 25개 이상의 제품 또는 환경이 버그 바운티 프로그램의 적용을 받습니다.

아래의 보고서에서 식별된 보안 취약성은 버그 바운티 유입 프로세스를 거치는 동안 내부 Jira에서 추적할 수 있으며, 버그 바운티에서 발견된 항목은 Atlassian의 보안 취약성 SLO(서비스 수준 목표)에 따라 선별 및 추적됩니다.

- 최신 Atlassian 버그 바운티 보고서 다운로드(2025-10)

- 최신 Jira Align 버그 바운티 보고서 다운로드(2025-10)

- 최신 Opsgenie 버그 바운티 보고서 다운로드(2025-10)

- 최신 Statuspage 버그 바운티 보고서 다운로드(2025-10)

- 최신 Trello 버그 바운티 보고서 다운로드(2025-10)

취약성 관리

Atlassian은 제품, 서비스, 인프라에서 취약성의 심각도와 빈도를 줄이고 식별한 취약성을 최대한 빠르게 해결하기 위해 끊임없이 노력하고 있습니다. 이를 위해 Assistant은 애플리케이션 및 인프라 전반에서 자동 프로세스와 수동 프로세스를 모두 활용하여 취약성을 찾아내고 이를 추적 및 해결하기 위해 다각적이고 지속적으로 발전하는 취약성 관리 접근 방식을 시행하고 있습니다.

Atlassian에서는 자동화된 스캐너, 내부 보안 검토, 고객 보고서 및 공개 버그 바운티 프로그램과 같은 여러 출처를 통해 보안 취약성을 식별합니다. 취약성을 발견하면 특별히 제작된 전사적인 취약성 추적 Jira 프로젝트에 티켓을 로그하고 관련 시스템 소유자 또는 엔지니어링 팀에 할당합니다. Atlassian의 중앙 집중식 접근 방식으로 자동화를 통해 선제적인 알림, 자동화된 에스컬레이션, 전사적인 보고 기능을 제공하여 적시에 취약성을 해결할 수 있게 합니다.

자세한 내용은 Atlassian의 취약성 관리 접근 방식에 대한 백서를 확인할 수 있습니다.

인프라

Atlassian은 인프라 전반에서 취약성을 검사 및 식별하기 위해 정기적으로 실행하는 다양한 취약성 감지 도구를 사용합니다. 여기에는 다음이 포함됩니다.

- 네트워크 검사 – 네트워크 수준에서 취약성을 식별할 뿐만 아니라 환경 전반에서 활성 서비스, 열려 있는 포트 및 애플리케이션을 식별합니다.

- 지속적인 자산 검색 – 외부 네트워크 경계 전체에서 지속적인 자산 검색과 보안 분석을 수행합니다. 또한 내부에서 개발한 자산 인벤토리 및 검색 메커니즘도 보유하고 있습니다.

- AWS 구성 모니터링 – 수립된 구성 기준에 따라 AWS의 구성을 모니터링합니다.

사용 가능한 최신 도구를 지속적으로 검토하고 취약성 감지 능력을 강화하는 데 도움이 된다고 판단되는 경우 사용하는 제품군에 추가합니다.

제품

Atlassian은 개발 프로세스의 일부분으로 및 이전에 언급한 버그 바운티 프로그램 외에도 다양한 도구를 사용하여 고객과 사용자가 제품을 이용하기 전에 최대한 많은 취약성과 버그를 제품에 유입되는 것을 식별하고 방지하기 위해 노력합니다. 또한 플랫폼을 사용하여 코드 리포지토리 전반에 이러한 도구를 손쉽게 배포합니다. 여기에는 다음이 포함됩니다.

- Atlassian은 Docker 컨테이너 이미지를 사용하여 서비스를 일괄적으로 배포합니다. 이러한 이미지는 관련 시스템 라이브러리, 도구, 구성 설정 및 기타 필요한 종속성으로 구성된 패키징된 독립적인 환경을 제공하므로 개별 머신 구성 매개 변수와 관계없이 제품을 실행할 수 있습니다. Atlassian은 개발, 스테이징 또는 프로덕션 환경에 배포되는 전체 컨테이너 보안 스캔 프로세스를 모든 컨테이너의 CI/CD 파이프라인에 통합합니다

- Atlassian의 제품 및 서비스는 여러 오픈 소스 라이브러리에 의존합니다. Atlassian은 내부에서 구축한 도구, 오픈 소스 도구 및 상업용 도구를 함께 사용하여 종속성을 검사 및 식별하고 알려진 보안 취약성의 데이터베이스와 비교합니다

또한 제품의 표준 사용 중에 사용자가 취약성을 식별한 경우 Atlassian은 알림을 환영하며 제출한 취약성에 즉시 대응합니다. 문제를 조사하고 문제에 대응하는 과정에서는 제출자에게 지속적으로 업데이트 소식을 알려줍니다.

이전에 이 문서에서 언급했듯이 Atlassian은 제품의 코드 변경을 한 명 이상의 동료가 검토하여 변경으로 인해 발생할 수 있는 문제를 식별한다는 것을 의미하는 PRGB(“동료 검토, 그린 빌드”) 프로세스를 사용합니다.

또한 버그의 심각도 수준에 따라 제품의 보안 문제를 해결하는 데 필요한 시간을 정의하는 문서화된 버그 수정 정책을 보유하고 있습니다.

버그 수정 정책에 대한 자세한 내용은 여기에서 확인할 수 있습니다. 현재 다양한 제품에 대해 해결하고 있는 버그뿐만 아니라 최근에 수정된 버그에 대한 정보는 공개 버그 트래커에서 확인할 수 있습니다.

인시던트 대응

Atlassian은 보안 인시던트 처리에 대한 종합적인 접근 방식을 제공합니다. Atlassian은 보안 인시던트를 고객 데이터, Atlassian 데이터 또는 Atlassian 서비스의 기밀성, 무결성 또는 가용성에 부정적인 영향을 미치는 사례로 간주합니다.

따라서 Atlassian은 다양한 인시던트 유형에 대한 문서화된 플레이북을 포함하는 내부 프레임워크를 명확하게 정의했습니다. 이 프레임워크는 인시던트 대응의 모든 단계에서 프로세스 일관성, 반복성, 효율성을 보장하기 위해 취해야 하는 모든 조치를 다룹니다. 여기에는 인시던트 감지 및 분석의 적용 범위, 인시던트 분류, 봉쇄, 제거 및 복구가 포함됩니다. 이 일관성은 인시던트 대응 프로세스의 일부분으로 Confluence, Jira 및 Bitbucket을 포함한 자체 제품을 사용하여 지원합니다.

- Confluence는 중앙 집중식 위치에서 대응 프로세스를 만들고, 문서화하고, 업데이트하는 데 사용합니다.

- Jira는 잠재적이거나 실제적인 보안 인시던트에 대한 대응 프로세스의 진행 상황을 처음부터 끝까지 추적하는 티켓을 만드는 데 사용합니다

- Bitbucket은 특정 인시던트에서 발생하는 특정 예외적인 문제에 대응하기 위한 코드 기반 솔루션을 배포하는 경우에 사용합니다.

제품 및 인프라에 대한 종합적인 중앙 집중식 로깅과 모니터링이 마련되어 있어 잠재적 인시던트를 빠르게 감지하고 효과적인 대응을 조정하는 데 많은 경험을 보유한 숙련된 대기 중 인시던트 관리자의 지원을 받을 수 있습니다. Atlassian은 또한 다양한 외부 전문가의 지원을 받아 최대한 효과적으로 조사하고 대응할 수 있습니다.

Atlassian은 고객의 데이터가 확인된 인시던트와 관련된 경우 고객에게 알리기 위해 알림 프로세스를 마련했으며, 인시던트에서 교훈을 얻고 관행을 개선하여 향후 악의적인 행위자의 행위를 더 어렵게 만들 수 있도록 강력한 사후 인시던트 검토 프로세스를 보유하고 있습니다. 자세한 내용은 Atlassian Trust Center의 보안 인시던트 관리 접근 방식에 대한 문서를 참조하세요.

보안 감지 프로그램

Atlassian은 복잡한 위협 환경이 증가하고 있는 상황에서 인시던트 관리 접근 방식을 발전시켜야 할 필요성을 인식하여 '보안 감지 프로그램'을 도입했습니다. 이 프로그램은 Atlassian 및 고객을 대상으로 하는 악의적인 활동을 탐지하고 Atlassian의 보안 인시던트 및 이벤트 관리 플랫폼에 알림을 제공하기 위해 Atlassian 환경을 지속적으로 모니터링하도록 설계되었습니다.

Atlassian의 탐지 팀은 정기적으로 새로운 탐지를 만들고 기존 탐지를 조정 및 개선하며 탐지 대응을 자동화하는 데 집중하고 있습니다. 탐지 범위를 최대한 효과적이고 포괄적으로 유지할 수 있도록 제품, 공격 유형 및 로그 소스를 포함한 여러 차원에서 이러한 작업을 수행합니다.

이 프로그램의 목적은 현재 직면하고 있는 문제에 대응할 수 있는 준비를 갖출 뿐만 아니라 미래의 위협 상황을 충분히 예상하고 대비할 수 있게 하는 것입니다. 보안 자동화 엔지니어링 팀은 또한 현재 실행 중인 감지 프로그램에 대해 높은 수준의 일관성과 품질을 보장하기 위해 만드는 감지 프로그램을 표준화할 수 있는 도구도 만들었으며 업계에서 최초라고 생각합니다.

보안 감지 프로그램에 대한 자세한 내용은 이 페이지를 방문하세요.

Red Team 프로그램

Atlassian Red Team의 임무는 정교한 공격에 맞서 Atlassian의 복원력을 계속하여 높이는 것입니다. 공격자의 관점에서 행동하면서 기술적, 물리적 및 사회적 취약점을 발견하여 팀이 실제 상황에서 공격에 대응하는 능력을 시험합니다. 이러한 접근 방식을 통해 Atlassian의 효과적인 보안 개선 사항을 개발하고 촉진할 수 있습니다. 이 접근 방식은 Atlassian이 위협을 평가하고 자산을 보호하며 실제 공격에 적절하게 대응하는 데 도움이 됩니다.

Atlassian의 Red Team은 모든 범위의 적대적 에뮬레이션에 주력합니다. 회사를 공격 대상으로 삼을 가능성이 가장 높은 공격자처럼 행동하며, 중요 시스템에 침투하고 손상시키기 위해 최선을 다합니다. 그런 다음 모든 관련자에게 보안 취약점을 알리고, 발견한 보안 취약점에 대한 지속 가능한 장기적 솔루션을 구현하기 위해 협업합니다.

- 탐지 및 대응 프로그램의 효과 측정 및 개선

- Atlassian 보안 포스처 및 기능에 상당한 긍정적인 변화 창출

- 취약성에 대한 이해도 및 실제 공격에 대응할 수 있는 능력 향상

에코시스템 및 공급망 파트너 보호

공급업체 위험 관리

Atlassian은 타사 공급업체(계약업체 및 클라우드 서비스 공급자 포함)를 참여시킬 경우 그러한 참여가 어떤 식으로든 고객 또는 고객의 데이터를 위태롭게 하지 않도록 주의를 기울입니다. 이런 목적으로 법무 및 조달 팀은 제안된 타사 공급업체 참여에 대해 검토 프로세스를 수행합니다. 참여에 중간 위험, 높은 위험 또는 중대한 위험이 있다고 판단되는 경우 보안, 규정 준수, 위험 및 법무 팀에서 추가 위험 평가를 실시합니다. 참여의 위험 수준에 따라 계약 갱신 시 또는 정기적으로 후속 검토를 통한 지속적인 실사도 이루어집니다.

또한 Atlassian은 공급업체에 참여의 일환으로 최소 공급업체 보안 요구 사항을 준수할 것을 요구합니다. 이러한 요구 사항은 공급업체 계약서에 포함된 내용을 통해 적용되며, 참여의 위험 수준에 따라 다르고, 다음을 포함합니다.

- Atlassian의 SSO(Single Sign-On) 플랫폼과 SAML2.0/SSO 통합

- 사용이 중단되지 않은 알고리즘을 사용하여 전송 중이거나 보관 중인 데이터 암호화

- Atlassian에 잠재적인 보안 인시던트에 관한 정보를 제공할 수 있는 충분한 로깅 메커니즘 확립

Atlassian Marketplace

Atlassian의 Marketplace는 제품 사용자가 Atlassian 제품에 애드온 기능을 제공하거나 제품을 타사 도구에 연결할 수 있는 기능을 지원하는 앱을 구매할 수 있는 플랫폼입니다. Marketplace에서 제공되는 애플리케이션은 대부분 타사 개발자가 제작한 것이지만 Atlassian은 보안이 Marketplace 에코시스템에서 가장 중요한 부분이 될 수 있도록 여러 가지 조치를 취하고 있습니다. 여기에는 다음이 포함됩니다.

Marketplace 버그 바운티 프로그램 – Atlassian은 모든 Marketplace 앱의 보안과 신뢰도를 높이기 위해 최고 수준의 Marketplace 버그 바운티 프로그램을 운영하고 있습니다. 이 프로그램에 참여하는 Marketplace 파트너는 보안 연구원이 취약성을 발견하도록 보상을 제공하여 보안 위험이 발생하기 전에 선제적으로 대처할 수 있습니다. Cloud Fortified 또는 Cloud Security Participant 배지를 받으려면 앱이 이 프로그램에 참여해야 합니다. 자세히 알아보기

Ecoscanner - Atlassian의 Ecoscanner 플랫폼은 모든 Marketplace 클라우드 앱에 대해 지속적으로 보안 검사를 수행합니다. Atlassian은 일반적인 보안 취약성을 발견하기 위해 Ecoscanner를 통해 모든 Marketplace 클라우드 앱을 지속적으로 모니터링하여 Atlassian 에코시스템의 안전성을 보장합니다. 자세히 알아보기

취약성 공개 프로그램 - 취약성 공개 프로그램은 고객 또는 보안 연구원이 Atlassian 및 Marketplace 파트너에게 Cloud 앱의 취약성을 보고할 수 있는 또 하나의 채널입니다. Atlassian은 모든 Cloud 앱이 보안 위험을 완화할 수 있도록 이 프로그램을 운영하고 매개 변수를 정의합니다. 자세히 알아보기

Cloud 앱 보안 요구 사항 - Atlassian은 모든 Marketplace 앱이 충족해야 하는 최소 요구 사항을 정의했습니다. 요구 사항은 필수 사항이며, 목표는 모든 앱에 보안 모범 사례를 적용하는 것입니다. 자세히 알아보기

보안 버그 수정 정책 - Atlassian 에코시스템에 있는 모든 앱의 안전성을 보장하기 위해, 모든 Marketplace 파트너는 Atlassian Marketplace의 모든 앱에 대해 보안 버그 수정 SLA를 준수해야 합니다. 취약성이 발견되면 파트너는 신속하게 문제를 해결해야 합니다. 자세히 알아보기

개인 정보 보호 및 보안 탭 - Marketplace의 신뢰 포스처를 개선하고 보안 지표에 대한 가시성을 높이기 위해 Cloud 앱용 Marketplace 리스팅 UI에 개인 정보 보호 및 보안 탭을 도입했습니다. 개인 정보 보호 및 보안 탭에서는 Cloud 앱이 따르는 개인 정보 보호, 보안, 데이터 처리 및 규정 준수 관행에 대한 자세한 정보를 제공합니다. 보안 자체 평가 프로그램(SSA)이 2023년 8월 22일부터 사용 중단됨에 따라, 개인 정보 보호 및 보안 탭이 Cloud Fortified 요건으로 SSA를 대체하게 되었습니다. 자세히 알아보기

Marketplace에서의 보안 접근 방식에 대한 자세한 내용은 Atlassian Marketplace Trust Center를 통해 확인할 수 있습니다.

규정 준수 및 위험 관리

Atlassian의 정책 및 위험 관리 프로그램

Atlassian은 ISO 27001 정보 보안 관리 시스템 표준을 기반으로 하는 TMP(Trust Management Program)를 보유하고 있습니다. 이 프로그램은 고객의 보안 요구 사항과 다양한 국제 보안 표준에 나와 있는 컨트롤을 고려하여 Atlassian에 고유한 보안 요구 사항을 정의합니다.

그런 다음 그러한 컨트롤이 Atlassian의 특수한 환경과 회사의 상황에 적합한지 및 구현하는 최선의 방법을 고려합니다. TMP는 다음과 같은 여러 핵심 요소로 구성되어 있습니다.

- PMP(정책 관리 프로그램) – PMP는 TMP의 기초를 형성합니다. PMP는 ISO 27001 표준 및 Cloud Security Alliance의 CCM(Cloud Controls Matrix) 모두에 나열된 영역을 다루는 일련의 보안 정책으로 이루어져 있습니다. Atlassian이 만든 보안 정책은 내부적으로 모든 팀이 사용할 수 있으므로 보안과 관련해서 팀이 충족해야 하는 기준을 이해할 수 있습니다. 이 정책은 매년, 특히 보안 접근 방식에 대한 수정이 필요한 새로운 위협 및 위험이 발견될 때마다 업데이트합니다. 기술 정책의 발췌 내용은 여기에서 확인하실 수 있습니다.

- RMP(위험 관리 프로그램) – Atlassian은 현재 당면한 위험을 평가하고 수립한 컨트롤이 그러한 위험을 효과적으로 관리할 수 있도록 하기 위해 환경 및 제품에 대한 지속적인 위험 평가를 실시합니다. 이러한 위험 평가를 수행하는 방식의 특성은 평가하는 환경/제품에 따라 다릅니다. 예를 들어, Atlassian 제품의 경우 이러한 평가는 주로 기술 위험 평가 또는 코드 검토의 형태입니다. 그러나 더 높은 수준의 비즈니스 위험도 고려하고 그러한 위험을 알아내기 위해 노력합니다. Atlassian은 엔터프라이즈 위험 관리 프로그램을 지원하기 위해 연례 위험 평가를 실시하고 적어도 분기마다 식별된 위험을 완화하기 위한 프로젝트를 구현합니다. 엔터프라이즈 위험 관리 접근 방식에 대한 자세한 내용은 Atlassian Trust Center를 참조하십시오.

지속적이고 효과적인 운영을 보장하기 위해 TMP에는 주간 규정 준수 상태 검토와 내부적으로 문서화하는 기타 모임이 포함됩니다.

법률, 규정 및 표준 준수

Atlassian의 보안 프로그램은 다양한 업계 표준에 따라 개발 및 구현되었습니다. Atlassian은 Atlassian의 보안 프로그램이 기본적인 보안 컨트롤을 충족한다는 독립적인 보증을 고객에게 제공한다는 점을 잘 알고 있기 때문에 알려진 업계 표준을 준수하는 것은 Atlassian의 보안 전략의 기본 사항입니다.

Atlassian은 다음과 같은 주요 표준을 준수합니다.

| ISO 27001 | ISO 27001의 기본은 정보 보안 관리 시스템(ISMS)을 개발 및 구현한 다음, 해당 ISMS를 통해 ‘ISO 27001: 부속서 A’에 포함된 컨트롤을 적용하고 관리하는 것입니다. ISO/IEC 27018은 클라우드 환경에서 개인 식별 정보(PII)를 보호하는 데 적용할 수 있는 ISO/IEC 27002 컨트롤에 대한 추가 구현 지침을 제공하는 관행 규약입니다. |

| PCI-DSS | Atlassian 제품 또는 서비스를 신용카드로 결제하는 경우, Atlassian이 적합한 주의를 기울여 거래 보안을 처리하고 있다고 확신할 수 있습니다. Atlassian은 PCI-DSS를 준수하는 판매자입니다. |

| CSA CCM/STAR | CSA STAR(Security Trust & Assurance Registry)는 공개적으로 액세스할 수 있는 무료 레지스트리로, 다양한 클라우드 컴퓨팅 서비스에서 제공하는 보안 컨트롤을 문서화합니다. Atlassian에 대한 CSA STAR 레벨 1 설문지는 Cloud Security Alliance의 STAR 레지스트리에서 다운로드할 수 있습니다. |

| SOC2 | 이러한 보고서를 통해 고객과 감사자가 Atlassian의 운영 및 규정 준수를 지원하기 위해 수립한 컨트롤을 이해할 수 있습니다. Atlassian은 많은 제품에 대해 SOC2 인증을 획득했습니다. |

| GDPR | Atlassian은 고객들에게 Atlassian 제품 및 서비스를 사용함에 따라 직접적인 영향을 받는 GDPR(일반 데이터 보호 규정)에 대한 요구 사항이 있음을 인식하고 있으므로 고객이 GDPR에 의거하여 요구 사항을 이행하도록 돕기 위해 상당한 리소스를 집중적으로 투입하고 있습니다. Atlassian GDPR 규정 준수 페이지에서 GDPR 규정 준수 접근 방식에 대해 자세히 알아보세요. |

| FedRAMP | FedRAMP(미국 연방 위험 및 승인 관리 프로그램)는 클라우드 제품 및 서비스에 대한 보안 평가, 승인 및 지속적 모니터링에 대해 표준화된 접근 방식을 제공하는 미국 연방 정부 프로그램입니다. 다음 Atlassian 제품에 대해 FedRAMP Marketplace에서 개별 상태를 확인하세요:

|

위에 제공된 정보 외에 Atlassian이 준수하는 업계 표준의 종합적인 목록을 확인하려면 규정 준수 프로그램 페이지를 참조하세요.

Atlassian의 개인 정보 보호

Atlassian은 데이터 보호 및 개인 정보 보호 의무와 약속을 준수하기 위해 포괄적인 글로벌 개인 정보 보호 프로그램을 시행합니다. Atlassian은 Atlassian이 하는 모든 일에 개인 정보 보호를 계획적으로 포함하는 것과 같이 제품 개발 및 사용에 개인 정보 보호 원칙을 통합합니다.

-

투명성: Atlassian은 투명한 정책을 통해 신뢰를 유지하기 위해 최선을 다하고 있습니다. Atlassian의 개인 정보 보호 관행 및 주요 개인 정보 보호 설명서(개인 정보 보호 정책 및 데이터 처리 부록 포함)에 대한 정보는 Atlassian Trust Center 및 Atlassian 법률 정보에서 확인할 수 있습니다.

-

데이터 전송 영향 평가: Atlassian은 고객이 Atlassian 제품 사용과 관련한 데이터 전송 영향 평가를 수행하는 데 도움이 되는 정보를 제공합니다. Atlassian의 데이터 전송 영향 평가는 여기에서 확인할 수 있습니다.

-

액세스 제어 및 교육: 개인 데이터에 액세스하고 개인 데이터를 처리하는 Atlassian 직원은 데이터를 다루는 방식에 대한 교육을 받으며 기밀 및 보안을 유지할 의무가 있습니다.

-

데이터 관리 도구: Atlassian은 삭제권 및 접근권 등 데이터 주체의 요청과 관련된 개인 정보 보호 의무를 이행하는 데 도움이 되는 도구를 고객에게 제공합니다. Atlassian의 데이터 관리 도구 및 프로세스에 대한 정보는 여기에서 확인할 수 있습니다.

-

뉴스 및 업데이트: 여기에서 구독하면 법률 약관 업데이트 및 서브 프로세서 목록에 대한 알림을 받을 수 있습니다.

내부 및 외부 감사

Atlassian은 연례 규정 준수 감사(예: SOX, SOC2)의 일환으로 포괄적인 보안 감사를 실시하며, 여기에는 외부 감사 회사의 독립적인 평가가 포함됩니다. 또한, 다양한 보안 주제를 포함하여 위험이 높은 것으로 간주되는 영역에서는 내부 운영 감사를 수행합니다. 감사의 결과는 이사회의 감사 위원회에 보고되며, 모두 지속적인 개선 주기에 반영되어 전체적인 보안 프로그램을 지속적으로 개선하는 데 도움이 됩니다.

법 집행 기관 및 정부의 데이터 요청

고객의 신뢰를 얻고 유지하기 위한 노력의 일환으로 Atlassian은 정부의 사용자 데이터 요청과 정부의 콘텐츠 제거 또는 사용자 계정 일시 중지 요청에 관한 정보가 포함된 연례 Atlassian 투명성 보고서를 발행합니다.

Atlassian은 개인 정보 보호 정책, 고객 계약, 사용 제한 정책 및 관련 제품별 약관에 따라 정부 요청에 대응합니다. 또한 법 집행에 대한 지침에서 사용자 데이터에 대한 요청에 대응하기 위한 정책 및 절차에 관한 추가 정보를 제공합니다. 정부 요청(사용자 데이터 요청 또는 콘텐츠 제거/사용자 계정 일시 중지 요청)에 대응하는 데 있어서 Atlassian은 다음과 같은 원칙을 따릅니다.

-

"고객에게 #@!%를 삼가한다"는 Atlassian의 가치에 따라 Atlassian은 고객의 데이터를 대상으로 하는 모든 정부 요청에 대해 요청의 유효성에 의문을 제기하고 모호하거나 지나치게 광범위하거나 부적절하게 제공되는 요청을 포함하여 법에서 허용하는 모든 요청에 이의를 제기하는 등 엄격한 조사를 통해 검토하고 있습니다.

-

요청하는 정부 기관은 먼저 관련 고객 또는 사용자에게서 직접 정보를 얻으려고 시도해야 합니다.

-

법적으로 금지되지 않는 한, Atlassian은 사용자 공지 정책에 따라 고객이 법적 절차에 이의를 제기할 수 있도록 고객 데이터를 대상으로 하는 모든 정부 요청에 대해 고객에게 알립니다.

-

드물지만 정부 요청을 준수해야 하는 경우 Atlassian은 준거법(통신 기록법 포함)에 따라 대응하며 특정 요청에 대해서만 최대한 좁은 범위 내에서 대응합니다.

-

Atlassian은 고객에게 더 많은 투명성을 제공할 수 있도록 지속적으로 변혁을 지지할 것입니다.

추가 질문 및 문의

Atlassian의 보안 관행은 보안 접근 방식에 대한 광범위한 개요를 제공합니다. 이것은 복잡한 영역이며 Atlassian은 이 부분에서 많은 일을 처리하고 있지만 여기에서는 모든 내용을 자세히 다룰 수 없습니다.

자세한 정보가 필요한 경우 지원 포털을 통해 Atlassian 팀에 문의하거나 Atlassian 신뢰 및 보안 커뮤니티에서 질문하세요.

더 자세히 알아보시겠습니까?

Atlassian은 이 페이지에서 다른 문서와 리소스를 많이 참조했으며, 보안 및 신뢰에 대한 Atlassian의 접근 방식에 대해 자세히 알아보려면 이 페이지를 자세히 살펴보시기 바랍니다.