Práticas de segurança

A gente acredita que todas as equipes têm o potencial para fazer coisas incríveis. A nossa missão é estimular o potencial de todas as equipes, de qualquer tamanho ou setor, e contribuir com o progresso da humanidade por meio do poder do software.

Sabemos que sua missão é tão importante para você quanto a nossa é para a gente, e as informações estão no centro de todos os negócios e vidas. É por isso que a confiança do cliente é a base do que a gente faz e a segurança é a nossa principal prioridade. O nosso programa de segurança é transparente para que você tenha todas as informações necessárias e se sinta seguro para usar os produtos e serviços da Atlassian.

Leia mais a respeito da abordagem da Atlassian sobre segurança e saiba como os clientes podem fazer a parte deles.

As informações nesta página se aplicam aos produtos Atlassian Cloud, Jira, Confluence e Bitbucket, a menos que indicado em contrário.

Abordagem em relação à segurança

Nesta seção, a gente fala sobre como a Atlassian lida com a segurança. A seção abrange as principais etapas e controles que a gente usa em vários domínios de segurança, tanto na proteção dos ambientes próprios, inclusive as plataformas baseadas em nuvem, quanto nos processos que a gente implementa para garantir a criação de produtos que sejam seguros para os clientes e usuários.

Filosofia de segurança

A abordagem em relação à segurança tem como base alguns temas centrais:

- A gente quer liderar os colegas quanto à segurança na nuvem e de produtos.

- Atender a todos os requisitos do cliente sobre segurança na nuvem e exceder os requisitos de padrões e certificações de segurança do setor.

- Ser aberto e transparente sobre os programas, processos e métricas. A gente compartilha a jornada e incentiva outros fornecedores de nuvem a fazerem o mesmo, além de estabelecer novos padrões para os clientes.

Nesta seção, a gente destaca a variedade de medidas e iniciativas que a gente implementa para cumprir esta filosofia, conforme abordado por esses temas fundamentais.

A gente também tem orgulho do fato de que muitos dos principais produtos sustentam e formam uma parte essencial dos processos e fluxos de trabalho internos do dia a dia na Atlassian. Por exemplo, os aplicativos Jira e Confluence formam os principais pilares da abordagem aos programas de gerenciamento de incidentes e vulnerabilidades. Em outras palavras, a gente se dedica para garantir a segurança dos produtos não só porque um dos principais valores da empresa é "não ferrar a vida dos clientes", mas porque a gente também usa esses produtos.

A equipe

Sabemos que a maioria das empresas diria a mesma coisa, mas temos muito orgulho mesmo da nossa equipe de segurança. Acreditamos que recrutamos e desenvolvemos uma equipe com alguns dos melhores e mais brilhantes talentos do setor. Nossa equipe de segurança inclui mais de 100 pessoas nos escritórios em Sydney, Amsterdã, Bengaluru, Austin, Mountain View, São Francisco e Nova York (com alguns membros da equipe trabalhando em modelo remoto). Ela está em contínua expansão, uma vez que a Atlassian considera a segurança uma prioridade. Temos várias subequipes, incluindo:

- Segurança de produtos – responsável pela segurança dos produtos e plataformas

- Segurança de ecossistemas – responsável pela segurança do Marketplace e de complementos

- Regra de detecção e resposta – responsável pela detecção e resposta a incidentes de segurança

- Equipe vermelha – responsável pela emulação de ataques e exercício da regra de detecção e resposta

- Arquitetura de segurança – responsável pela definição dos requisitos de segurança dos produtos e plataformas

- Segurança corporativa – responsável pela segurança interna em relação à rede e aos aplicativos corporativos

- Confiança – responsável pelo monitoramento e resposta às expectativas dos clientes e pela transparência nos processos e práticas

- Desenvolvimento e SRE – responsável pela criação e execução de ferramentas para a equipe de segurança

- Conscientização e treinamento – responsável por garantir que os funcionários e parceiros saibam como trabalhar com segurança

Mesmo que a equipe de segurança continue crescendo, todos na Atlassian fazem parte da missão de alcançar uma segurança aprimorada e, durante a permanência na empresa, os funcionários recebem orientações claras sobre esse aspecto. A gente tem como meta liderar os colegas e atender a todos os requisitos dos clientes sobre segurança na nuvem, exceder os requisitos de padrões e certificações de segurança do setor e ter orgulho de publicar informações sobre como a gente faz para proteger os dados dos clientes. Durante a permanência na Atlassian, os funcionários recebem orientações claras sobre as metas e visão da empresa.

Outros programas que a gente usa para dar suporte à segurança

Apesar do foco nos fundamentos da segurança, a gente também tem uma série de programas em vigor para garantir uma abordagem abrangente e proativa em relação à segurança. Elas incluem:

Programa de Detecções de Segurança

O Programa de Detecções de Segurança complementa os processos de resposta a incidentes da Atlassian. Integrado ao processo de gerenciamento de incidentes padrão, a gente tem um programa separado para criar com iniciativa pesquisas e alertas não apenas para os tipos de incidentes que a gente enfrenta nos dias de hoje, mas também aqueles que a gente vai enfrentar no cenário de ameaças do futuro.

Programa de Recompensa por Bugs

O Programa de Recompensa por Bugs vem sendo reconhecido como um dos melhores do setor e permite trabalhar com uma comunidade confiável de dezenas de milhares de pesquisadores para testar os produtos com regularidade e relatar vulnerabilidades encontradas.

Melhoria contínua do programa de segurança

A gente tem a intenção de garantir que o programa de segurança mantenha a posição inovadora e líder entre os colegas do setor. Então a gente sabe que vai sempre precisar avaliar a abordagem atual em relação à segurança (inclusive em comparação com colegas do setor) e identificar oportunidades de melhoria.

Para alcançar esse objetivo, a gente faz — e vai continuar fazendo — várias avaliações de maturidade do programa de segurança, usando empresas de consultoria de segurança independentes. A gente separa e usa os resultados desses processos, incluindo as principais recomendações, para resolver quaisquer lacunas e oportunidades de melhoria.

A gente também definiu uma série de programas que abrangem os vários recursos de segurança que a gente tem para orientar a melhoria interna, como Segurança de produtos e Regra de detecção e resposta, por exemplo. A gente definiu métricas para dar suporte a cada um desses programas que a gente analisa pela equipe de gerenciamento de segurança. A gente usa essas métricas para identificar e priorizar áreas de melhoria em cada uma das principais capacidades.

Mais informações

Segurança do ambiente interno

Para se ter uma abordagem à segurança eficaz, a gente precisa primeiro colocar a casa em ordem, ou seja, manter os ambientes internos seguros. Existem várias medidas que a gente adota para alcançar esse objetivo.

Desenvolvimento da segurança na arquitetura de rede

A Atlassian tem uma abordagem em camadas para a segurança das redes. A gente implementa controles em cada camada dos ambientes de nuvem, dividindo a infraestrutura por zonas, ambientes e serviços. A gente tem restrições por zona que incluem limitação do tráfego de rede do escritório/pessoal, dados de clientes, integração contínua/implementação contínua e DMZ. A gente também tem separação de ambientes para limitar a conectividade entre ambientes de produção e não produção, e os dados de produção não são replicados fora dos ambientes de produção.

Os serviços precisam ter autorização explícita para se comunicar com outros serviços por uma lista de permissões de autenticação. O acesso a redes confidenciais é controlado com o roteamento de nuvem privada virtual (VPC), regras de firewall e rede definida por software, com todas as conexões nessas redes criptografadas. Também foi implementado detecção de invasão nas redes do escritório e de produção para identificar possíveis comprometimentos.

Segurança do acesso às redes por meio da confiança zero

A Atlassian protege o acesso à rede corporativa, aplicativos internos e ambientes de nuvem por meio de um modelo de confiança zero.

As abordagens de segurança de confiança zero transcendem os métodos tradicionais de segurança de rede, que dependem em maioria da autenticação do usuário para determinar o acesso aos recursos da rede. Esses métodos apresentam riscos ao permitir que dispositivos não confiáveis e inseguros comprometam a segurança. Como consequência, muitas organizações, incluindo a Atlassian, adotaram um modelo em que a rede pode ser acessada apenas por dispositivos confiáveis que atendam a requisitos de segurança específicos.

A Atlassian gerencia o acesso aos nossos ambientes e serviços de produção integrando a identidade do usuário e do endpoint com um conjunto abrangente de sinais de dispositivos. Esses sinais são coletados com frequência de nosso software de gerenciamento de dispositivos móveis (MDM), solução de detecção e resposta de endpoint (EDR) e registro de recursos.

Gerenciamento do acesso aos sistemas e serviços com segurança

A Atlassian tem um processo bem definido para provisionamento (atribuição ou revogação) de acesso de usuário para todos os sistemas e serviços. Temos um fluxo de trabalho estabelecido que vincula o sistema de gerenciamento de RH e o de provisionamento de acesso. A gente usa o controle de acesso baseado em funções de acordo com perfis de usuário predefinidos para garantir que a equipe tenha acesso adequado às funções de trabalho. Todas as contas de usuário devem ser aprovadas pela gerência antes de ter acesso a dados, aplicativos, infraestrutura ou componentes de rede.

Ao dar suporte à arquitetura de confiança zero, a gente controla o acesso aos aplicativos corporativos por meio de uma plataforma de login único. Para acessar os aplicativos, os funcionários precisam fazer a autenticação por esta plataforma, além de um segundo fator de autenticação. Dependendo do aplicativo, os funcionários precisam fazer a autenticação usando chaves FIDO2 ou por meio de um autenticador de aplicativo móvel provisionado para o pessoal da Atlassian. Não oferecemos suporte para métodos de autenticação menos seguros, como SMS e OTPs baseados em telefone. A Atlassian adotou essa abordagem para garantir que o processo de autenticação seja muito resistente a ataques baseados em phishing e man-in-the-middle. Qualquer sistema que envie códigos em uma mensagem de texto pode ser comprometido por um invasor habilidoso.

Segurança de terminais

Notebooks corporativos

Os dispositivos que compõem a frota corporativa da Atlassian são configurados para proteger nossos dados e reduzir o risco de comprometimento dos endpoints. No nosso programa de confiança zero, dispositivos que se desviam do nosso padrão aprovado são impedidos de forma automática de acessar os sistemas da Atlassian.

Os controles implementados nos dispositivos corporativos da Atlassian incluem:

- Gerenciamento central de dispositivos: nossa solução de MDM (Gerenciamento de dispositivos móveis) é responsável por aplicar configurações de segurança (incluindo referências do CIS) e implantar software/atualizações em todos os dispositivos de propriedade da Atlassian.

- Controle de aplicativos: o controle de aplicativos impede a execução de tipos específicos de software legítimo (como soluções de acesso remoto) que podem comprometer a postura de segurança dos nossos dispositivos.

- Firewalls de endpoint: impedem que serviços locais sejam expostos à rede.

- Resposta e detecção de antivírus/endpoint (EDR): detecta e bloqueia malware, coleta dados de registro e permite que nosso centro de operações de segurança responda com rapidez a incidentes.

- Ambiente de navegação seguro: todos os navegadores usados pela equipe são configurados para impedir a instalação ou o uso de extensões maliciosas e bloquear sites conhecidos por praticarem phishing ou distribuírem malware.

- Criptografia de disco/bloqueios de tela: todos os dispositivos são criptografados por completo e configurados para serem bloqueados após um período de inatividade.

Dispositivos móveis/BYOD

A Atlassian opera um programa BYOD (traga seu próprio dispositivo) para funcionários que desejam usar dispositivos móveis iOS ou Android pessoais para acessar sistemas corporativos. Todos os dispositivos móveis devem:

- estar inscritos na nossa solução de MDM (Gerenciamento de dispositivos móveis);

- ter criptografia de disco total/bloqueios de tela ativados;

- ter o sistema operacional Android/iOS mais recente instalado.

Os dispositivos móveis que operam sob o programa BYOD têm acesso limitado aos sistemas da Atlassian e não podem acessar dados de clientes.

Segurança nas operações diárias

A gente se esforça para integrar a segurança a todos os aspectos dos processos operacionais do dia a dia. A gente quer que a segurança seja uma parte inerente da forma como a gente faz as coisas para minimizar a necessidade de reajustar ou reforçar a segurança após os acontecimentos.

Monitoramento dos ativos de informação

Os sistemas de produção estão localizados em infraestruturas oferecidas por provedores de serviços na nuvem. Esses sistemas não são monitorados em nível de hardware devido à natureza do serviço. Os microsserviços subjacentes em que os produtos são executados são monitorados no banco de dados de "Serviço" personalizado. Esse banco de dados passa por atualização automática quando um serviço é implementado.

A equipe de tecnologia do local de trabalho mantém os recursos de todos os terminais em inventário e faz seu monitoramento com o Jira Software.

Gerenciamento de mudanças no ambiente

O processo de gerenciamento de mudanças é um pouco diferente do tradicional. Os processos de gerenciamento de mudanças tradicionais dependem de uma hierarquia de controle de alterações no estilo pirâmide. Ou seja, quando alguém quer fazer uma mudança, ela precisa ser apresentada a um comitê que vai aprovar ou não.

A gente adotou uma abordagem no estilo código aberto chamada "Análise de Colegas, Build Verde" (PRGB). Em comparação a um processo tradicional de gerenciamento de mudanças, a abordagem PRGB exige que cada alteração — de código ou de infraestrutura — seja analisada por um ou mais colegas para identificar quaisquer itens que ela possa causar. A gente aumenta o número de analisadores com base na criticalidade da alteração ou na criticalidade dos sistemas que a alteração vai afetar, confiando nos engenheiros para identificar e sinalizar itens antes que a alteração possa ser aprovada. Esse processo funciona bem para proporcionar uma maneira dinâmica e adaptável de gerenciar alterações no ambiente. A parte de build verde deste controle se refere a um build bem-sucedido ou limpo na integração contínua/implementação contínua com as novas alterações incluídas. Se a mudança introduzir componentes que não foram aprovados em nenhum dos testes de integração, função, unidade ou segurança, o build vai ser rejeitado e vai retornar à solicitação de mudança original para resolver quaisquer problemas.

Gerenciamento de configurações nos sistemas

A gente tem um grupo limitado de engenheiros e arquitetos com permissão para instalar software no ambiente de produção. Na maioria dos casos, a instalação de software não é possível. As ferramentas de gerenciamento de configuração são utilizadas nos ambientes de produção para gerenciar configurações e alterações nos servidores. As alterações diretas feitas nesses sistemas são definidas para serem substituídas pela configuração aprovada enviada por essas ferramentas de gerenciamento de configuração, garantindo consistência. A gente conta com as Amazon Machine Images (AMIs) padrão. Todas as alterações em nossas AMIs ou sistemas operacionais devem ser feitas por meio de nosso processo padrão de gerenciamento de mudanças. A gente rastreia e relata configurações de exceção e implementa o isolamento de recursos para que os problemas com serviços não afetem outros serviços. A gente também conta com o processo de Análise de Colegas / Build Verde (PRGB) para garantir que vários analisadores aprovem alterações de configuração enviadas por meio de ferramentas de gerenciamento de configuração. Todos os builds são assinados com criptografia e apenas builds assinados podem ser executados no ambiente de produção.

Uso de logs

A gente usa uma plataforma SIEM para agregar logs de várias fontes, aplicar regras de monitoramento a esses logs agregados e sinalizar qualquer atividade suspeita. Os processos internos definem como esses alertas são analisados, investigados e encaminhados. Os principais logs do sistema são encaminhados de cada sistema em que os logs são de somente leitura. A equipe de segurança da Atlassian cria alertas na plataforma de análise de segurança e monitora indicadores de comprometimento. As equipes de SRE usam essa plataforma para monitorar problemas de disponibilidade ou desempenho. Os registros são retidos por 30 dias em backup dinâmico e 365 dias em backup estático.

Os principais logs do sistema são combinados em um sistema interno de análise de log e em um sistema de detecção de invasões.

Os logs são um componente essencial da estratégia geral de detecção e resposta a incidentes, que é aprofundada na seção "Como a gente identifica, protege e responde a ameaças à segurança".

Gerenciamento de continuidade de negócios e de recuperação de desastres

A gente se preocupa bastante com a resiliência dos produtos, até porque a gente — aqui de dentro da Atlassian — usa esses mesmos produtos. A gente sabe que podem ocorrer interrupções. Então a gente tem como meta integrar processos para estabelecer planos para interrupções e lidar com elas com o mínimo de impacto para os clientes quando surgirem. Os programas de continuidade de negócios (BC) e recuperação de desastres (DR) registram as várias atividades realizadas para atender a esses objetivos.

O envolvimento da liderança nas atividades de planejamento de BC e DR garante a supervisão necessária para assegurar que a responsabilidade pela resiliência chegue a todas as equipes. As atividades de planejamento de BC e DR buscam alcançar o equilíbrio correto entre custo, benefícios e riscos por meio de uma análise de "objetivos de tempo de recuperação" (RTO) e "objetivos de ponto de recuperação" (RPO) dos serviços. A partir dessa análise, a gente estabeleceu um sistema simples de 4 níveis para ajudar a agrupar serviços com base nos respectivos requisitos de recuperação. Mais informações sobre essa abordagem podem ser encontradas na página Como a Atlassian gerencia os dados do cliente.

Os programas de BC e DR envolvem as seguintes atividades:

1. medidas de redundância integradas para atender aos requisitos de resiliência

2. testes e verificações dessas medidas de redundância

3. aprendizado com testes para continuar sempre melhorando as medidas de BC e DR

A gente desenvolve os produtos para utilizar da melhor maneira possível os recursos de redundância, como zonas de disponibilidade e regiões, oferecidos pelos fornecedores de serviços na nuvem.

A gente está sempre de olho em uma ampla variedade de métricas com o objetivo de detectar possíveis problemas com antecedência. Com base nessas matrizes, os alertas são configurados para notificar os engenheiros de confiabilidade do site (SREs) ou as equipes de engenharia de produtos relevantes quando os limites são violados para que as ações imediatas possam ser tomadas por meio do processo de resposta a incidentes. Os SREs também desempenham um papel fundamental na identificação de lacunas no programa de DR e trabalham com a equipe de risco e conformidade para solucionar essas lacunas. Cada uma das equipes também inclui um entusiasta de DR para supervisionar e ajudar a gerenciar aspectos de recuperação de desastres relacionados a essa equipe.

Os testes de DR cobrem aspectos de processo e tecnologia, incluindo documentação relevante do processo. A frequência dos testes de DR é estabelecida de acordo com o nível de criticalidade de cada serviço. Por exemplo: os processos de backup e recuperação para os principais sistemas voltados para o cliente são testados a cada trimestre. A gente realiza testes de failover manuais e ad hoc nos sistemas. Esses testes variam de exercícios de simulação de mesa menos complexos a testes mais complexos de zona de disponibilidade ou failover regionais. Seja qual for a complexidade do teste, a gente se dedica na coleta e documentação dos resultados dos testes, analisando e identificando possíveis melhorias ou lacunas até que sejam encerrados com a ajuda de tickets do Jira para garantir a melhoria contínua do processo geral.

São realizadas Avaliações de consequências nos negócios (BIAs) para medir os riscos associados a serviços essenciais. Os resultados dessas BIAs auxiliam no desenvolvimento da estratégia para os esforços de DR e BC. Como resultado, os serviços essenciais conseguem desenvolver planos eficazes de DR e BC.

Disponibilidade de serviços

Além das medidas acima, a gente também publica o status de disponibilidade de serviço em tempo real para os clientes usando um produto próprio, o Statuspage. Se houver algum empecilho com qualquer um dos produtos, os clientes vão saber ao mesmo tempo que a gente.

Backups

Na Atlassian, a gente opera um programa de backup abrangente. Ele inclui os sistemas internos, onde as medidas de backup são elaboradas de acordo com os requisitos de recuperação do sistema. Com relação às ofertas do Atlassian Cloud, e em específico em relação aos dados de clientes e aplicativos, a gente também tem amplas medidas de backup implementadas. A Atlassian utiliza a função de instantâneo do Amazon RDS (Relational Database Service) para criar backups diários automatizados de cada instância do RDS.

Os instantâneos do Amazon RDS são mantidos por 30 dias com suporte para recuperação pontual e são criptografados usando a criptografia AES-256. Os dados de backup não são armazenados fora do local, mas são replicados para vários data centers dentro de uma região específica do AWS. A gente também faz testes trimestrais dos backups.

No caso do Bitbucket, os dados são replicados para outra região AWS, e backups diários e independentes são realizados em cada região.

A gente não usa esses backups para reverter alterações destrutivas iniciadas pelos clientes, como a substituição de campos pelo uso de scripts ou a exclusão de itens, projetos ou sites. Para evitar a perda de dados, a gente recomenda que você faça backups frequentes. Saiba mais sobre como criar backups na documentação de suporte do produto que você usa.

Segurança física

Os controles de segurança física nos escritórios são guiados pela política de segurança física e ambiental que garante que uma segurança física robusta esteja implementada nos ambientes no local e na nuvem. Essa política abrange áreas como áreas de trabalho seguras, proteção dos equipamentos de TI onde quer que estejam, restrição do acesso aos edifícios e escritórios ao pessoal apropriado e monitoramento dos pontos físicos de entrada e saída. As práticas de segurança física incluem atendimento na recepção durante o horário de trabalho, requisitos para o registro de visitantes, acesso com crachá a todas as áreas não públicas e parcerias com a gestão dos edifícios dos escritórios para ter acesso depois do expediente e gravação de vídeo nos pontos de entrada e saída, tanto para entradas principais quanto para áreas de carregamento.

Os data centers de parceiros estão em conformidade com SOC-2, no mínimo. Essas certificações abordam uma série de controles de segurança, incluindo segurança e proteção física e ambiental. O acesso aos data centers é limitado ao pessoal autorizado e verificado por medidas biométricas de verificação de identidade. As medidas de segurança física incluem guardas de segurança no local, monitoramento por vídeo de circuito fechado, sensores de invasão e outras medidas de proteção contra invasões.

Dados seguros

Uma série de medidas é usada para garantir que os dados do cliente sejam mantidos seguros, disponíveis e que os clientes tenham o máximo controle possível sobre eles.

Data centers

Os produtos e dados da Atlassian são hospedados com o Amazon Web Services (AWS), fornecedor de hospedagem em nuvem líder do setor. A gente tem um desempenho excelente com opções de redundância e failover em âmbito global. A gente faz uso de várias regiões com diferentes localizações geográficas no AWS (leste e oeste dos EUA, União Europeia e Ásia-Pacífico) e várias zonas de disponibilidade dentro de cada uma dessas regiões para garantir que uma falha em qualquer data center não afete a disponibilidade dos produtos ou dados de clientes. Para ter mais informações, consulte o artigo separado em Como a Atlassian gerencia os dados dos clientes e a página Infraestrutura de hospedagem em nuvem.

O acesso físico aos data centers, onde os dados dos clientes são hospedados, está limitado apenas a funcionários autorizados, com o acesso sendo verificado por biometria. As medidas de segurança física dos data centers incluem guardas de segurança no local, monitoramento de vídeo de circuito fechado, sensores de invasão e outras medidas de proteção contra invasões.

Criptografia de dados

Quaisquer dados de clientes armazenados em produtos de nuvem da Atlassian são criptografados em trânsito em redes públicas usando o Transport Layer Security (TLS) 1.2 ou versão posterior com o Perfect Forward Secrecy (PFS) como proteção contra divulgação ou modificação não autorizada. A implementação do TLS garante o uso de criptografia forte e chaves longas, se compatível com o navegador.

As unidades de dados nos servidores que contêm dados e anexos de clientes no Jira Software Cloud, Jira Service Management Cloud, Jira, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie, Trello, Loom, Compass e Rovo utilizam a criptografia em repouso de disco total AES-256, padrão do setor. Consulte o Roteiro do Atlassian Trust para ficar sempre em dia com as atualizações da plataforma.

Gerenciamento de chaves

A Atlassian usa o Key Management Services (KMS) do provedor de nuvem subjacente para o gerenciamento de chaves. Um proprietário é atribuído a cada chave e é responsável por garantir que o nível adequado de controles de segurança seja aplicado nas chaves.

Separação de locatário

Embora os clientes compartilhem uma infraestrutura de TI comum baseada em nuvem ao usar os produtos da Atlassian, há medidas em vigor para garantir que fiquem separados com lógica para que as ações de um cliente não comprometam os dados ou serviços de outros.

O método da Atlassian para alcançar esse objetivo varia de acordo com os aplicativos. No caso do Jira e Confluence Cloud, a gente usa um conceito chamado de "contexto de locatário" para alcançar o isolamento lógico dos clientes. Ele é implementado no código do aplicativo e gerenciado por algo que a gente desenvolveu, chamado de "Serviço de contexto de locatário" (TCS, na sigla em inglês). Esse conceito garante que:

- Os dados de cada cliente sejam mantidos em locais separados de outros locatários quando estiverem em repouso

- Qualquer solicitação que seja processada pelo Jira ou Confluence tenham uma visualização "específica ao locatário" para que outros locatários não sejam impactados

Em outras palavras, o TCS armazena um "contexto" para locatários de clientes individuais. O contexto para cada locatário é associado a um ID exclusivo armazenado pelo TCS em caráter central e conta com uma gama de metadados associados a esse locatário (por exemplo, em quais bancos de dados o locatário está, quais licenças o locatário tem, quais funções ele pode acessar e diversas outras informações de configuração). Quando um cliente acessa o Jira ou o Confluence Cloud, o TCS usa o ID de locatário para reunir esses metadados, que, depois, são vinculados a operações que o locatário fez no aplicativo durante a sessão dele.

O contexto dado pelo TCS age muito bem como uma "lente" pela qual as interações com os dados do cliente ocorrem. Essa lente sempre vai estar limitada a um locatário específico. Assim a gente tem a garantia de que o locatário de cliente não acesse os dados de outros nem que as ações dele afetem o serviço de outro locatário.

Mais informações sobre a arquitetura de nuvem estão disponíveis como parte dos recursos de suporte em nuvem.

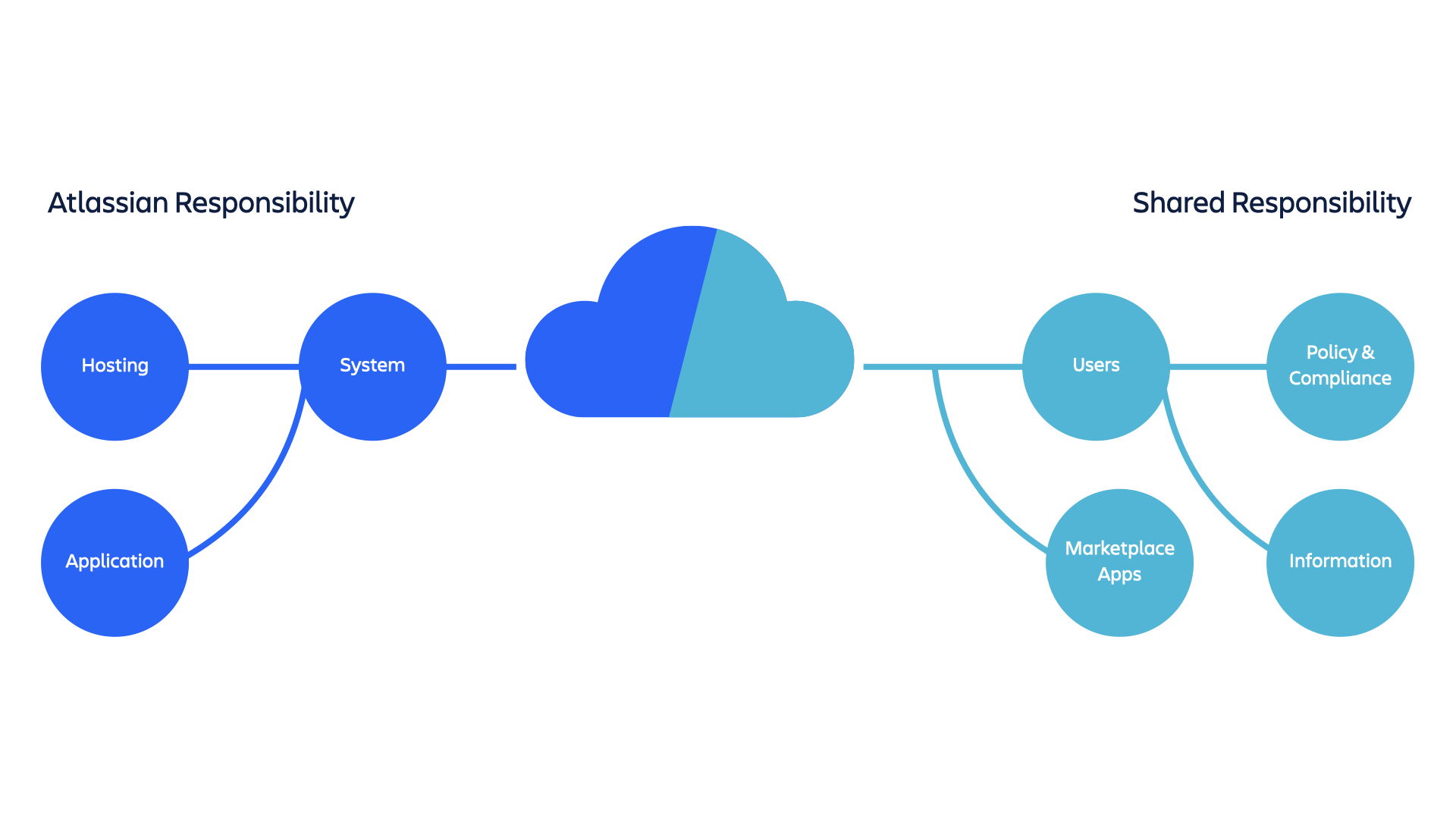

Compartilhamento da responsabilidade pelo gerenciamento de dados do cliente

A Atlassian assume a responsabilidade pela segurança, disponibilidade e pelo desempenho dos aplicativos que entrega, dos sistemas em que são executados e dos ambientes nos quais esses sistemas estão hospedados. No entanto, a segurança é uma responsabilidade conjunta entre a Atlassian e os clientes em relação a quatro áreas em particular:

Política e conformidade

Garantir que o sistema atenda às necessidades dos negócios do cliente e seja operado de acordo com as obrigações de conformidade, regulamentos e legislação do setor.

Usuários

A criação e o gerenciamento de contas de usuários.

Informação

O conteúdo que os clientes armazenam no Confluence Cloud, Jira Cloud, Jira Service Management, Trello, Bitbucket Cloud, Compass, Loom ou Rovo.

Aplicativos do Marketplace

Serviços de terceiros que se integram com os produtos da Atlassian.

Embora a Atlassian tome todas as medidas necessárias para proteger e assegurar os dados dos clientes, a realidade é que as decisões que os clientes tomam sobre como configuram os produtos também têm influência significativa na forma como a segurança é implementada. Eles precisam estar cientes de alguns itens importantes, como:

- Verificação de domínio e gerenciamento central de contas de usuário: os administradores das organizações dos clientes podem verificar um ou vários domínios para comprovar que eles são os proprietários. A verificação de domínios permite que o administrador tenha um gerenciamento central de todas as contas da Atlassian dos funcionários e aplique políticas de autenticação (incluindo requisitos de senha e SAML). Essa é uma medida importante que a gente encoraja muito que todos os clientes adotem para ajudar a proteger o acesso às contas e aos dados disponíveis por meio delas.

- Permissões de acesso: embora os produtos sejam por natureza desenvolvidos para permitir a colaboração, os clientes precisam ter cuidado com as permissões que concedem aos usuários da organização em relação ao acesso aos dados. Em alguns casos, é possível também conceder acesso público aos dados. A Atlassian não tem controle sobre esse tipo de acesso e, nesses casos, não pode impedir que esses dados sejam copiados ou distribuídos depois.

- Acesso centralizado: os clientes são encorajados a usar o Atlassian Guard para centralizar a administração e aprimorar a segurança em todos os produtos da Atlassian que eles usam (incluindo a autenticação de dois fatores obrigatória e o login único).

Para ter mais informações, consulte o artigo em Responsabilidades compartilhadas de segurança na nuvem.

Controle do acesso aos dados do cliente

A gente trata os dados do cliente com confidencialidade total e implementa controles rigorosos para governar esses dados. O treinamento de conscientização é oferecido a funcionários internos e prestadores de serviços durante o processo de integração, que trata das práticas recomendadas e da importância que elas têm no processamento de dados do cliente.

Aqui, só os membros autorizados da equipe da Atlassian têm acesso aos dados do cliente armazenados nos aplicativos. A autenticação é feita por chaves públicas protegidas por senhas individuais e os servidores só podem aceitar conexões SSH de entrada da Atlassian e de locais de data center internos. Salvo por solicitação e análise, todo acesso é restrito a grupos com privilégios, com autenticação adicional que exige 2FA.

Com controles de autenticação e autorização rigorosos em vigor, a equipe de suporte global facilita os processos de manutenção e suporte. Os aplicativos e dados hospedados só podem ser acessados para monitorar a saúde do aplicativo, fazer manutenção no sistema ou no aplicativo e mediante solicitação do cliente pelo sistema de suporte.

Para oferecer controles de segurança adicionais para os clientes, antes que os engenheiros de suporte possam acessar os dados do cliente armazenados nos aplicativos, os clientes devem dar seu consentimento explícito para permitir esse acesso por meio do verificador de controle de consentimento.

O acesso não autorizado ou inadequado aos dados do cliente é tratado como um incidente de segurança e gerenciado pelo processo de gerenciamento de incidentes. Esse processo inclui instruções para notificar os clientes afetados caso uma violação da política ocorra.

Retenção e exclusão de dados

A gente implementou provisões para que seja possível responder a solicitações de usuários querendo excluir informações pessoais e ajuda os usuários finais com contas da Atlassian a excluir informações pessoais. Além dessas medidas, a gente conta com ferramentas de importação e exportação para que os clientes possam acessar, importar e exportar os dados usando as ferramentas da Atlassian.

Os sites do cliente são desativados 15 dias após o final do período de assinatura atual do cliente. A Atlassian retém os dados de sites desativados por 15 dias (para sites de avaliação) ou 60 dias (para sites de assinatura paga) após o final do período da assinatura atual do cliente. Observe que, no caso do Jira, os dados só vão ser excluídos se você cancelar a assinatura de todos os produtos Jira que você assinou antes.

Outras informações estão disponíveis na página de Práticas de segurança ou nas perguntas frequentes sobre armazenamento de dados.

Segurança das pessoas

A gente tem a intenção de garantir que todos os funcionários saibam fazer seu trabalho com segurança e estejam habilitados a agir de acordo. Adicionar uma mentalidade de segurança está na prioridade da cultura da Atlassian e contribui para elevar a resiliência geral da empresa contra potenciais ataques cibernéticos.

Treinamentos de conscientização sobre segurança

Toda a equipe da Atlassian passa por um treinamento de conscientização sobre segurança durante o processo de integração e todo ano depois disso para garantir que todos fiquem cientes sobre as ameaças mais recentes e usem práticas seguras no trabalho.

A gente entende que muitas das ameaças de segurança enfrentadas pela equipe são as mesmas enfrentadas pelos nossos prestadores de serviços, então a gente ampliou o treinamento de conscientização sobre segurança para atender esses prestadores de serviços também.

Nosso programa de treinamento de conscientização sobre segurança aborda uma variedade de tópicos de segurança, incluindo ameaças atuais, ataques e fraudes, identificação e denúncia de simulações de phishing, classificação e gerenciamento de dados, proteção de dados de clientes e identificação e denúncia de riscos de segurança. Todos os temas abordados no treinamento estão alinhados aos nossos requisitos regulatórios e de conformidade.

Além do treinamento geral de segurança da informação para toda a equipe da Atlassian, a gente também oferece treinamento especializado aos nossos desenvolvedores sobre codificação segura e gerenciamento de vulnerabilidades para proporcionar resultados seguros para nossa empresa e nossos clientes. As equipes de desenvolvimento também contam com o suporte de engenheiros de segurança dedicados, distribuídos pela organização, para ajudar em tarefas operacionais relacionadas à segurança.

A gente também mantém canais abertos de comunicação para que todos os nossos funcionários tenham fácil acesso à equipe de segurança para obter suporte.

Programa de Entusiastas da Segurança

O Programa de Entusiastas da Segurança inclui um representante de segurança dedicado a cada equipe de produto e serviço. O entusiasta dedicado é o responsável pela promoção das principais práticas de segurança entre os membros da equipe e colabora nos itens de segurança junto da equipe de segurança central para facilitar o fluxo de comunicação.

Os entusiastas recebem um treinamento avançado de segurança de aplicativos que ajuda a identificar vulnerabilidades, entender práticas de desenvolvimento seguro e escrever código seguro.

Os entusiastas de segurança da Atlassian se reúnem com frequência para compartilhar ferramentas e conhecimento sobre os mais recentes problemas e desafios de segurança enfrentados para que todas as equipes possam se beneficiar. O programa tem servido como um trampolim para transformar a segurança em uma parte ainda mais arraigada da cultura da Atlassian.

Verificações de antecedentes

A gente quer contratar pessoas que vão continuar a moldar para melhor a cultura baseada em segurança que a gente construiu. São realizadas verificações de antecedentes, conforme permitido pelas leis locais, de todos os novos contratados para ajudar neste processo. Dependendo da função, as verificações de antecedentes podem incluir verificações de antecedentes criminais, histórico acadêmico, empregatício e de crédito.

Segurança dos produtos

A Atlassian está focada em garantir que a segurança seja uma parte fundamental de todas as fases dos ciclos de vida do produto. Existem vários métodos que a gente usa para alcançar esse objetivo.

Indicadores de desempenho de confiança

Nosso foco é garantir que a confiança (incluindo segurança, antiabuso, conformidade etc.) seja a prioridade em todo o conjunto de produtos. E para alcançar esse objetivo, a gente implementou um sistema de prestação de contas e monitoramento chamado “indicadores de desempenho de confiança do produto” para medir a postura de segurança e confiança de todos os produtos da Atlassian. Esse é um processo automatizado criado pela Atlassian que contempla uma grande variedade de critérios (por exemplo, vulnerabilidades atuais, cobertura de treinamento, alinhamento de conformidade e incidentes de segurança recentes) para dar uma pontuação de confiança geral a cada um dos produtos.

Esse processo de pontuação dá a cada uma das equipes de produtos uma visão objetiva sobre quais áreas de confiança exigem atenção e identifica lacunas existentes que precisam ser tratadas e ações para resolver essas lacunas. O processo de indicadores de desempenho de confiança também permite que a organização de confiança da Atlassian acompanhe com facilidade o comportamento de todos os produtos por uma perspectiva de confiança ao longo do tempo, em especial quando o conjunto de produtos continua a escalar.

Compromissos de segurança

Nossa equipe de segurança de produtos realiza compromissos estratégicos, que visam conduzir avaliações de segurança com prazos definidos para identificar ameaças técnicas, sobretudo em áreas críticas da plataforma ou dos produtos. O principal resultado é a identificação e correção de falhas de segurança para melhorar com consistência a postura de segurança das nossas áreas de produtos ou da plataforma.

Meta de garantia de segurança

A equipe de segurança de produtos também executa um processo de análise de segurança para dar garantia de segurança em projetos de software. Um processo baseado em risco é usado para priorizar onde concentrar as atividades de garantia e identificar quais ações são necessárias para mitigar o risco do projeto. Dependendo do nível de risco identificado, as atividades de garantia incluem uma combinação de:

- Modelagem de ameaças

- Revisão de design

- Revisão de código (manual e assistida por ferramentas)

- Teste de segurança

- Garantia independente usando pesquisadores e consultores especializados de terceiros

Como mencionado neste artigo, a gente também tem um Programa de recompensa por bugs, líder do setor, que dá garantia de segurança contínua usando um grupo de pesquisadores de segurança confiáveis por meio de crowdsourcing.

Design seguro por meio de modelagem de ameaças

Durante as fases de planejamento e design dos produtos, a gente usa modelagem de ameaças para entender melhor os riscos de segurança quando os projetos enfrentam ameaças complexas ou envolvem o desenvolvimento de funções essenciais de segurança. Quer dizer que há uma reunião/troca de ideias entre os engenheiros, engenheiros de segurança, arquitetos e gerentes de produtos para identificar e priorizar ameaças relevantes. Essas informações são usadas no processo de design e garantem que os controles apropriados sejam implementados. Elas também dão suporte a revisão e testes direcionados em fases posteriores de desenvolvimento.

Análise de código

A gente tem uma plataforma automatizada de análise de código (chamada Assistente de segurança) que abrange todos os repositórios de código na Atlassian. Essa plataforma executa diversas ferramentas de análise estática (que a gente sempre alimenta e melhora) que ajudam a garantir a segurança geral do código. Sempre que uma solicitação pull é gerada em um repositório, a plataforma:

- Localiza e identifica dependências de código desatualizadas que podem introduzir vulnerabilidades (a gente aprofunda esse assunto na parte que discute a abordagem ao gerenciamento de vulnerabilidades).

- Identifica qualquer divulgação acidental ou inadvertida de segredos em repositórios de código (por exemplo, tokens de autenticação ou chaves criptográficas).

- Realiza uma análise para identificar quaisquer padrões de codificação problemáticos que possam levar a vulnerabilidades no código.

Base de conhecimento sobre segurança

Para ter certeza de que a Atlassian desenvolve os produtos mais seguros possíveis, damos aos desenvolvedores acesso a todo apoio necessário para continuarem expandindo o próprio conhecimento sobre as questões de segurança relevantes e ameaças de que eles precisam estar cientes. Para isso, a empresa mantém uma base de conhecimento sobre segurança de aplicativos que os desenvolvedores podem acessar sempre que necessário.

Como a gente identifica, protege e responde a ameaças à segurança

Teste de segurança

Com a abordagem de testes de segurança estruturada em torno do conceito de "garantia contínua", a gente não só faz uso de testes de intrusão em momentos específicos, como também tem um modelo de testes sempre ativo e funcionando, além de oferecer uma recompensa por bugs por meio de crowdsourcing. A gente acredita que essa abordagem multifacetada maximiza as chances de encontrar vulnerabilidades e entregar aos clientes os produtos mais seguros possíveis. Mais informações estão disponíveis no documento separado que destaca a abordagem para testes de segurança externos, e segue abaixo um resumo das medidas de teste.

- Análise de segurança da Atlassian – Como mencionado acima, a equipe de segurança de produtos executa um programa de análise de segurança, incluindo testes de segurança, como uma atividade frequente. Os testes consistem em análise de código e testes de segurança de aplicativos, visando às áreas de fraqueza destacadas pela avaliação de riscos.

- Equipe de testes de segurança da Atlassian — A gente tem uma equipe interna de testes de intrusão que adota uma abordagem baseada em riscos para executar avaliações de segurança de caixa branca (assistidas por código e engenheiro) em áreas da empresa (seja em ambientes de nuvem, novos produtos ou funções, ou sistemas e ferramentas internos). A Atlassian também faz parcerias com empresas especializadas em consultoria de segurança para executar testes de intrusão de caixa branca em produtos e infraestrutura.

- Red Team da Atlassian — A Atlassian tem uma equipe interna cuja função é simular adversários que tentam identificar e explorar as vulnerabilidades existentes nos sistemas, processos e ambientes, para que a gente possa garantir que elas sejam identificadas e resolvidas o mais rápido possível.

- Recompensa por bugs – A gente também faz uso da comunidade de pesquisadores de segurança confiáveis da Bugcrowd para executar o aclamado programa de recompensas por bugs, para que a gente possa sempre identificar vulnerabilidades nos produtos e, por fim, aumentar a dificuldade que esses invasores vão enfrentar para encontrar e explorar essas vulnerabilidades. O Programa de Recompensas por Bugs foi reconhecido em várias ocasiões como o melhor do setor. Mais de 25 dos produtos ou ambientes da Atlassian — abrangendo produtos de servidor, aplicativos para dispositivos móveis e produtos Cloud — estão dentro do escopo do programa de recompensa por bugs.

Todas as vulnerabilidades identificadas nos relatórios abaixo são rastreadas no Jira interno à medida que passam pelo processo de captação do Programa de Recompensas por Bugs e todas as descobertas desse programa passam por triagem e são rastreadas de acordo com os Objetivos de Nível de Serviço (SLOs) de vulnerabilidade de segurança.

- Baixe o relatório mais recente de recompensas por bugs da Atlassian (10/2025)

- Baixe o relatório mais recente de recompensas por bugs do Jira Align (10/2025)

- Baixe o relatório mais recente de recompensas por bugs do Opsgenie (10/2025)

- Baixe o relatório mais recente de recompensas por bugs do Statuspage (10/2025)

- Baixe o relatório de recompensas por bugs mais recente do Trello (10/2025)

Gerenciamento de vulnerabilidades

A Atlassian está sempre trabalhando para reduzir a gravidade e a frequência com que as vulnerabilidades surgem nos produtos, serviços e infraestrutura e para garantir que as vulnerabilidades identificadas sejam corrigidas o mais rápido possível. Para facilitar esses processos, a gente implementou uma abordagem multifacetada e em constante evolução para o gerenciamento de vulnerabilidades. Ela utiliza processos manuais e automatizados para identificar, monitorar e corrigir vulnerabilidades nos aplicativos e na infraestrutura.

A gente identifica vulnerabilidades de segurança por meio de várias fontes diferentes, como verificadores automatizados, análises internas de segurança, relatórios de clientes e um programa público, o Programa de Recompensas por Bugs. Quando uma vulnerabilidade é identificada, um ticket é registrado em um projeto do Jira criado para o uso específico de monitoramento de vulnerabilidades que abrange toda a empresa e, então, é atribuído para o proprietário do sistema ou a equipe de engenharia certos. Essa abordagem centralizada permite que a gente aproveite a automação para oferecer notificações proativas, escalonamentos automatizados e relatórios que abrangem toda a empresa para garantir que as vulnerabilidades sejam corrigidas no momento certo.

Mais informações estão disponíveis no artigo dedicado à abordagem da Atlassian ao gerenciamento de vulnerabilidades.

Infraestrutura

A gente usa diversas ferramentas de detecção de vulnerabilidades que são executadas com frequência na infraestrutura para verificar e identificar vulnerabilidades com automação. Ou seja, ele:

- Verificações de rede – São usadas para identificar serviços ativos, portas abertas e aplicativos executados no ambiente da Atlassian, além de quaisquer vulnerabilidades que existem no nível da rede.

- Descoberta contínua de ativos – A gente executa análise de segurança e descoberta contínuas de ativos nos perímetros externos da rede. A gente também tem um mecanismo de descoberta e inventário de ativos desenvolvido na empresa.

- Monitoramento da configuração da AWS – A gente monitora a configuração dos ambientes de AWS que a gente usa em relação às linhas de base de configuração estabelecidas.

A gente faz a revisão contínua das ferramentas mais recentes disponíveis e as adiciona ao pacote que a gente usa quando acredita que podem aprimorar as capacidades de detecção de vulnerabilidades.

Produtos

Como parte do processo de desenvolvimento — além do programa de recompensa por bugs mencionado antes — a gente usa diversas ferramentas para tentar identificar e evitar a entrada do maior número possível de vulnerabilidades e bugs nos produtos no momento em que os clientes e usuários tiverem acesso a eles. A gente usa uma plataforma para facilitar a implementação dessas ferramentas nos repositórios de código. Essa plataforma envolve o seguinte:

- A Atlassian implementa a maior parte dos serviços usando imagens de contêiner do Docker. Essas imagens oferecem um ambiente autônomo em pacote que consiste em bibliotecas, ferramentas, definições de configuração do sistema relevante, além de quaisquer outras dependências necessárias para que os produtos possam ser executados em quaisquer parâmetros de configuração do computador individual. A gente integra um processo de verificação de segurança de contêiner completo ao pipeline de integração contínua/implementação contínua para todos os contêineres implementados nos ambientes de desenvolvimento, staging ou produção.

- Os produtos e serviços que a gente oferece contam com muitas bibliotecas de código aberto. A gente usa uma combinação de ferramentas internas, de código aberto e comerciais para verificar e identificar dependências e fazer comparações com um banco de dados de vulnerabilidades de segurança conhecidas.

Além desses recursos, quando uma vulnerabilidade é identificada por um usuário durante o uso padrão de um produto, a gente recebe notificações e responde em seguida às vulnerabilidades enviadas. A gente mantém a pessoa que enviou atualizada durante a investigação e resolução do problema.

Como já mencionado neste artigo, a gente usa o processo "Análise de Colegas, Build Verde" (PRGB), o que quer dizer que qualquer alteração no código de um produto é analisada por um ou mais colegas para identificar quaisquer problemas que a alteração tenha o potencial de causar.

A gente tem uma política de atualização de segurança documentada que define os prazos para resolver problemas de segurança nos produtos, dependendo do nível da gravidade do bug.

Mais informações sobre a política de atualização de segurança estão disponíveis aqui. Informações sobre bugs corrigidos há pouco tempo e bugs para os quais a gente está buscando solução em relação a vários produtos estão disponíveis no rastreador de bugs público.

Resposta a incidentes

A Atlassian tem uma abordagem abrangente para tratar de incidentes de segurança. A gente considera um incidente de segurança qualquer instância em que exista impacto negativo na confidencialidade, integridade ou disponibilidade dos dados dos clientes, dados da Atlassian ou serviços da Atlassian.

A gente conta com uma estrutura interna bem definida que inclui esquemas táticos documentados para diferentes tipos de incidentes. A estrutura abrange as medidas que a gente precisa tomar em todas as etapas da resposta a incidentes para garantir que os processos sejam consistentes, repetíveis e eficientes. Esses incluem cobertura de detecção e análise de incidentes, categorização de incidentes, contenção, erradicação e recuperação. Essa consistência é apoiada por meio do uso de produtos próprios, incluindo o Confluence, o Jira e o Bitbucket como parte dos processos de resposta a incidentes:

- O Confluence é usado para criar, documentar e atualizar os processos de resposta em um local central.

- O Jira é usado para criar tickets para acompanhar o progresso no processo de resposta a incidentes de segurança (potenciais e reais) do início ao fim.

- O Bitbucket é usado em instâncias em que a gente desenvolve soluções baseadas em código para responder a certos casos extremos que surgem com certos incidentes.

O registro e o monitoramento abrangentes e centralizados dos produtos e infraestrutura estão em vigor para garantir que a gente detecte com rapidez possíveis incidentes, apoiados por uma equipe de gerentes de incidentes de plantão bem qualificados que têm experiência significativa na coordenação da resposta efetiva. A gente também tem acesso a uma série de especialistas externos para ajudar a investigar e responder com o máximo de eficácia possível.

A gente tem processos de notificação implementados para os clientes se os dados estiverem envolvidos em um incidente confirmado, assim como um processo robusto de análise pós-incidente, para que a gente possa aprender com um incidente a fim de melhorar as práticas e tornar o trabalho de agentes mal-intencionados mais difícil no futuro. Para mais informações, consulte o artigo separado no Atlassian Trust Center sobre a Abordagem para gerenciar incidentes de segurança.

Programa de detecções de segurança

Em reconhecimento à necessidade de ampliar a abordagem ao gerenciamento de incidentes no contexto do cenário de ameaças cada vez mais complexo, a Atlassian criou o “Programa de Detecções de Segurança”. As regras de detecção são criadas para monitorar de forma contínua o ambiente da Atlassian e identificar atividades mal-intencionadas direcionadas a nós e aos nossos clientes, além de enviar alertas para a plataforma de gerenciamento de eventos e incidentes de segurança da Atlassian.

A equipe de regras de detecção da Atlassian tem como foco a criação regular de novas regras, ajustando e melhorando as detecções existentes e automatizando respostas de detecção. As equipes fazem essas atividades em várias dimensões, incluindo produtos, tipos de ataque e fontes de registro, de modo a garantir que a cobertura das regras de detecção seja tão eficaz e abrangente quanto possível.

O objetivo do programa é garantir que a gente tenha certeza de estar preparado para as ameaças existentes hoje e para o cenário de ameaças do futuro. A equipe de engenharia de automação de segurança também criou uma ferramenta para padronizar as detecções que a gente criou com o objetivo de garantir um alto nível de consistência e qualidade entre as detecções que executamos, algo que acreditamos ser pioneiro no setor.

Para obter mais informações sobre nosso Programa de Detecções de Segurança, visite esta página.

Programa Equipe vermelha

A missão da Equipe vermelha da Atlassian é estar sempre aumentando a resiliência da Atlassian contra ataques sofisticados. Agindo com hostilidade, a Equipe vermelha descobre vulnerabilidades técnicas, físicas e sociais para desafiar a capacidade das nossas equipes de reagir em condições reais. Essa abordagem permite que a gente desenvolva e facilite melhorias de segurança eficazes para a Atlassian. e ajuda a avaliar ameaças, proteger ativos e responder a ataques reais da melhor maneira possível.

A Equipe vermelha da Atlassian se concentra na emulação adversária de escopo completo. A gente age como os invasores com maior probabilidade de atacar a empresa e a gente faz o melhor para se infiltrar e comprometer sistemas críticos. Depois disso, a gente notifica todos os envolvidos e trabalhamos juntos para implementar soluções sustentáveis de longo prazo para as vulnerabilidades de segurança que foram descobertas.

- Medir e aprimorar a eficácia do programa de Regra de detecção e resposta

- Gerar uma mudança positiva significativa na postura e recursos de segurança da Atlassian

- Aumentar o entendimento das vulnerabilidades e capacidade de responder a ataques do mundo real

Segurança do ecossistema e de parceiros da cadeia de suprimentos

Gestão de riscos de fornecedores

Quando a Atlassian contrata fornecedores terceirizados (incluindo prestadores de serviços e provedores de serviços na nuvem), ela tem a intenção de garantir que esses contratos não comprometam de forma alguma os clientes ou os dados deles. Então, um processo de análise é realizado pelas equipes dos setores jurídico e de aquisições para qualquer proposta de contratos de fornecedores. Se for determinado que um compromisso apresenta riscos médios, altos ou críticos, avaliações adicionais vão ser realizadas por equipes jurídicas, de segurança, de conformidade e de riscos. A averiguação contínua também ocorre por meio de análises subsequentes, seja na renovação do contrato ou de maneira regular, dependendo do nível do risco.

A Atlassian também exige que os fornecedores cumpram os requisitos mínimos de segurança como parte do envolvimento com a gente. Os requisitos são aplicados por meio da adição nos contratos de fornecedores. Esses requisitos variam de acordo com o nível de risco do contrato e incluem o seguinte:

- integração de SAML 2.0/SSO com a plataforma de login único da Atlassian

- criptografia para dados em trânsito e em repouso usando algoritmos atualizados

- mecanismos de registros suficientes para disponibilizar à Atlassian informações relevantes sobre possíveis incidentes de segurança

Atlassian Marketplace

O Marketplace da Atlassian é uma plataforma onde os usuários dos produtos da Atlassian podem comprar aplicativos que disponibilizam recursos adicionais a esses produtos ou permitem que eles se conectem com ferramentas de terceiros. Embora a maioria dos aplicativos disponibilizados no Marketplace seja produzida por desenvolvedores terceirizados, a Atlassian adota várias medidas para garantir que a segurança ainda seja parte central do ecossistema do Marketplace. Elas incluem:

O Programa de Recompensas por Bugs do Marketplace – A Atlassian tem o melhor programa de recompensas por bugs da categoria para aumentar a segurança e a confiança de todos os aplicativos do Marketplace. Os Parceiros do Marketplace participantes podem combater com iniciativa os riscos de segurança antes que eles surjam incentivando os pesquisadores de segurança a encontrar vulnerabilidades. Para obter um selo de participante do Cloud Fortified ou Cloud Security, os aplicativos devem participar deste programa. Saiba mais

Ecoscanner - A plataforma Ecoscanner da Atlassian realiza verificações contínuas de segurança em todos os aplicativos de nuvem do Marketplace. Com o Ecoscanner, a Atlassian faz o monitoramento contínuo de todos os aplicativos de nuvem do Marketplace em busca de vulnerabilidades de segurança comuns para garantir a segurança do ecossistema. Saiba mais

Programa de divulgação de vulnerabilidade - O Programa de divulgação de vulnerabilidade oferece outro canal para clientes ou pesquisadores de segurança relatarem vulnerabilidades de aplicativos em nuvem para a Atlassian e para Parceiros do Marketplace. A Atlassian executa este programa e define os parâmetros para que todos os aplicativos em nuvem possam atenuar os riscos de segurança. Saiba mais

Requisitos de segurança para aplicativos em nuvem - A Atlassian definiu um conjunto mínimo de requisitos que todos os aplicativos do Marketplace devem atender. Esses requisitos são obrigatórios, com o objetivo de impor as práticas recomendadas de segurança em todos os aplicativos. Saiba mais

Política de atualização de segurança - Para garantir a segurança de todos os aplicativos no ecossistema Atlassian, todos os Parceiros do Marketplace são obrigados a aderir aos SLAs de atualizações de segurança para qualquer aplicativo listado no Atlassian Marketplace. Se for detectada uma vulnerabilidade, os parceiros devem lidar com ela em tempo hábil. Saiba mais

Guia Privacidade e segurança - Para elevar a postura de confiança do Marketplace e aumentar a visibilidade dos indicadores de segurança, a guia Privacidade e segurança foi introduzida na interface de listagem do Marketplace para aplicativos em nuvem. A guia Privacidade e Segurança dá informações especificadas sobre as práticas de privacidade, segurança, tratamento de dados e conformidade seguidas pelos aplicativos em nuvem. Como o programa de Autoavaliação em Segurança (SSA) foi descontinuado em 22 de agosto de 2023, a guia Privacidade e Segurança substituiu o SSA como um requisito Cloud Fortified. Saiba mais

Mais informações sobre a abordagem à segurança no Marketplace estão disponíveis no Centro de Confiabilidade do Atlassian Marketplace.

Gestão de riscos e conformidade

Programas de gestão de políticas e riscos

O Programa de Gestão da Confiança (TMP) da Atlassian tem como base a norma Sistema de Gestão de Segurança da Informação (ISO 27001). Esse programa leva em consideração as necessidades de segurança dos clientes e estabelece um conjunto de requisitos de segurança exclusivos para a Atlassian, levando em consideração os controles listados em diversas normas de segurança internacionais.

Em seguida, a gente considera se esses controles são apropriados de acordo com o contexto para as especificidades do ambiente e da empresa e a melhor maneira para a implementação. O TMP tem vários pilares:

- Programa de Gerenciamento de Políticas (PMP) – O PMP constitui a base do TMP. Ele é composto por uma série de políticas de segurança que abrangem os domínios listados na norma ISO 27001 e no Cloud Controls Matrix (CCM) da Cloud Security Alliance (CSA). As políticas de segurança que a gente criou são disponibilizadas na empresa a todas as equipes para garantir que elas compreendam as metas que devem cumprir em relação à segurança. As políticas são atualizadas todo ano e, em especial, sempre que a gente observa novas ameaças e riscos que exigem modificações na abordagem à segurança. Trechos das políticas de tecnologia estão disponíveis aqui.

- Programa de Gerenciamento de Riscos (RMP) – A gente faz avaliações contínuas de risco nos ambientes e produtos, a fim de avaliar os riscos atuais que a gente enfrenta e garantir que os controles em vigor gerenciem esses riscos com eficácia. O modo como essas avaliações de riscos são realizadas varia dependendo do ambiente/produto que está sendo avaliado. Por exemplo, no caso dos produtos da Atlassian, com frequência vão ser avaliações técnicas de risco ou análises de código. No entanto, a gente também considera e procura descobrir riscos aos negócios de nível superior. A gente faz e executa uma avaliação anual de risco para dar apoio ao Programa de Gerenciamento de Riscos corporativos e implementa projetos para mitigar riscos identificados pelo menos a cada trimestre. Para ter mais informações sobre a abordagem ao gerenciamento de riscos corporativos, acesse o Atlassian Trust Center.

O TMP inclui análises semanais de integridade de conformidade e outras reuniões que são documentadas na empresa, para garantir que o programa continue funcionando com eficácia.

Conformidade com leis, regulamentos e normas

O programa de segurança foi desenvolvido e implementado de acordo com diversas normas do setor. Cumprir os padrões reconhecidos no mercado é parte fundamental da nossa estratégia de segurança, pois isso demonstra de forma independente aos nossos clientes que o programa de segurança da Atlassian está alinhado aos controles básicos de segurança.

A gente adere a várias normas importantes, incluindo:

| ISO 27001 | A base da norma ISO 27001 é o desenvolvimento e a implementação de um Sistema de Gestão da Segurança da Informação (ISMS) e depois a implementação e o gerenciamento de um conjunto de controles abrangidos pela "ISO 27001: Anexo A" por meio desse ISMS. A norma ISO/IEC 27018 é um código de prática que oferece orientações adicionais de implementação para controles da ISO/IEC 27002 apropriados para a proteção de informações de identificação pessoal (PII) nos ambientes de nuvem. |

| PCI-DSS | Quando você paga pelos produtos ou serviços da Atlassian com cartão de crédito, você pode ter certeza de que a gente trata da segurança dessa transação com a devida atenção. A Atlassian é comerciante em conformidade com PCI DSS. |

| CSA CCM / STAR | O CSA Security, Trust & Assurance Registry (STAR) é um registro gratuito e acessível ao público que documenta os controles de segurança entregues por várias ofertas de computação em nuvem. O Questionário CSA STAR de nível 1 para a Atlassian está disponível para download no site STAR Registry da Cloud Security Alliance. |

| SOC2 | Esses relatórios ajudam os clientes e seus auditores a entender os controles estabelecidos para dar suporte às operações e à conformidade na Atlassian. Muitos dos produtos da Atlassian têm certificações SOC2. |

| GDPR | A gente entende que os clientes têm que cumprir requisitos do Regulamento Geral sobre a Proteção de Dados (GDPR) que recebem impacto direto do uso dos produtos e serviços da Atlassian, e é por esse motivo que a gente investiu tantos recursos para que os clientes possam cumprir esses direitos de acordo com o GDPR. Conheça melhor a abordagem ao GDPR na página Conformidade da Atlassian com o GDPR. |

| FedRAMP | O Programa Federal de Gestão de Autorizações e Riscos (FedRAMP) é um programa do governo federal dos EUA que oferece uma abordagem padronizada de avaliação, autorização e monitoramento contínuo de segurança para produtos e serviços de nuvem. Veja o status individual dos seguintes produtos da Atlassian no Marketplace do FedRAMP:

|

Além das informações fornecidas acima, uma lista abrangente de normas do setor que cumprimos está disponível na página do nosso programa de conformidade.

Privacidade na Atlassian

A Atlassian tem um programa de privacidade abrangente e global em vigor para garantir que a gente cumpra com nossas obrigações e compromissos de proteção de dados e privacidade. Os princípios de privacidade são incorporados ao desenvolvimento e ao uso dos produtos da Atlassian, inclusive adotando a privacidade por padrão em tudo o que é feito:

-

Transparência: a Atlassian está comprometida em oferecer transparência sobre suas políticas. Você encontra informações sobre nossas práticas e principais documentos de privacidade (incluindo nossa Política de privacidade e Adendo de processamento de dados) no nosso Trust Center e nas informações legais.

-

Avaliação sobre o impacto da transferência de dados: fornecemos informações para ajudar nossos clientes a realizar avaliações sobre o impacto da transferência de dados relacionado ao uso dos nossos produtos. Nossa avaliação está disponível aqui.

-

Controles de acesso e treinamento: a equipe da Atlassian que acessa e processa dados pessoais é treinada para lidar com essa tarefa e está comprometida a manter a confidencialidade e a segurança dos dados.

-

Ferramentas de gerenciamento de dados: a gente oferece aos nossos clientes ferramentas para que eles cumpram com as obrigações de privacidade deles relacionadas às solicitações de titulares de dados, incluindo direitos de exclusão e de acesso. Você encontra informações sobre nossas ferramentas e processos de gerenciamento de dados aqui.

-

Notícias e atualizações: você pode se inscrever para receber notificações sobre atualizações nos nossos termos legais e na nossa lista de subprocessadores aqui.

Auditoria interna e externa

A gente realiza avaliações completas de segurança como parte das auditorias anuais de conformidade (por exemplo, SOX, SOC 2), que também envolvem uma avaliação independente por empresa(s) de auditoria externa(s). A gente também realiza auditorias operacionais internas em áreas consideradas de alto risco, que incluem diversos tópicos de segurança. Os resultados dessas auditorias são informados ao Comitê de Auditoria do Conselho de Diretores e são inseridos em um ciclo de melhoria contínua que ajuda a continuar a aprimorar o programa de segurança geral.

Solicitações de dados legais e por parte do governo

Como parte do compromisso de ganhar e manter a confiança dos clientes, a Atlassian publica um Relatório de transparência anual com informações sobre solicitações de dados de usuários por parte de governos, assim como solicitações de remoção de conteúdo ou de suspensão de contas de usuários.

A Atlassian responde a solicitações governamentais de acordo com a Política de privacidade, Contratos do cliente, Política de uso aceitável e quaisquer Termos específicos do produto pertinentes. Mais informações sobre as políticas e procedimentos para responder a solicitações de dados de usuários podem ser obtidas nas diretrizes para a aplicação da lei. Ao responder a qualquer solicitação governamental (seja uma solicitação de dados de usuários ou uma solicitação para remover conteúdo/suspender contas de usuário), a Atlassian segue os seguintes princípios orientadores:

-

De acordo com nosso valor de “Não #@!% o cliente”, a Atlassian analisa todas as solicitações governamentais que visam os dados dos nossos clientes com forte rigor, inclusive questionando a validade delas e fazer contestações conforme permitido por lei (por exemplo, solicitações vagas, exageradas ou notificadas de forma inadequada).

-

O órgão governamental requerente deve primeiro tentar obter as informações direto dos clientes ou usuários em questão.

-

A menos que seja proibido de forma legal por lei, a Atlassian vai notificar os clientes sobre qualquer solicitação do governo direcionada aos dados deles para que tenham a oportunidade de contestar o processo, de acordo com nossa Política de aviso ao usuário.

-

No caso improvável de ser obrigada a cumprir com uma solicitação governamental, a Atlassian vai responder de acordo com a lei pertinente (incluindo a Lei de Comunicações Armazenadas dos EUA) e da forma mais restrita possível à solicitação em questão.

-

A Atlassian vai continuar defendendo a necessidade de reformas que propiciem mais transparência aos clientes.

Outras perguntas e dúvidas

Apesar de nossas práticas de segurança apresentarem um panorama geral sobre nossa estratégia, devido à complexidade do tema e ao extenso trabalho da Atlassian nessa área, não conseguimos abordar todos os detalhes neste documento.

Se precisar de mais informações, entre em contato com a equipe da Atlassian pelo nosso portal de suporte ou deixe uma pergunta na Comunidade de confiança e segurança da Atlassian.

Quer saber mais?

Nesta página, alguns outros documentos e recursos são citados. Com eles, você pode entender melhor a abordagem da Atlassian em relação a segurança e confiança.