Articles

Tutoriels

Guides interactifs

Intégrer Snyk dans Atlassian Open DevOps

.png?cdnVersion=3145)

Warren Marusiak

Senior Technical Evangelist

Pour montrer comment développer, déployer et gérer des applications à l'aide de Jira Software et de divers outils connectés, notre équipe a créé ImageLabeller, une application de démo simple basée sur AWS qui utilise l'apprentissage machine pour appliquer des étiquettes à des images.

Cette page explique comment intégrer Snyk à Bitbucket. Avant de commencer, nous vous recommandons de lire la page Introduction to ImageLabeller (Présentation d'ImageLabeller) pour plus de contexte.

Connecter Bitbucket et Snyk

Vous pouvez utiliser Snyk dans Bitbucket de plusieurs façons. La première consiste à activer l'intégration native de Snyk à Bitbucket via l'onglet Security (Sécurité) sur l'écran de votre dépôt. La seconde consiste à ajouter une étape Snyk à un fichier bitbucket-pipelines.yml. Aucune de ces deux méthodes ne présente d'inconvénient particulier. L'intégration de Synk dans Bitbucket permet à tous ceux qui consultent le dépôt dans Bitbucket d'accéder rapidement aux données de vulnérabilité. Vous pouvez ensuite accéder au site web de Snyk pour obtenir des informations supplémentaires sur chaque vulnérabilité détectée. L'étape Snyk d'un fichier bitbucket-pipelines.yml permet de scanner automatiquement chaque commit au sein d'un pipeline.

Ajouter l'intégration Snyk à Bitbucket

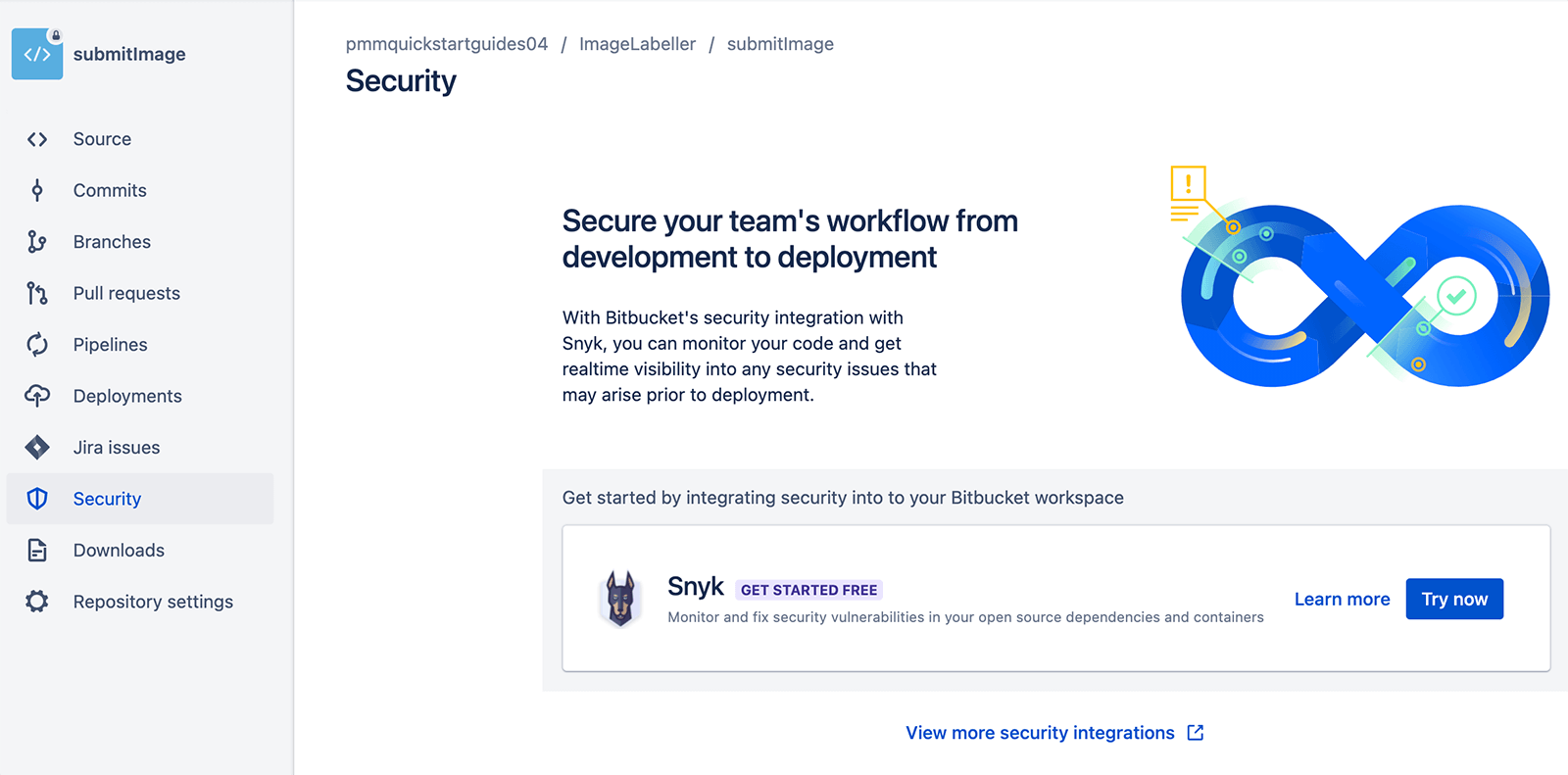

Pour ajouter Snyk à un dépôt Bitbucket, cliquez sur l'onglet Security (Sécurité), recherchez l'intégration Snyk, puis sélectionnez Try now (Essayer maintenant).

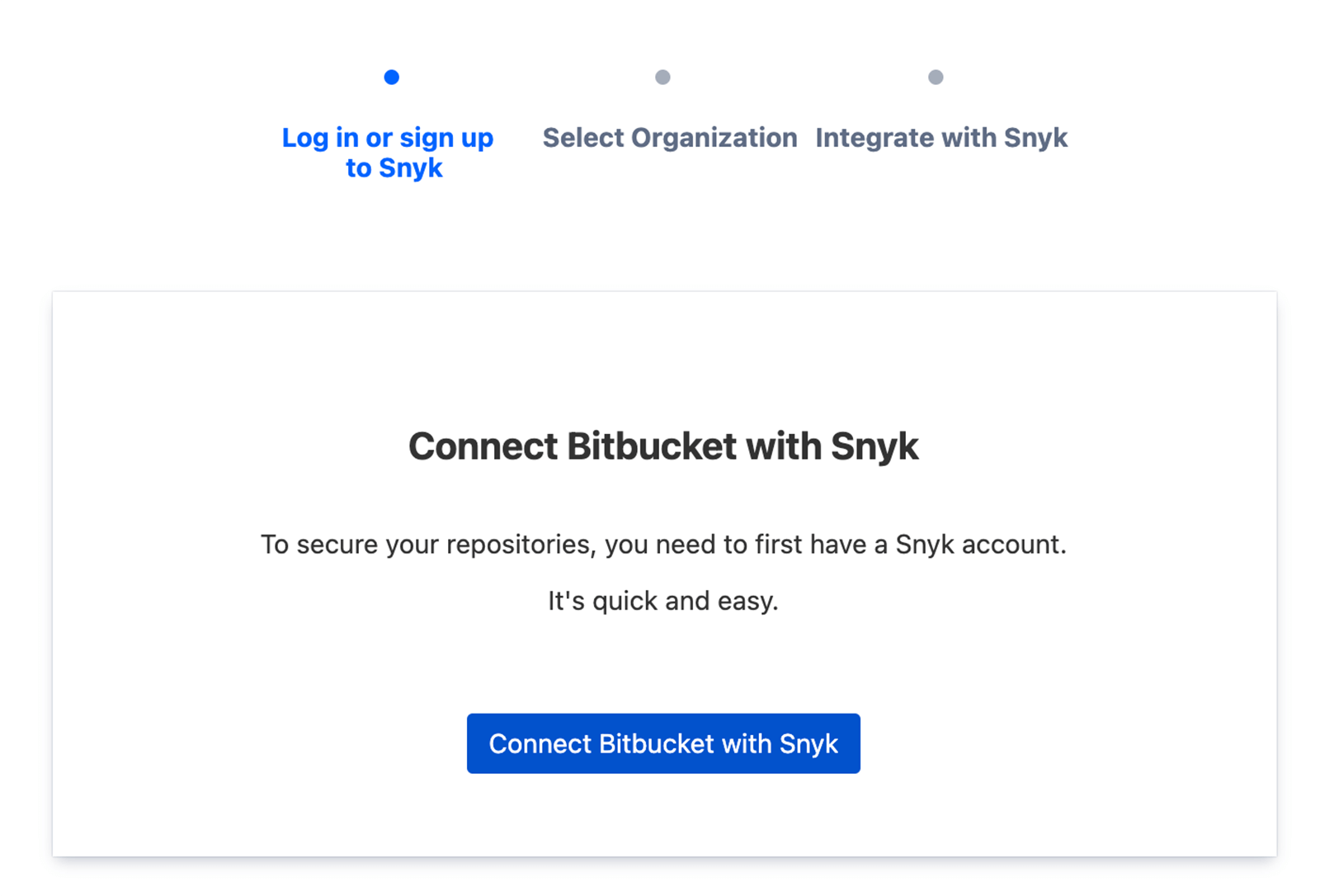

Accordez l'accès, puis cliquez sur Connect Bitbucket with Snyk (Connecter Bitbucket à Snyk).

Une fois l'intégration configurée, fermez l'onglet.

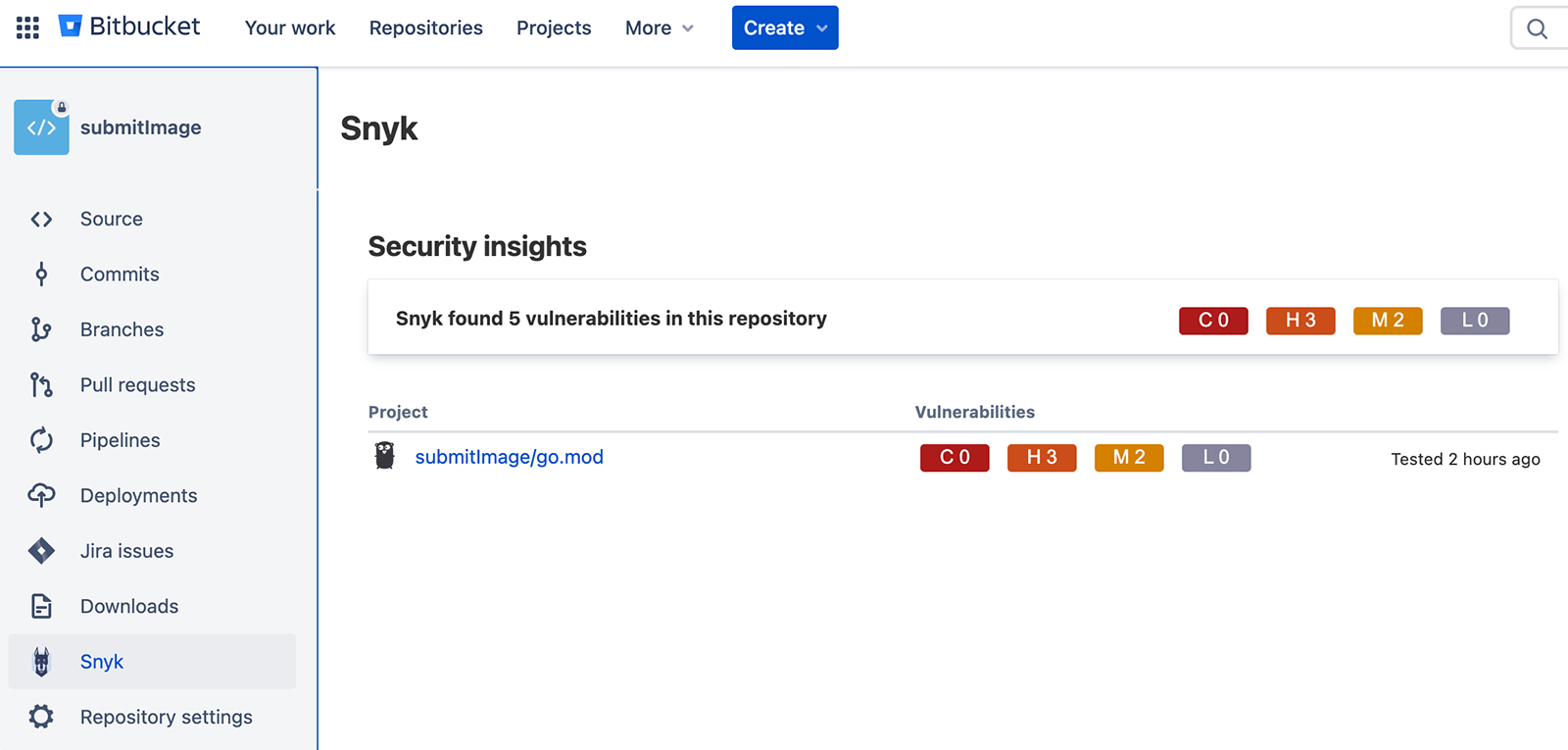

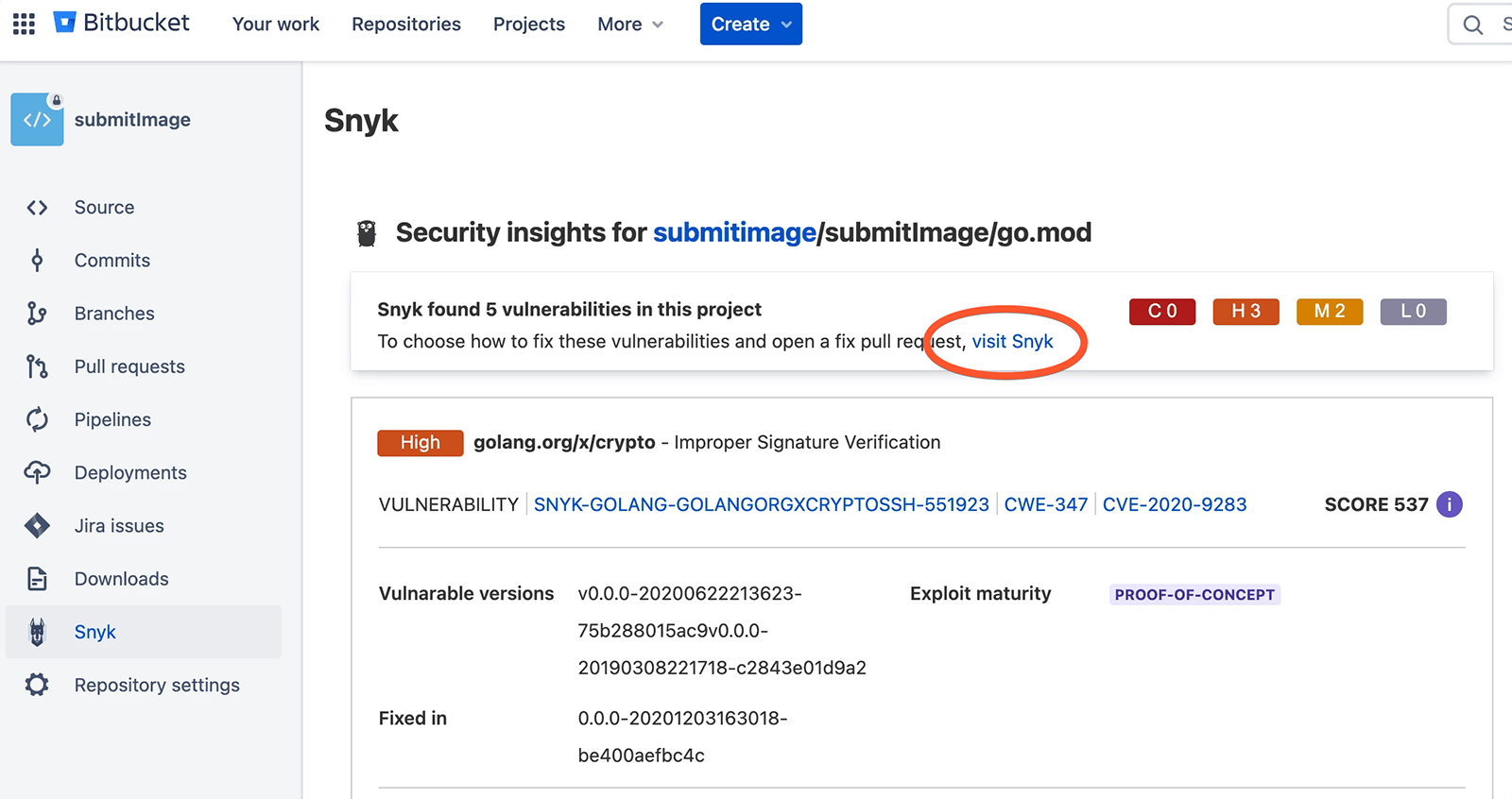

Cliquez sur la nouvelle option Snyk qui apparaît dans le panneau de navigation de gauche. Cliquez ensuite sur le fichier go.mod pour accéder à des informations plus détaillées. Dans cet exemple, le dépôt Golang utilise des modules Go pour gérer les dépendances. D'autres types de dépôts auront différents fichiers de dépendance.

Pour en savoir plus sur la façon de corriger chaque vulnérabilité, cliquez sur visit Snyk (accéder à Snyk) pour accéder au site web de Snyk.

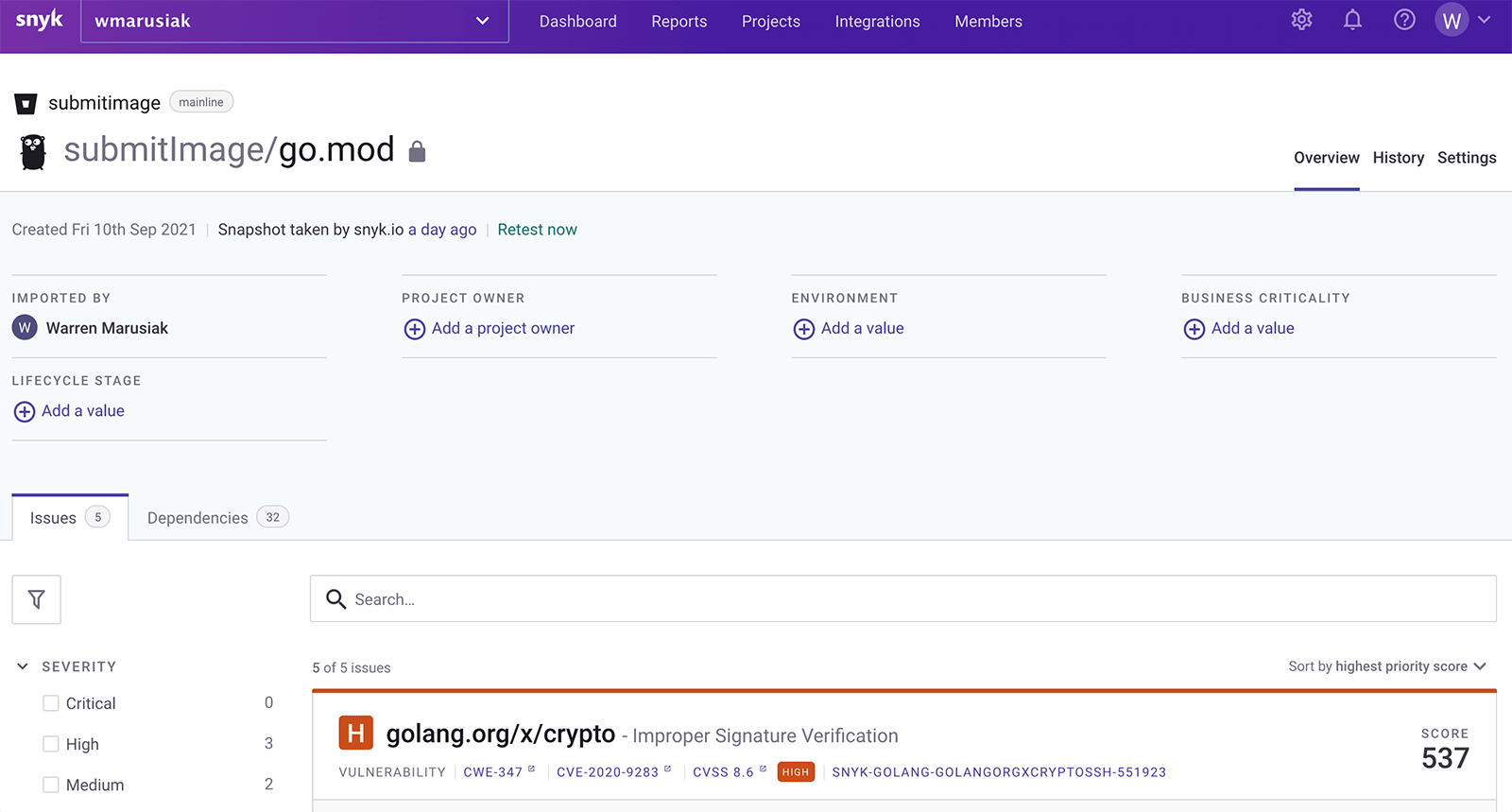

Cette vue sur l'app Snyk est similaire à l'écran des informations dans Bitbucket. Elle présente la liste des vulnérabilités, ainsi que des informations supplémentaires sur chaque vulnérabilité.

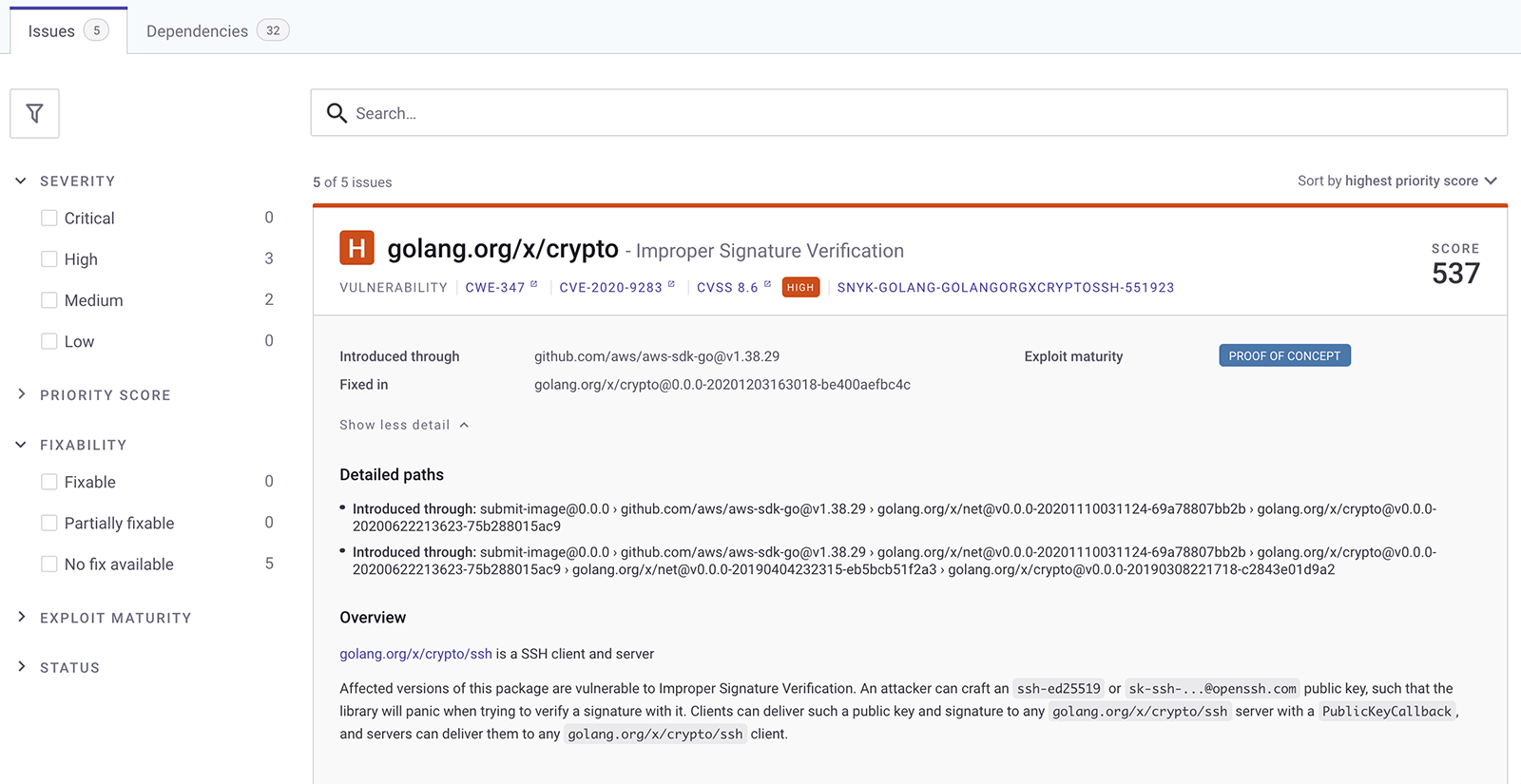

Ci-dessous, un exemple de rapport de vulnérabilité dans Snyk. La hiérarchie indiquant l'origine de la vulnérabilité est indiquée dans la section Detailed paths (Chemins détaillés). Dans l'exemple ci-dessous, vous pouvez voir que SubmitImage hérite de cette vulnérabilité du SDK AWS Golang. Snyk résume l'état de tous les tickets sur la gauche. Dans ce cas, aucun ticket ne peut être résolu. Notez qu'il y a cinq tickets No fix available (Aucune correction disponible) dans la section Fixability (Réparabilité). Cela signifie qu'aucune solution n'est actuellement disponible pour ces tickets. Les développeurs peuvent surveiller l'intégration et appliquer les corrections dès qu'elles sont disponibles.

Ajouter une étape Snyk aux fichiers bitbucket-pipelines.yml

En plus d'accéder à Snyk via l'interface utilisateur de Bitbucket, les fonctionnalités de Snyk sont accessibles via Bitbucket Pipelines en ajoutant des étapes aux fichiers bitbucket-pipelines.yml. Cela signifie que l'analyse des vulnérabilités aura lieu automatiquement à chaque commit et vous avertira de toute faille de sécurité.

Vous trouverez ci-dessous deux snippets bitbucket-pipelines.yml permettant d'exécuter des tests Snyk dans le cadre d'un pipeline.

Ajouter Snyk à Bitbucket Pipelines pour Golang

Cet exemple montre comment exécuter un test Snyk pour un projet Golang en utilisant des modules Go pour la gestion des dépendances.

definitions:

steps:

-step: &runsnyktest

name: run snyk test

image: snyk/snyk:golang

script:

- snyk auth $SNYK_TOKEN

- cd submitImage

- go mod graph

- snyk test

pipelines:

default:

- step: *runsnyktestAjouter Snyk à Bitbucket Pipelines pour Python

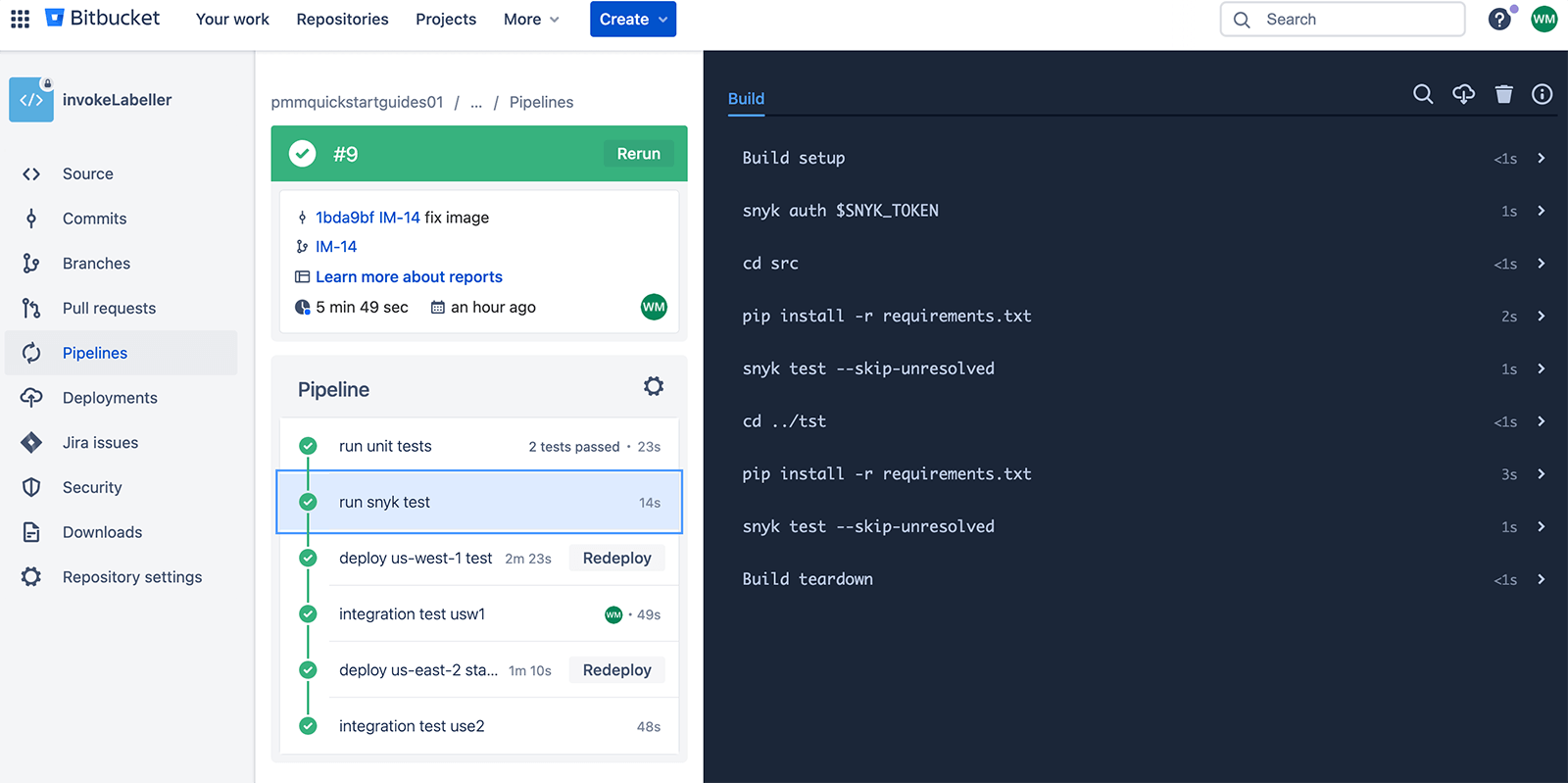

Cet exemple montre comment exécuter un test Snyk pour un projet Python en utilisant Pip pour la gestion des dépendances.

definitions:

steps:

-step: &runsnyktest

name: run snyk test

image: snyk/snyk:python

script:

- snyk auth $SNYK_TOKEN

- cd src

- snyk test --skip-unresolved

- cd ../tst

- snyk test --skip-unresolved

pipelines:

default:

- step: *runsnyktestVoici à quoi cela ressemble l'exécution de l'étape runsnyktest dans un pipeline Bitbucket.

Conclusion…

La pratique consistant à intégrer la sécurité dans votre pipeline de CI/CD est un principe fondamental de DevSecOps. DevSecOps encourage l'application de la sécurité à chaque étape du pipeline DevOps type : planification, programmation, développement, test, livraison et déploiement. Lorsqu'elle fait partie de votre workflow, la sécurité devient une partie active et intégrée du processus de développement, et non une question secondaire. Cela se traduit par des apps plus sûres, une réduction des incidents et des clients plus satisfaits.

Partager cet article

Thème suivant

Lectures recommandées

Ajoutez ces ressources à vos favoris pour en savoir plus sur les types d'équipes DevOps, ou pour les mises à jour continues de DevOps chez Atlassian.

Communauté DevOps

Parcours de formation DevOps