Atlassian Cloud

Atlassian Cloud-architectuur en operationele werkwijzen

Leer meer over de Atlassian Cloud-architectuur en de operationele werkwijzen die we gebruiken

Introductie

Atlassian cloud apps and data are hosted on industry-leading cloud provider Amazon Web Services (AWS). Our products run on a platform as a service (PaaS) environment that is split into two main sets of infrastructure that we refer to as Micros and non-Micros. Jira, Confluence, Jira Product Discovery, Statuspage, Guard, and Bitbucket run on the Micros platform, while Opsgenie and Trello run on the non-Micros platform.

Cloud-infrastructuur

Atlassian Cloud-hostingarchitectuur

We gebruiken Amazon Web Services (AWS) als cloudserviceprovider en de zeer beschikbare datacenterfaciliteiten in meerdere regio's wereldwijd. Elke AWS-regio is een afzonderlijke geografische locatie met meerdere, geïsoleerde en fysiek gescheiden groepen datacenters die bekend staan als Availability Zones (AZ's).

We maken gebruik van de computer-, opslag-, netwerk- en datadiensten van AWS om onze producten en platformcomponenten te bouwen. Zo kunnen we redundantiemogelijkheden van AWS gebruiken, zoals beschikbaarheidszones en -regio's.

Beschikbaarheidszones (AZ's)

Elke Availability Zone is ontworpen om geïsoleerd te zijn van storingen in andere AZ's en om goedkope netwerkconnectiviteit met lage latentie te bieden aan andere AZ's in dezelfde regio. Deze hoge beschikbaarheid in meerdere zones is de eerste verdedigingslinie tegen geografische en milieurisico's en houdt in dat services die draaien in implementaties met meerdere AZ's, bestand zijn tegen storingen in een AZ.

Jira en Confluence gebruiken de implementatiemodus met meerdere AZ's voor Amazon RDS (Amazon Relational Database Service). Amazon RDS levert en onderhoudt in een implementatie met meerdere AZ's een synchrone replica die in een andere AZ in dezelfde regio op stand-by staat om redundantie en failover-mogelijkheden te bieden. De AZ-failover is geautomatiseerd en duurt over het algemeen 60-120 seconden, zodat databasebewerkingen zo snel mogelijk kunnen worden voortgezet zonder administratieve tussenkomst. Opsgenie, Statuspage, Trello en Jira Align maken gebruik van vergelijkbare implementatiestrategieën, met kleine variaties in de timing van replica's en failover.

Locatie van gegevens

Jira- en Confluence-gegevens bevinden zich in de regio die het dichtst bij de plek ligt waar de meerderheid van je gebruikers zich bevindt bij het aanmelden. Bitbucket-gegevens bevinden zich in twee verschillende beschikbaarheidszones in de regio VS-Oost.

We begrijpen echter dat het voor sommigen nodig is dat de gegevens op een specifieke locatie blijven. Daarom bieden we verschillende opties voor gegevenslocatie. Momenteel is gegevenslocatie beschikbaar voor Jira, Jira Service Management, Jira Product Discovery en Confluence in 11 regio's, waaronder de VS, de EU, het VK, Australië, Canada, Duitsland, India, Japan, Singapore, Zuid-Korea en Zwitserland. Lees onze documentatie voor meer informatie over gegevenslocatie en de in-scope relevante productgegevens. Daarnaast kun je onze roadmap volgen voor updates over gegevenslocatie, waaronder uitbreidingen naar nieuwe producten, regio's en gegevenstypen.

Back-ups van gegevens

We operate a comprehensive backup program at Atlassian. This includes our internal systems, where our backup measures are designed in line with system recovery requirements. With respect to our cloud apps, and specifically referring to you and your application data, we also have extensive backup measures in place. We use the snapshot feature of Amazon RDS (Relational database service) to create automated daily backups of each RDS instance.

Amazon RDS-snapshots worden 30 dagen lang bewaard met ondersteuning voor point-in-time-herstel en worden versleuteld met AES-256-versleuteling. Back-upgegevens worden niet extern opgeslagen maar worden gekopieerd naar meerdere data centers binnen een specifieke AWS-regio. Bovendien testen we onze back-ups ieder kwartaal.

Voor Bitbucket worden momentopnamen van de opslag 7 dagen bewaard, met ondersteuning voor herstel op een bepaald moment.

We don’t use these backups to revert customer-initiated destructive changes, such as fields overwritten using scripts, or deleted work items, projects, or sites. To avoid data loss, we recommend making regular backups. Learn more about creating backups in the support documentation for your product.

Beveiliging van datacenters

AWS onderhoudt meerdere certificeringen voor de bescherming van hun datacenters. Deze certificeringen hebben betrekking op fysieke en milieubeveiliging, systeembeschikbaarheid, netwerk- en IP-backbone-toegang, klantprovisioning en probleembeheer. Toegang tot de Data Centers wordt beperkt tot bevoegd personeel en gecontroleerd met biometrische identiteitscontroles. Fysieke beveiligingsmaatregelen omvatten: bewakers op locatie, videobewaking, toegangssluizen en aanvullende maatregelen voor inbraakbeveiliging.

Cloud-platformarchitectuur

Architectuur voor gedistribueerde services

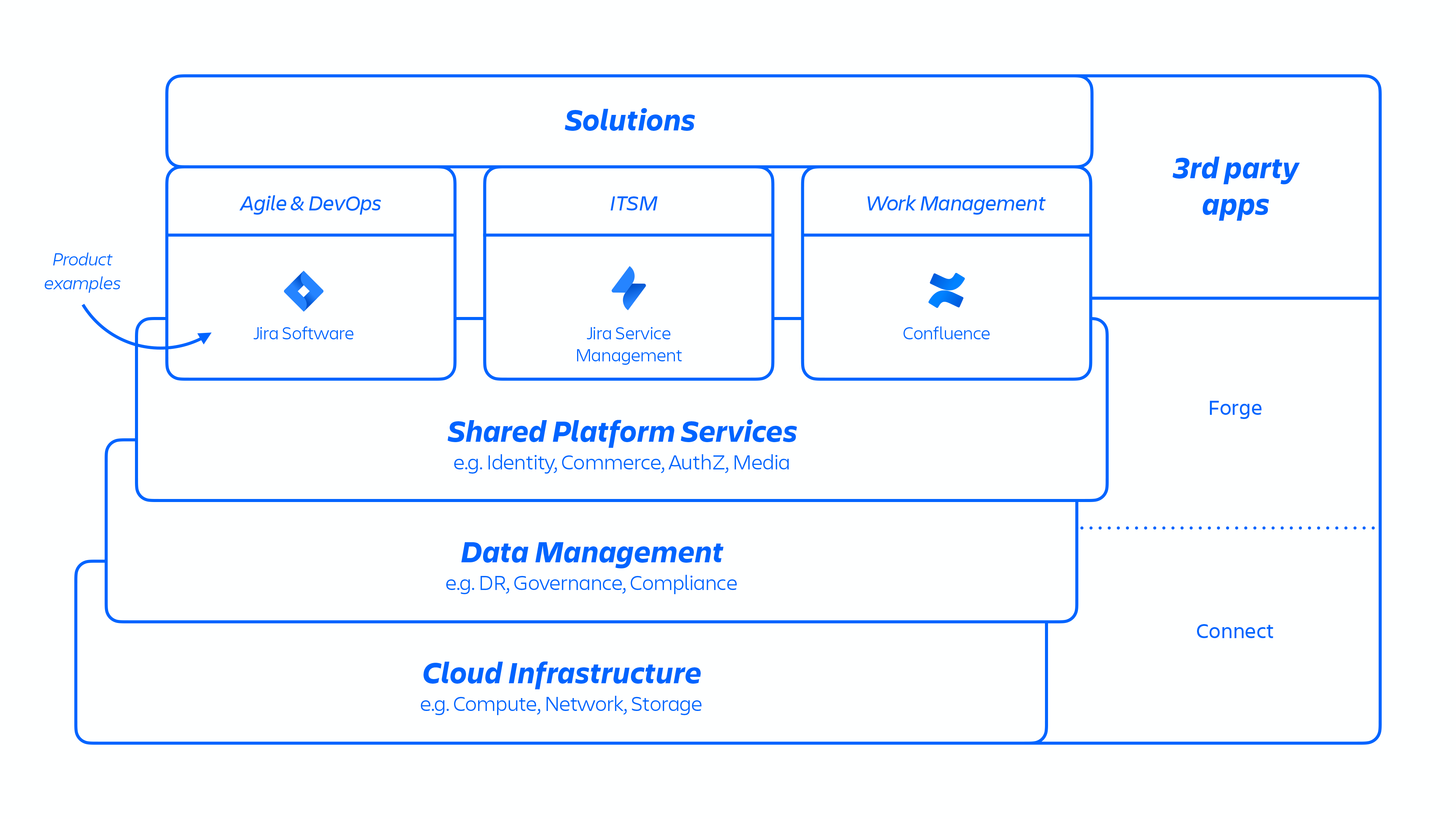

With this AWS architecture, we host a number of platform and product services that are used across our solutions. This includes platform capabilities that are shared and consumed across multiple Atlassian products, such as Media, Identity, and Commerce, experiences such as our Editor, and product-specific capabilities, like Jira Work Item service and Confluence Analytics.

Afbeelding 1

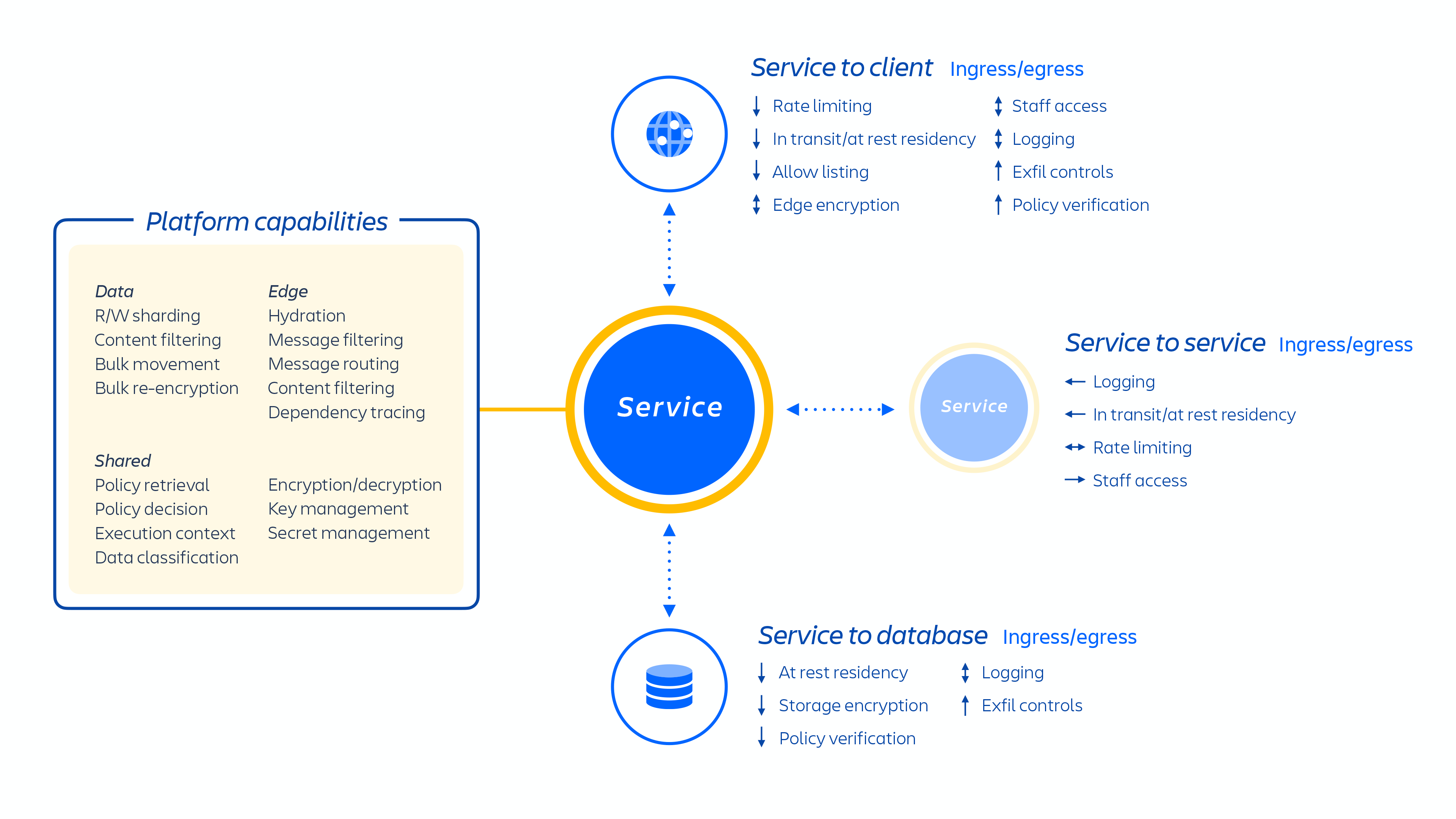

Atlassian-ontwikkelaars leveren deze services via kubermetes of via een intern ontwikkeld platform-as-a-service (PaaS), genaamd Micros. Hierdoor wordt automatisch de implementatie van gedeelde services, infrastructuur, gegevensopslag en hun beheermogelijkheden georkestreerd, inclusief beveiligings- en compliance-controlevereisten (zie figuur 1 hierboven). Een Atlassian-product bestaat doorgaans uit meerdere 'containerservices' die op AWS worden geïmplementeerd met behulp van Micros en kubermetes. Atlassian-producten maken gebruik van kernplatformmogelijkheden (zie figuur 2 hieronder) die variëren van verzoekroutering tot binaire objectopslag, authenticatie/autorisatie, transactionele door gebruikers gegenereerde inhoud (UGC) en entiteitsrelaties, data lakes, gemeenschappelijke logboekregistratie, verzoektracering, waarneembaarheid en analytische services. Deze microservices worden gebouwd met behulp van goedgekeurde technische stapels die zijn gestandaardiseerd op platformniveau:

Afbeelding 2

Architectuur met meerdere tenants

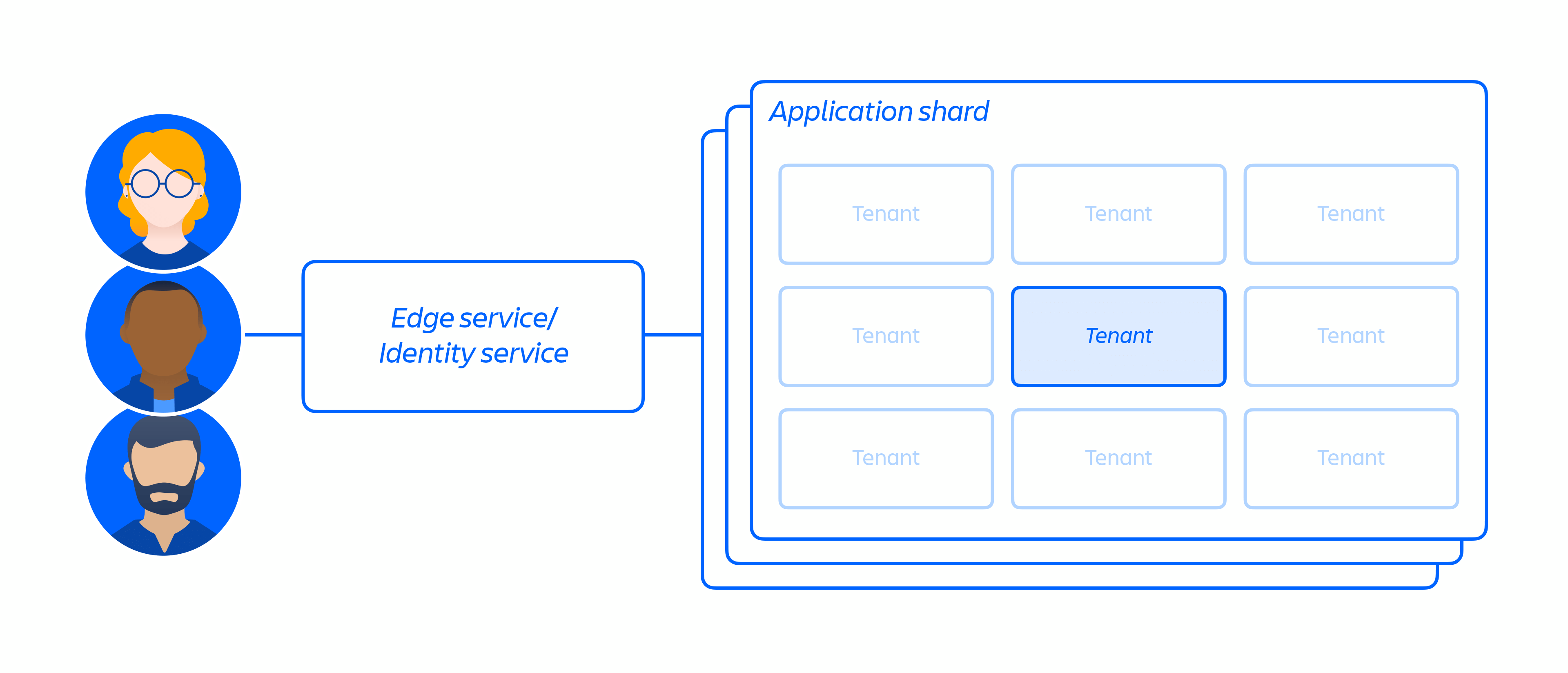

On top of our cloud infrastructure, we built and operate a multi-tenant micro-service architecture along with a shared platform that supports our products. In a multi-tenant architecture, a single service serves multiple customers, including databases and compute instances required to run our cloud apps. Each shard (essentially a container – see figure 3 below) contains the data for multiple tenants, but each tenant's data is isolated and inaccessible to other tenants. It is important to note that we do not offer a single tenant architecture.

Figuur 3

Onze microservices zijn gebouwd op basis van het principe 'minste privilege' en ontworpen om de scope van een 'zero-day'-aanval te minimaliseren en om de kans op laterale bewegingen binnen onze cloudomgeving te verkleinen. Elke microservice heeft zijn eigen gegevensopslag die alleen toegankelijk is met het verificatieprotocol voor die specifieke service. Dit betekent dat geen enkele andere service lees- of schrijftoegang heeft tot die API.

We hebben ons gericht op het isoleren van microservices en gegevens, in plaats van een speciale infrastructuur per tenant aan te bieden, omdat het de toegang tot het beperkte gegevensbereik van één systeem voor veel klanten beperkt. Omdat de logica is losgekoppeld en gegevensverificatie en autorisatie op de applicatielaag plaatsvindt, fungeert dit als een aanvullende beveiligingscontrole omdat aanvragen naar deze services worden verzonden. Dus als een microservice wordt aangetast, zal dit slechts resulteren in beperkte toegang tot de gegevens die een bepaalde service vereist.

Registratie en levenscyclus van tenants

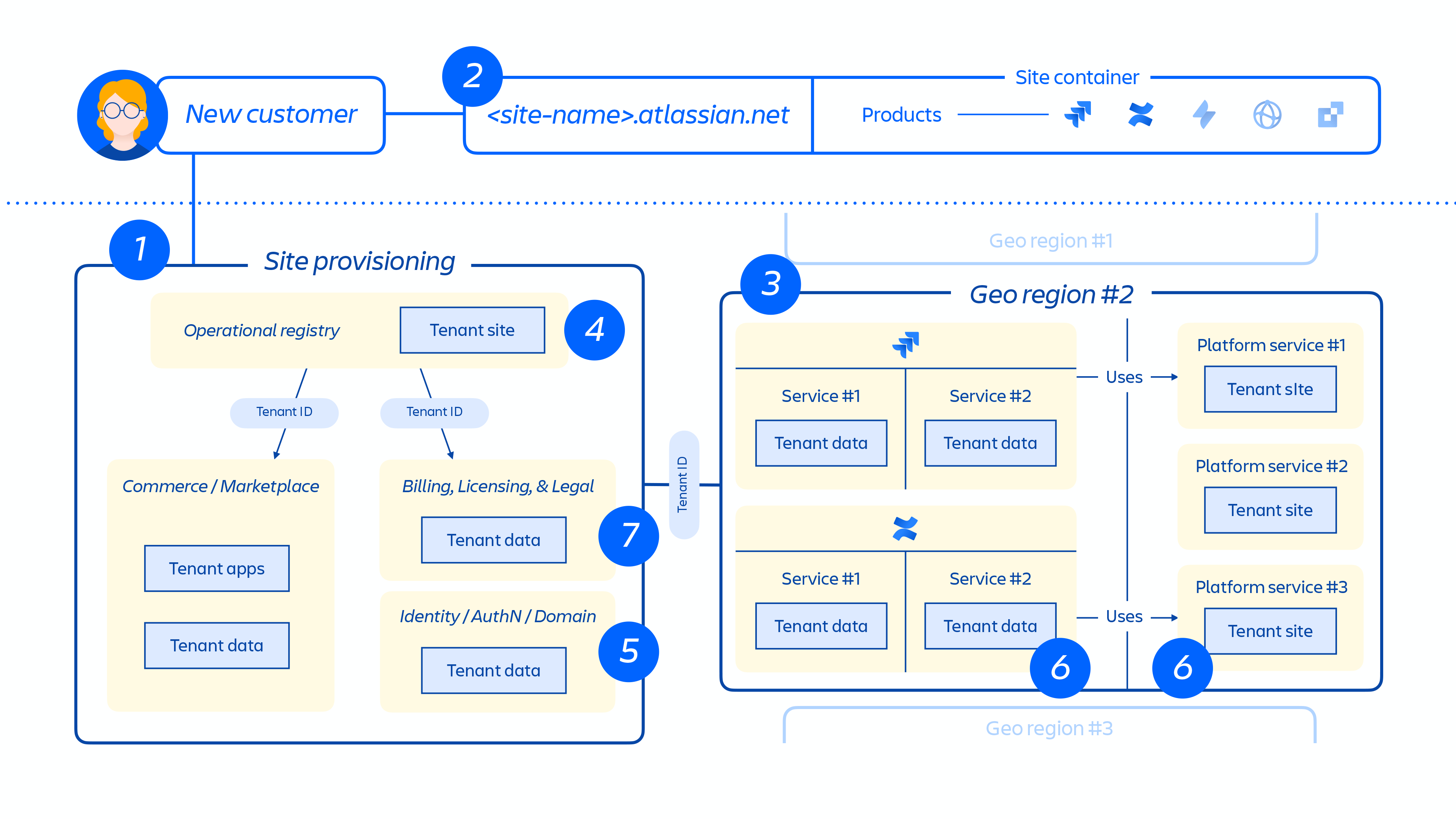

Wanneer een nieuwe klant wordt geregistreerd, activeert een reeks gebeurtenissen de orkestratie van gedistribueerde services en het registreren van gegevensopslag. Deze gebeurtenissen kunnen over het algemeen worden toegewezen aan een van de zeven stappen in de levenscyclus:

1. Commerce-systemen worden onmiddellijk bijgewerkt met de nieuwste metagegevens en toegangsbeheerinformatie voor die klant, en vervolgens stemt een provisioning-orkestratiesysteem de "status van de geregistreerde resources" af op de licentiestatus via een reeks tenant- en productgebeurtenissen.

Tenantgebeurtenissen

Deze gebeurtenissen hebben gevolgen voor de tenant als geheel en kunnen mogelijk deze opties zijn:

- Creatie: er wordt een tenant gemaakt en gebruikt voor gloednieuwe sites

- Vernietiging: een volledige tenant wordt verwijderd

Productgebeurtenissen

- Activering: na de activering van gelicentieerde producten of apps van derden

- Deactivering: na het deactiveren van bepaalde producten of apps

- Opschorting: na de opschorting van een bepaald bestaand product, waardoor de toegang tot een bepaalde site waarvan zij eigenaar zijn, wordt uitgeschakeld

- Opschorting opheffen: na de opheffing van de opschorting van een bepaald bestaand product, waardoor toegang wordt verleend tot een site waarvan zij eigenaar zijn

- Licentie-update: bevat informatie over het aantal licenties voor een bepaald product en de status ervan (actief/inactief)

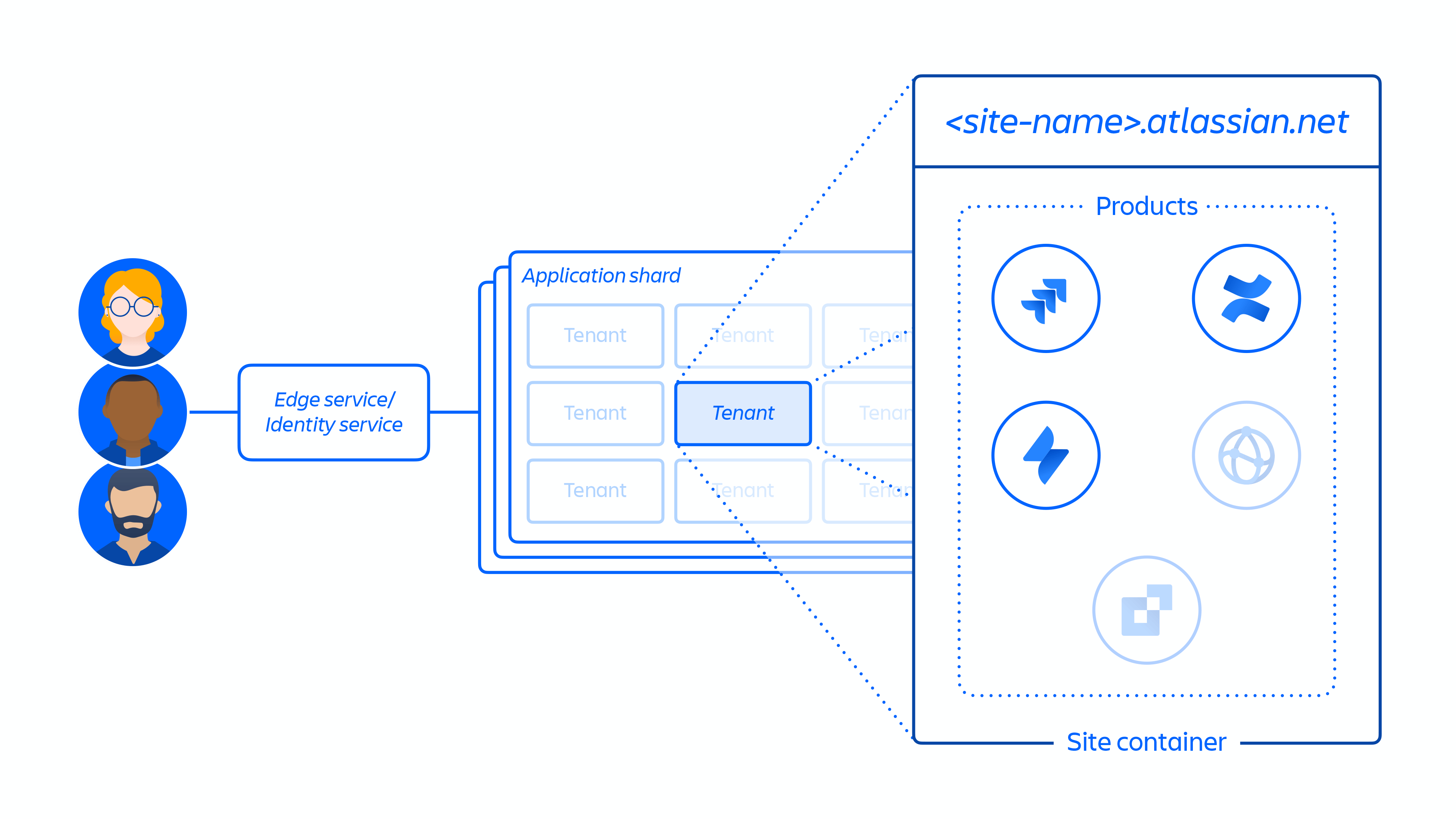

2. Creatie van de klantsite en activering van de juiste set producten voor de klant. Het concept van een site is de container van meerdere producten die gelicenseerd zijn aan een bepaalde klant. (bijv. Confluence en Jira Software voor <site-name>.atlassian.net).

Figuur 4

3. Registratie van producten binnen de klantlocatie in de aangewezen regio.

Wanneer een product wordt geregistreerd, wordt het grootste deel van de inhoud in de buurt gehost van de plaats waar gebruikers het openen. Om de productprestaties te optimaliseren, beperken we de verplaatsing van gegevens niet wanneer deze wereldwijd wordt gehost en kunnen we indien nodig gegevens tussen regio's verplaatsen.

Voor sommige van onze producten bieden we ook gegevenslocatie aan. Gegevenslocatie stelt klanten in staat om te kiezen of productgegevens wereldwijd worden verspreid of op hun plaats worden gehouden op een van onze gedefinieerde geografische locaties.

4. Creatie en opslag van de klantsite en de kernmetadata en configuratie van het product.

5. Creatie en opslag van de site en de identiteitsgegevens van het product, zoals gebruikers, groepen, rechten, etc.

6. Registratie van productdatabases binnen een site, bijv. Jira-reeks van producten, Confluence, Compass, Atlas.

7. Registratie van de gelicentieerde apps van het product.

Figuur 5

Figuur 5 hierboven laat zien hoe de site van een klant wordt geïmplementeerd in onze gedistribueerde architectuur, niet alleen in één database of opslag. Dit omvat meerdere fysieke en logische locaties die metagegevens, configuratiegegevens, productgegevens, platformgegevens en andere gerelateerde site-informatie opslaan.

Tenantscheiding

While our customers share a common cloud-based infrastructure when using our cloud apps, we have measures in place to ensure they are logically separated so that the actions of one customer cannot compromise the data or service of other customers.

De aanpak van Atlassian om dit te bereiken verschilt in onze applicaties. We gebruiken voor Jira en Confluence Cloud een concept dat we 'tenantcontext' noemen om de logische scheiding van onze klanten te bereiken. Dit wordt zowel geïmplementeerd in de applicatiecode als beheerd door de tenantcontextservice (TCS) die we gebouwd hebben. Dit concept zorgt ervoor dat:

- De gegevens at-rest van iedere klant logisch gescheiden gehouden zijn van andere klanten

- Alle aanvragen die verwerkt worden door Jira en Confluence een tenant-specifieke weergave hebben zodat ze geen impact hebben op andere tenants

In brede zin werkt het TCS door een context op te slaan voor individuele klanttenants. De context voor iedere tenant wordt gekoppeld aan een unieke ID die centraal is opgeslagen door het TCS en die een reeks metagegevens bevat die bij die tenant hoort, zoals in welke databases de tenant zit, welke licenties de tenant heeft, welke functies de tenant toegang toe heeft en andere configuratie-informatie. Als een klant Jira of Confluence Cloud gebruikt, gebruikt de TCS de tenant-ID om die metadata te ordenen en deze te koppelen aan alle activiteiten die de tenant in de applicatie uitvoert gedurende de sessie.

Atlassian-edges

Je gegevens worden ook beschermd door iets dat we een edge noemen: virtuele muren die we om onze software bouwen. Zodra een aanvraag binnenkomt, wordt deze naar de dichtstbijzijnde edge gestuurd. Door middel van een reeks validaties wordt de aanvraag toegestaan of geweigerd.

- Ze belanden op de Atlassian-edge die het dichtst bij de gebruiker zit. De edge verifieert de sessie en identiteit van de gebruiker via je identiteitssysteem.

- De edge bepaalt waar je productgegevens zich bevinden, op basis van gegevens in de TCS-informatie.

- De edge stuurt de aanvraag door naar het doelgebied, waar het op een computingnode terechtkomt.

- De node gebruikt het tenantconfiguratiesysteem om informatie vast te stellen, zoals de licentie en databaselocatie, en vraagt bij verschillende andere gegevensopslagplaatsen en -services (bijv. het Mediaplatform dat afbeeldingen en bijlagen host) informatie op die nodig is om aan de aanvraag te voldoen.

- De oorspronkelijke gebruikersaanvraag met informatie die is samengesteld uit eerdere oproepen naar andere services.

Beveiligingsfuncties

Because our cloud apps leverage a multi-tenant architecture, we can layer additional security controls into the decoupled application logic. A per-tenant monolithic application wouldn’t typically introduce further authorization checks or rate limiting, for example, on a high volume of queries or exports. The impact of a single zero-day is dramatically reduced as the scope of services are narrowed.

Daarnaast hebben we extra preventieve controles ingebouwd in onze producten die volledig worden gehost op ons Atlassian-platform. De primaire preventieve controles omvatten:

- Verificatie en autorisatie van services

- Tenantcontextservice

- Codebeheer

- Gegevenscodering

Verificatie en autorisatie van services

Our platform uses a least privilege model for accessing data. This means that all data is restricted to only the service responsible for saving, processing, or retrieving it. For example, the media services, which allows you to have a consistent file upload and download experience across our cloud apps, have dedicated storage provisioned that no other services at Atlassian can access. Any service that requires access to the media content needs to interact with the media services API. As a result, strong authentication and authorization at the service layer also enforces strong separation of duties and least privilege access to data.

We gebruiken JSON-webtokens (JWT's) om tekenbevoegdheid buiten de applicatie te garanderen, dus onze identiteitssystemen en tenantcontext zijn de bron van waarheid. Tokens kunnen alleen gebruikt worden voor hetgeen waarvoor ze geautoriseerd zijn. Wanneer jij of iemand in je team een aanvraag doet bij een microservice of shard, worden de tokens doorgegeven aan je identiteitssysteem en aan de hand daarvan gevalideerd. Dit proces zorgt ervoor dat het token actueel en getekend is voordat de juiste gegevens worden gedeeld. In combinatie met de autorisatie en authenticatie die nodig zijn om toegang te krijgen tot deze microservices, wordt een service beperkt in scope als deze wordt aangetast.

We weten echter dat identiteitssystemen soms gecompromitteerd kunnen raken. Om dit risico te beperken gebruiken we twee mechanismen. Ten eerste worden de TCS en de identiteitsproxy's sterk gerepliceerd. We hebben een TCS-replica voor bijna elke microservice en we gebruiken proxy-replica's die vertakken naar de ID-autoriteit, dus er zijn altijd duizenden van deze services actief. Als er sprake is van afwijkend gedrag bij een of meer services, kunnen we dat snel oppikken en het probleem verhelpen.

Daarnaast wachten we niet af tot iemand een kwetsbaarheid vindt in onze producten of ons platform. We identificeren deze scenario's actief, zodat het minimale impact op je heeft en we draaien een aantal beveiligingsprogramma's om veiligheidsrisico's te identificeren, te detecteren en erop te reageren.

Tenantcontextservice

We zorgen ervoor dat verzoeken aan microservices metadata bevatten over de klant of de tenant die om toegang vraagt. Dit wordt de tenantcontextservice genoemd. Het wordt rechtstreeks vanuit onze provisioningssystemen ingevuld. Zodra een aanvraag wordt gestart, wordt de context gelezen en opgenomen in de actieve servicecode die gebruikt wordt om de gebruiker te machtigen. Alle servicetoegang, en dus gegevenstoegang, in Jira en Confluence vereisen deze tenantcontext, want anders wordt de aanvraag afgewezen.

Serviceverificatie en -autorisatie worden toegepast via Atlassian-serviceauthenticatieprotocol (ASAP). Een expliciete allowlist bepaalt welke services mogen communiceren en autorisatiedetails tonen welke opdrachten en paden beschikbaar zijn. Dit beperkt mogelijke zijwaartse bewegingen van een gecompromitteerde service.

Serviceverificatie en -autorisatie, evenals uitgaand verkeer, worden beheerd door een reeks aparte proxy's. Hierdoor kunnen kwetsbaarheden in applicatiecodes geen impact meer hebben op deze beheermaatregelen. Het uitvoeren van externe code vereist niet alleen de mogelijkheid om applicatielogica te wijzigen, maar ook het compromitteren van de onderliggende host en het omzeilen van de Docker-containergrenzen. In plaats daarvan markeert onze inbraakdetectie op hostniveau afwijkingen.

Deze proxy's beperken het gedrag van uitgaand verkeer op basis van het beoogde gedrag van de service. Services die geen webhooks hoeven uit te zenden of niet hoeven te communiceren met andere microservices mogen dit niet doen.

Gegevenscodering

Customer data in Atlassian cloud apps is encrypted during transmission utilizing TLS 1.2 or higher, incorporating perfect forward secrecy (PFS) to safeguard against unauthorized information disclosure and data modification. We adhere to NIST-recommended TLS 1.2+ protocols, which enforce the use of strong ciphers and key lengths as supported by the browser.

Klantgegevens, waaronder bijlagen, die zijn opgeslagen in de cloudservices zoals Jira Software Cloud, Jira Service Management Cloud, Jira, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie en Trello worden beschermd met AES-256-versleuteling-at-rest volgens de industrienormen.

De overdracht van persoonlijk identificeerbare informatie (PII) wordt beschermd door middel van versleuteling en robuuste controles voor gegevenstoegang, die zijn ontworpen om ervoor te zorgen dat gegevens veilig naar de beoogde bestemming worden verzonden. Het Cryptografie- en versleutelingsbeleid van Atlassian beschrijft de principes voor de implementatie van versleuteling en cryptografie om de risico's in verband met het opslaan en verzenden van PII te beperken. De versleutelingsalgoritmes voor de bescherming van PII zijn afgestemd op het classificatieniveau van de PII, zoals gespecificeerd in het interne beleid voor Gegevensbeveligings- en informatielevenscyclusbeheer van Atlassian. Dit zorgt ervoor dat gevoelige gegevens voldoende worden beveiligd op basis van de classificatie. Raadpleeg onze privacypagina voor meer informatie over hoe we klantgegevens verzamelen, delen en gebruiken.

Zie onze cloudroadmap om op de hoogte te blijven van aanvullende mogelijkheden voor gegevensversleuteling.

Beheer van cryptografische sleutels

Bij Atlassian Cloud wordt gebruikgemaakt van de AWS Key Management Service (KMS) voor het beheer van cryptografische sleutels die worden gebruikt voor gegevensversleuteling en -ontsleuteling. Deze KMS-sleutels worden standaard ondersteund door belangrijk materiaal dat is beveiligd in hardwarebeveiligingsmodules (HSM's) die zijn gevalideerd door het NIST Cryptographic Module Validation Program. De secure-by-design-aanpak van AWS KMS met FIPS-gevalideerde HSM's maakt diepgaande verdediging mogelijk op het gebied van sleutelbeheer. Deze voorkomt dat zowel AWS- als Atlassian-medewerkers sleutelmateriaal in leesbare tekst kunnen ophalen in KMS of de HSM's.

Envelopversleuteling wordt toegepast op gegevens in-transit en op gegevens at-rest. Voor elke service worden gegevenssleutels aangemaakt. Alleen de bevoegde services mogen deze versleutelen of ontsleutelen op een manier met impliciete weigering. De gegevenssleutels worden vervolgens ter bescherming omhuld (oftewel versleuteld door de bijbehorende KMS CMK-resources).

Versleuteling op volume- of schijfniveau wordt indien nodig geïmplementeerd, met name voor resources zoals databases en objectopslagruimtes die rechtstreeks worden beheerd via door AWS beheerde services. De cryptografische sleutels die voor deze versleuteling worden gebruikt, worden geleverd en beveiligd door dezelfde HSM-bronnen.

Zowel de KMS-sleutels als de gegevenssleutels worden periodiek verwisseld om de kans op een aanval tot een minimum te beperken. Wanneer een KMS-sleutel een nieuwe versie krijgt, kunnen de bestaande gegevenssleutels die zijn versleuteld met de oude of vorige versies van de KMS-sleutels alleen worden ontsleuteld met de oude KMS-sleutels. Ondertussen worden alle nieuwe gegevenssleutels die na de wisseling van de KMS-sleutel worden aangemaakt, versleuteld en ontsleuteld met de nieuwe, actieve versie van de KMS-sleutel. Het beheer van de wisseling van gegevenssleutels wordt bepaald door gebruikslimieten, die kunnen worden gespecificeerd in termen van maximale bewerkingen of maximale time-to-live (TTL). Een gegevenssleutel kan bijvoorbeeld worden gewisseld na vijf miljoen bewerkingen of na 24 uur, afhankelijk van wat er eerder gebeurt. KMS'en voor meerdere regio's en beveiligde sleutelcaches worden geïmplementeerd om een hoge beschikbaarheid en een gewenst prestatieniveau te bereiken.

Lees dit blog voor aanvullende informatie.

Customer-managed keys (CMK)

To give you greater control over the encryption of your Atlassian app data, we are gradually rolling out Customer-managed keys (CMK), our most advanced encryption offering, to eligible customers. CMK is an encryption key model that allows you to create and manage cryptographic keys in your own AWS KMS account, so that you can encrypt and decrypt app data at rest in the Atlassian cloud. It provides additional visibility and control over encryption key management without introducing performance overhead or negatively impacting user experience. This is due to the efficient, secure caching mechanism employed by Atlassian systems. Learn more about CMK here.