Начало работы с Atlassian Guard

Настройте пробный период использования Atlassian Guard с помощью этого подробного пошагового руководства

Введение

В этом руководстве шаг за шагом описано, как настроить пробный период использования Atlassian Guard. Приведенные здесь действия соответствуют нашим рекомендациям в отношении методов работы. Обратите внимание на то, что описанные средства управления нужно внедрять с учетом требований конкретной организации.

Начало работы

Выполнив три следующих шага, вы повысите прозрачность работы в организации и сможете эффективно управлять доступом пользователей, что позволит вам защитить бизнес.

О чем нужно знать перед началом работы

Доступ через Atlassian Guard реализован во всех продуктах Atlassian Cloud. Прежде чем подтвердить права на домен и создать организацию, проинформируйте об этом заинтересованные стороны, администраторов и команды, использующие Atlassian Cloud.

1. Подтвердите права на домен. Так вы докажете, что являетесь его владельцем, и сможете управлять аккаунтами. Подтвердите или создайте организацию по ссылке admin.atlassian.com.

2. Зарегистрируйте аккаунты. Оптимизируйте управление пользователями с помощью управляемых аккаунтов. Регистрация аккаунтов позволяет эффективнее управлять пользователями, а также автоматически применять и масштабировать настройки безопасности.

3. Начните 30-дневный пробный период, чтобы настроить функции Atlassian Guard.

Организация и подтверждение прав на домены

Что такое организация Atlassian?

Организация — это уровень управления, с помощью которого администраторы могут просматривать все аккаунты Atlassian с адресами электронной почты в домене компании и управлять ими. Это верхний уровень в облачной иерархии Atlassian, обеспечивающий централизованное управление пользователями и контентом. В организации перечислены все сайты и продукты Atlassian, что дает полную картину облака Atlassian в компании. Для доступа к организации перейдите по ссылке admin.atlassian.com.

Что такое подтверждение домена?

Подтверждение домена — это процедура, в результате которой администратор организации получает возможность централизованного управления всеми аккаунтами Atlassian, использующими домен компании. Администраторы, которые могут редактировать настройки DNS или HTTPS своего домена, могут подтвердить права на домен с помощью Atlassian Guard.

Как происходит подтверждение домена?

Предположим, что ваша компания называется Acme Inc. и владеет доменами acme.com и acme.co.uk.

После создания организации вы можете подтвердить свои права на эти домены на странице Directory (Каталог) > Domains (Домены) в представлении организации. Вы можете загрузить HTML-файл в корневую папку веб-сайта в своем домене или скопировать TXT-запись в свою систему доменных имен (DNS).

Выполнив одно из этих действий, нажмите Verify (Подтвердить). Пользователи продуктов Atlassian Cloud, в аккаунтах которых указаны адреса электронной почты, принадлежащие к этим доменам, например jack@acme.com или jill@acme.co.uk, теперь будут считаться частью вашей организации.

Вы должны понимать, что, подтвердив права на домен, вы можете начать управлять аккаунтами Atlassian для сайтов и продуктов, которыми вы до этого не управляли. Например, в компании могут быть другие команды и сотрудники, зарегистрировавшиеся для использования продуктов Atlassian Cloud, которые ранее не входили в вашу компетенцию. Прежде чем подтверждать права на домен, рекомендуем вам связаться с другими администраторами сайтов и командами внутри компании, которые используют облачные продукты Atlassian, и проинформировать их о предстоящих изменениях.

После того как администратор организации подтвердит права на домен, пользователи Atlassian, адреса электронной почты которых принадлежат данному домену, увидят в настройках профиля сообщение о том, что отныне их аккаунтами будет управлять организация.

Вы сможете перейти на страницу управляемых аккаунтов организации и отредактировать данные пользователей в отдельных аккаунтах. Если вы решите применить политики безопасности и оформить подписку на Atlassian Guard, на пользователей с управляемыми аккаунтами будут распространяться все заданные политики.

Единая система аутентификации SAML

Что такое SAML SSO?

Система единого входа (SSO) на базе SAML позволяет проходить аутентификацию в продуктах Atlassian Cloud через существующего поставщика учетных данных компании. Это значит, что пользователи могут получить доступ ко множеству инструментов на основе одних и тех же учетных данных, используя для этого более надежный метод аутентификации, чем вход по имени пользователя и паролю.

Для чего нужна система SAML SSO?

Система единого входа на основе SAML упрощает процедуру доступа сотрудников и клиентов к нужным инструментам и позволяет администраторам внедрять средства безопасности, основанные на идентификации, в любом масштабе, что существенно упрощает задачу обеспечения безопасности больших групп пользователей.

Порядок действий

Atlassian Guard интегрируется с поставщиком учетных данных вашей компании для обеспечения простой и эффективной процедуры аутентификации сотрудников и клиентов при доступе к продуктам Atlassian Cloud.

Автоматизированное управление пользователями SCIM

Что такое создание и удаление пользователей?

Функции создания и удаления пользователей позволяют настроить доступ к продуктам Atlassian Cloud путем определения набора правил во внешнем каталоге. Регистрация и удаление пользователей происходит автоматически при добавлении их во внешний каталог или удалении оттуда. Этот каталог пользователей обычно предоставляется поставщиком программного обеспечения как услуга и называется поставщиком учетных данных. Atlassian Guard позволяет клиентам интегрировать продукты Atlassian Cloud с поставщиком учетных данных.

Для чего нужно создание и удаление пользователей?

Управление пользователями сокращает объем ручной работы, связанной с предоставлением доступа к приложениям при поступлении сотрудника на работу в компанию или переходе в другую команду. Автоматическое удаление пользователей предотвращает доступ уволившихся сотрудников и тем самым снижает риск нарушения информационной безопасности. Кроме того, благодаря автоматическому удалению аккаунтов пользователей при уходе из компании или команды обеспечивается более строгий контроль расходов.

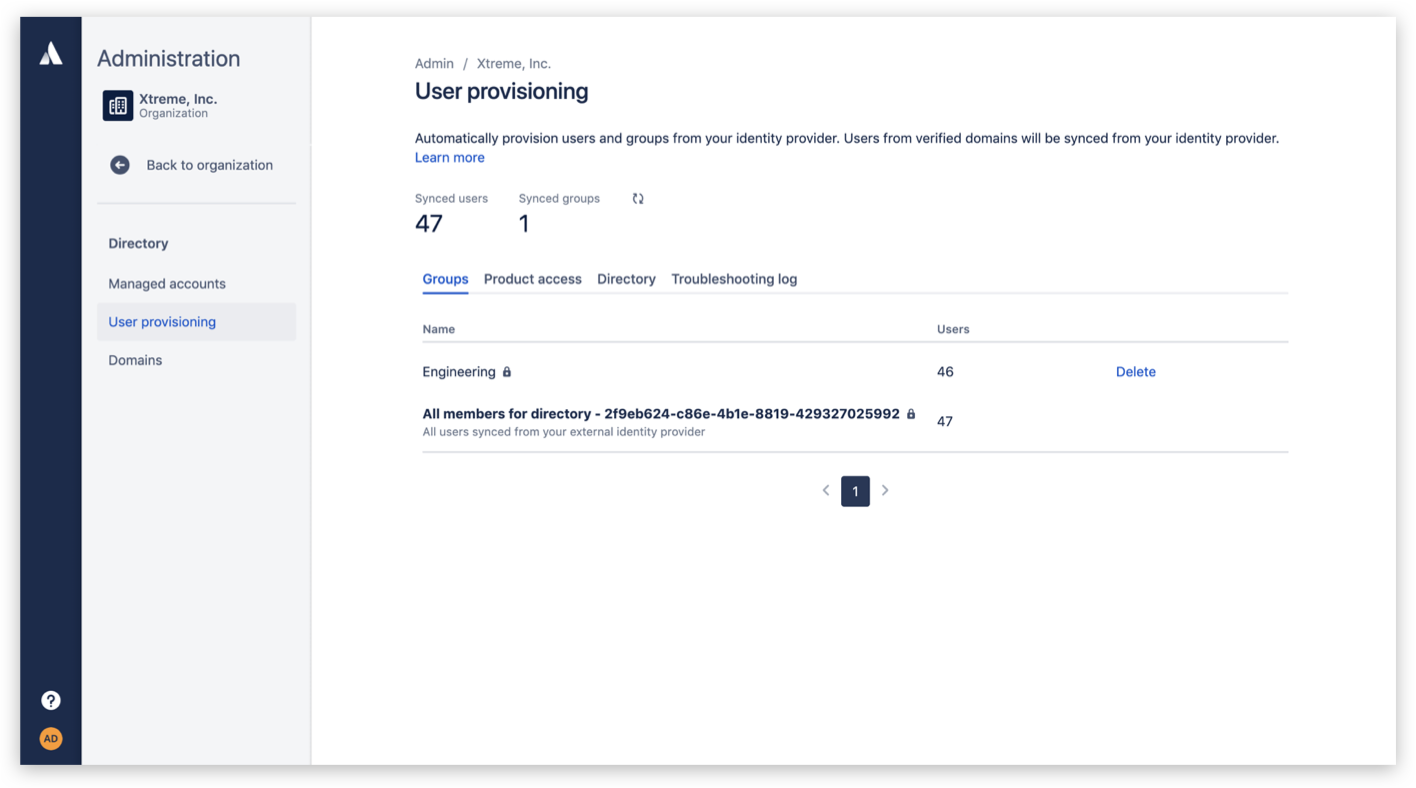

Порядок действий

Atlassian Guard интегрирует каталог пользователей с продуктами Atlassian Cloud и автоматически синхронизирует обновления в поставщике учетных данных с пользователями в вашей организации Atlassian.

При поступлении нового сотрудника, например в инженерную команду, администратор ИТ, как правило, должен предоставить ему доступ как минимум к 10 различным приложениям, которые инженеры обычно используют в своей работе. При наличии системы управления пользователями администратору достаточно будет включить сотрудника в инженерную команду, и ему автоматически станут доступны все необходимые приложения. При уходе инженера из компании администратору потребуется внести всего одно изменение в каталог пользователей, чтобы отозвать его права доступа.

При переходе сотрудника, например, из инженерной команды в команду по продукту ему может потребоваться доступ к другому набору инструментов. Чтобы лишить сотрудника прав доступа к инструментам, которые ему больше не понадобятся, и предоставить доступ к новым инструментам, администратору достаточно будет внести одно изменение в настройки групп в каталоге пользователей.

Определение нескольких политик аутентификации

Что такое политики аутентификации?

Администраторы могут устанавливать политики аутентификации для управляемых аккаунтов и применять настройки аутентификации к участникам.

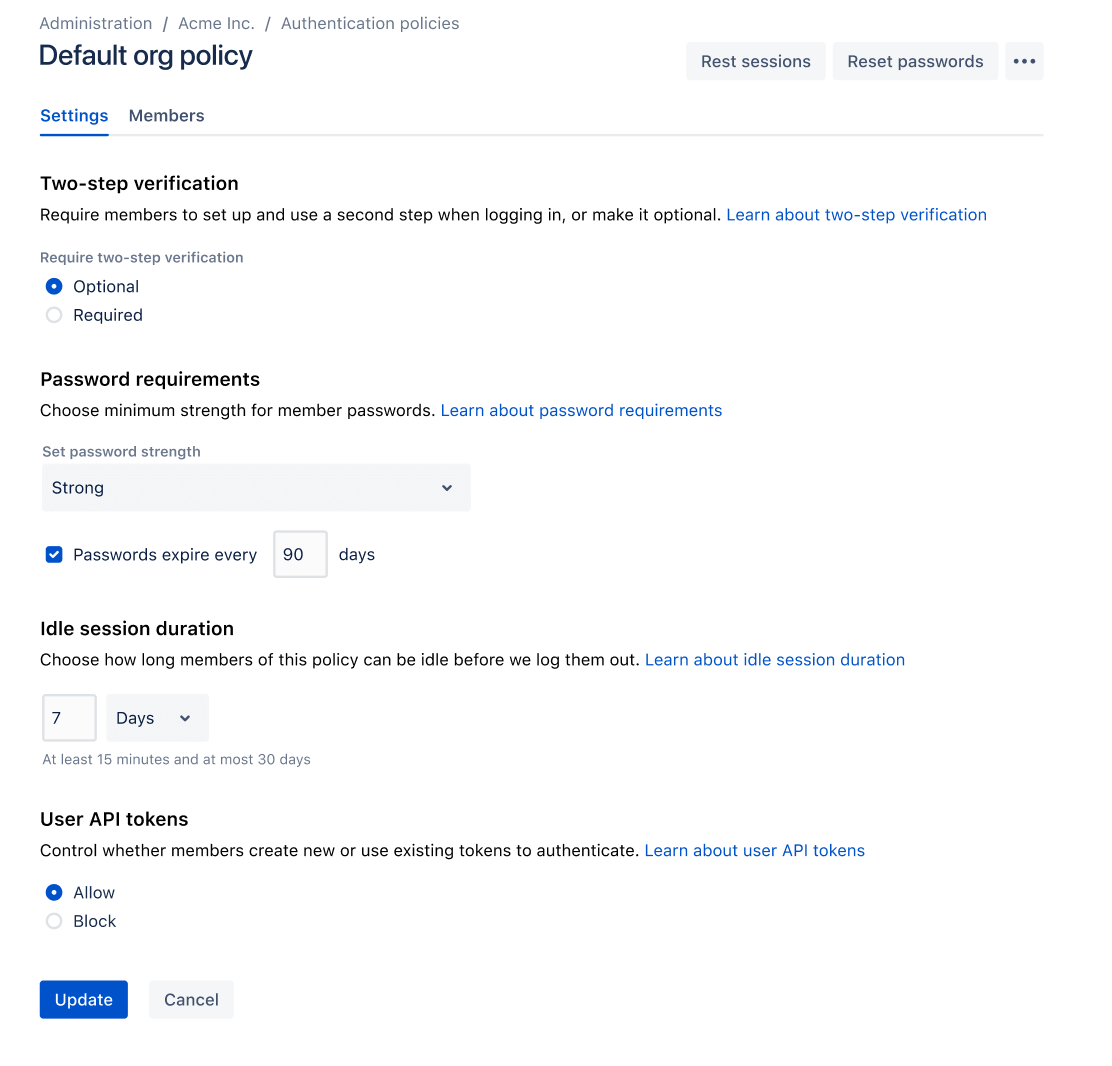

В политиках можно настроить следующие параметры аутентификации:

- Единая система аутентификации (SSO)

- Принудительная двухфакторная аутентификация (2SV)

- Политики паролей (надежность пароля, срок действия пароля)

- Продолжительность сеанса

Зачем нужны несколько политик аутентификации?

Для использования нескольких политик аутентификации в организации есть множество причин. Основными из них являются:

- назначение политик для определенных подмножеств пользователей;

- проверка функциональности настроек аутентификации.

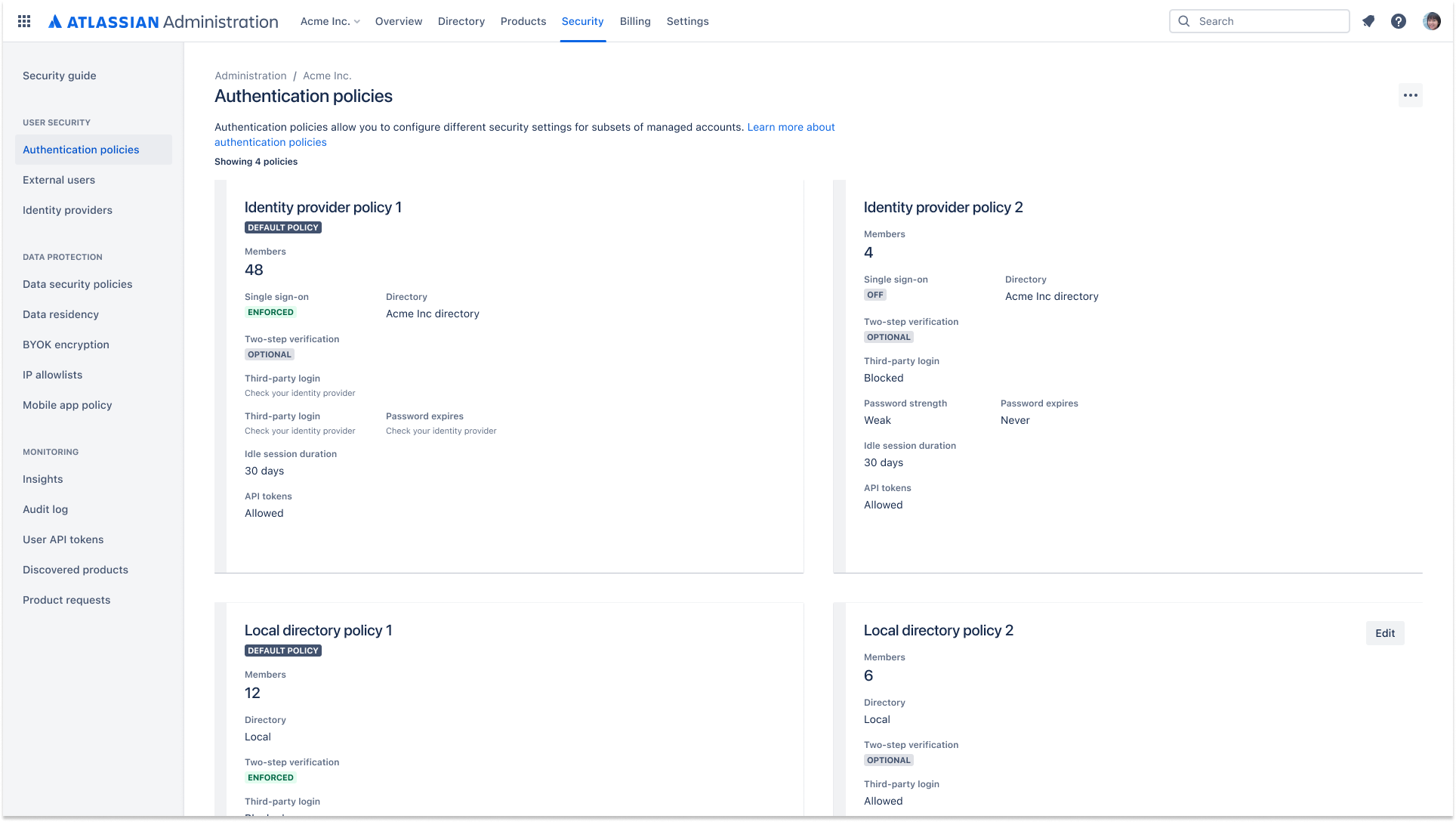

Порядок действий

Администраторы могут при желании определить несколько политик аутентификации и применить их к различным подмножествам пользователей в организации, чтобы обеспечить каждому набору пользователей соответствующий уровень безопасности.

Можно воспользоваться отдельной политикой аутентификации для тестирования конфигурации SAML, настроив систему единого входа для небольшой тестовой группы, прежде чем развертывать ее для всей организации.

Принудительная двухфакторная аутентификация

Что такое принудительная двухфакторная аутентификация?

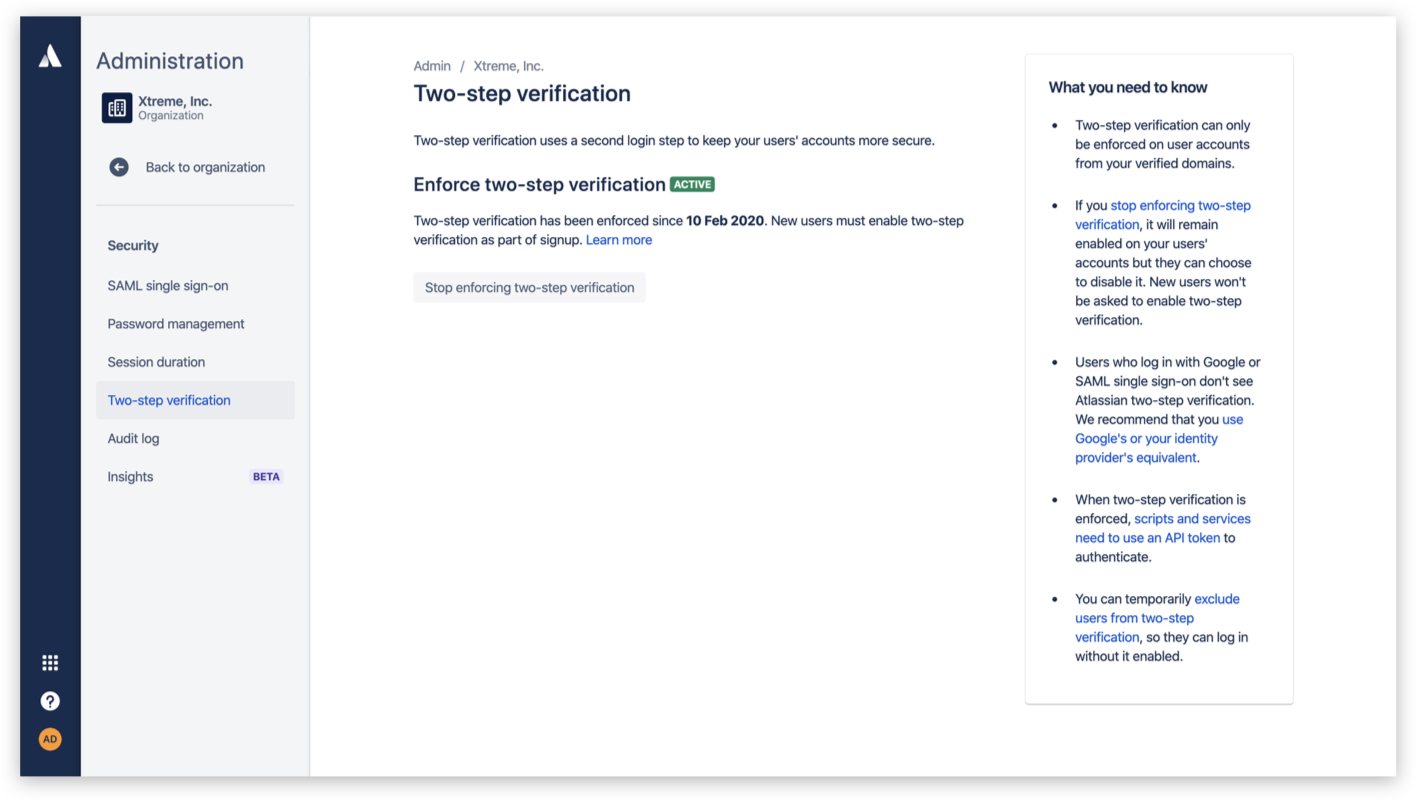

Принудительная двухфакторная аутентификация — это политика безопасности, которая требует, чтобы пользователи организации проходили двухфакторную аутентификацию для входа и получения доступа к облачным продуктам Atlassian.

Для чего нужна принудительная двухфакторная аутентификация?

Принудительная двухфакторная аутентификация защищает аккаунты в случае компрометации паролей и таким образом повышает безопасность данных, доступных для этих аккаунтов.

Порядок действий

Если на момент внедрения принудительной двухфакторной аутентификации пользователь уже имел аккаунт Atlassian, будет произведен выход из этого аккаунта, и при следующем входе пользователю будет предложено настроить второй метод аутентификации. Если пользователь создает аккаунт Atlassian впервые, в процессе регистрации ему будет предложено настроить второй метод аутентификации.

Управление токенами API

Что такое управление токенами API?

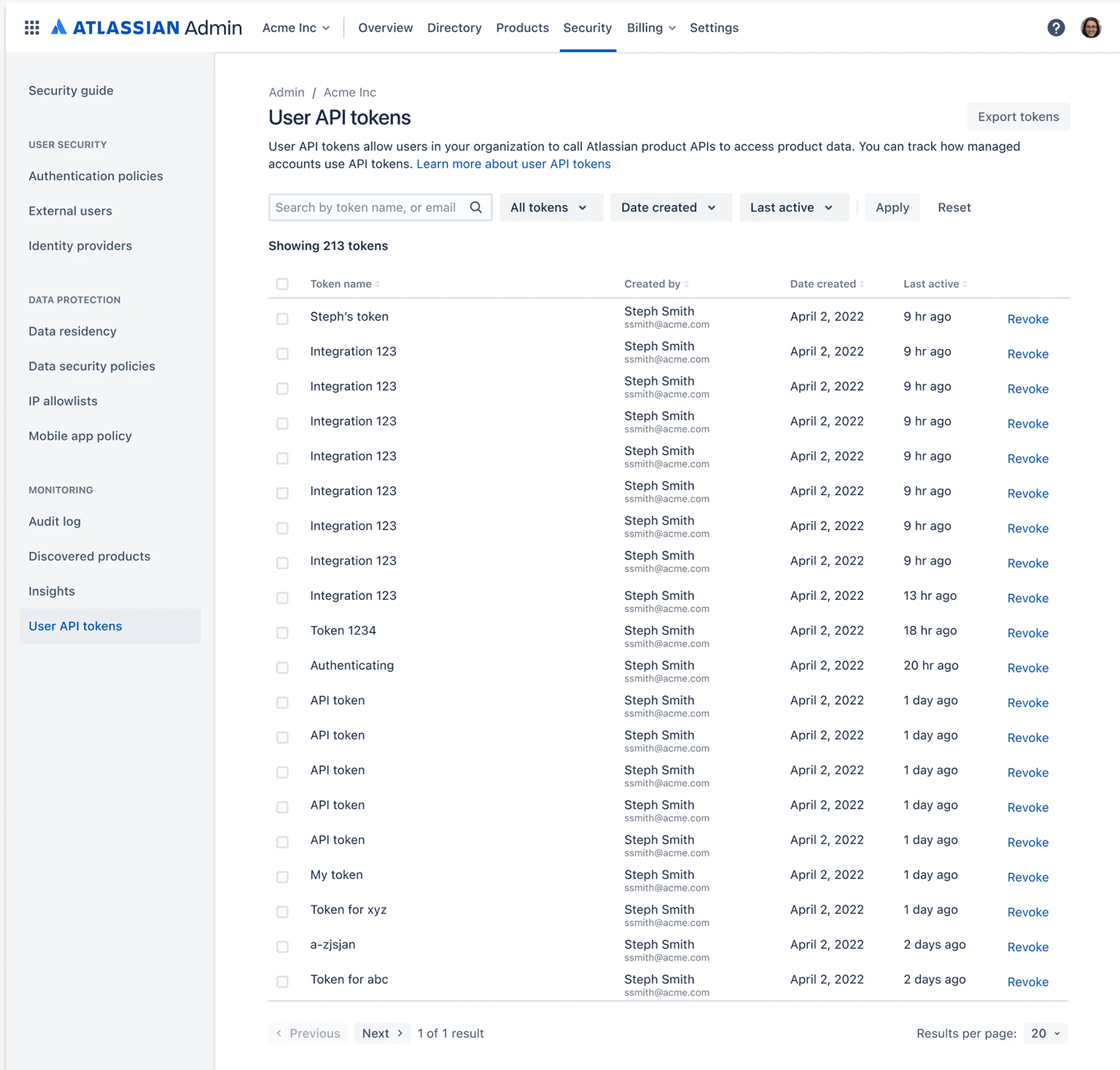

С помощью токенов API пользователь может пройти аутентификацию в облачных приложениях и извлечь данные из экземпляра посредством интерфейсов REST API. Средства управления токенами позволяют администраторам отслеживать применение токенов API управляемыми аккаунтами и внешними пользователями и аннулировать эти токены.

Для чего нужно управление токенами API?

Инструменты управления пользовательскими токенами API дают администраторам больше информации о жизненном цикле этих токенов, способствуя повышению безопасности организации. Они предлагают следующие возможности.

- Больше контроля над доступом пользователей к данным через токен API

- Более четкое представление о создании и отзыве токенов API пользователями, позволяющее выявлять и устранять угрозы безопасности, исходящие от злоумышленников

Узнайте, как пользователи могут создавать и применять токены API в решениях Atlassian

Порядок действий

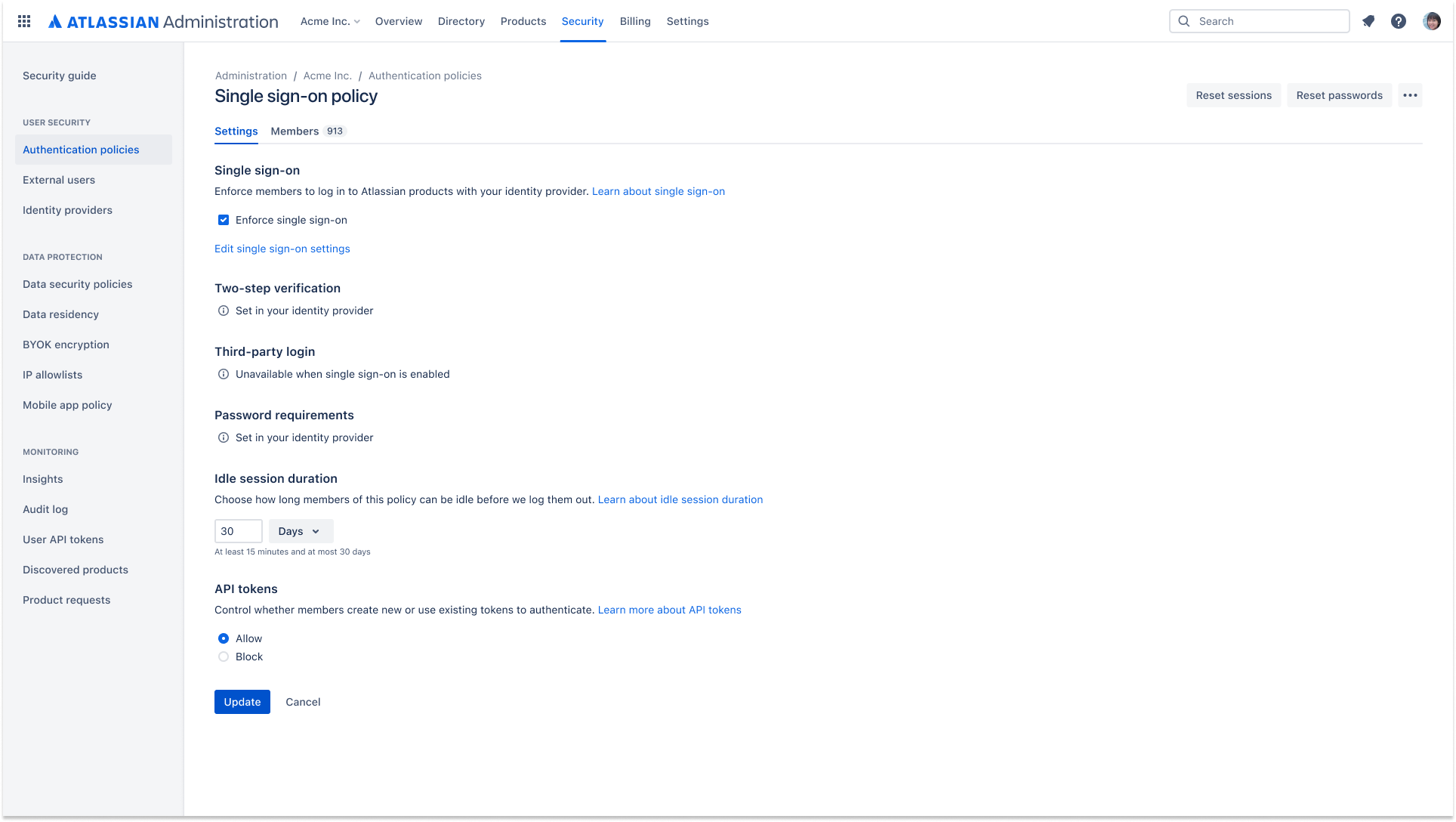

Администраторы могут разрешить либо запретить управляемым пользователям создавать новые токены API или использовать уже существующие. Это настраивается на странице Authentication policies (Политики аутентификации) в разделе API tokens (Токены API).

Администраторы также могут просматривать все активные пользовательские токены API, связанные с управляемыми аккаунтами в организации, на странице администрирования Atlassian. Оттуда удобно переходить к данным конкретной учетной записи пользователя в разделе Managed accounts (Управляемые аккаунты), если потребуется аннулировать доступ.

Настройка разрешения аутентификации с помощью токена API для пользователей

Просмотр всех активных пользовательских токенов API для управляемых аккаунтов

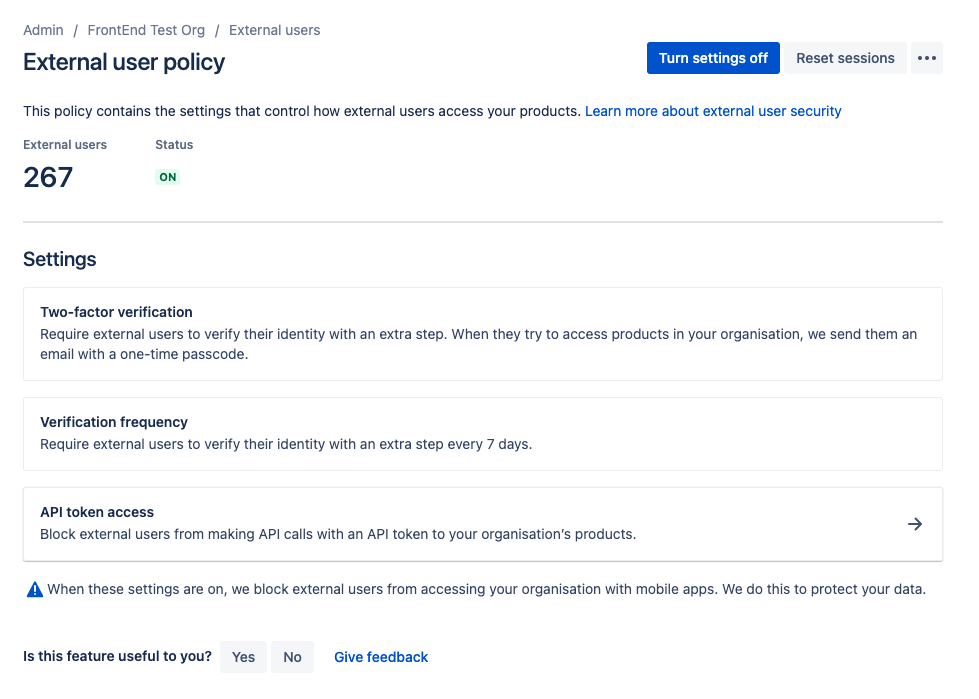

Разрешение или запрет доступа к токенам API для внешних пользователей

Управление мобильными приложениями (MAM)

Что такое политика мобильных приложений?

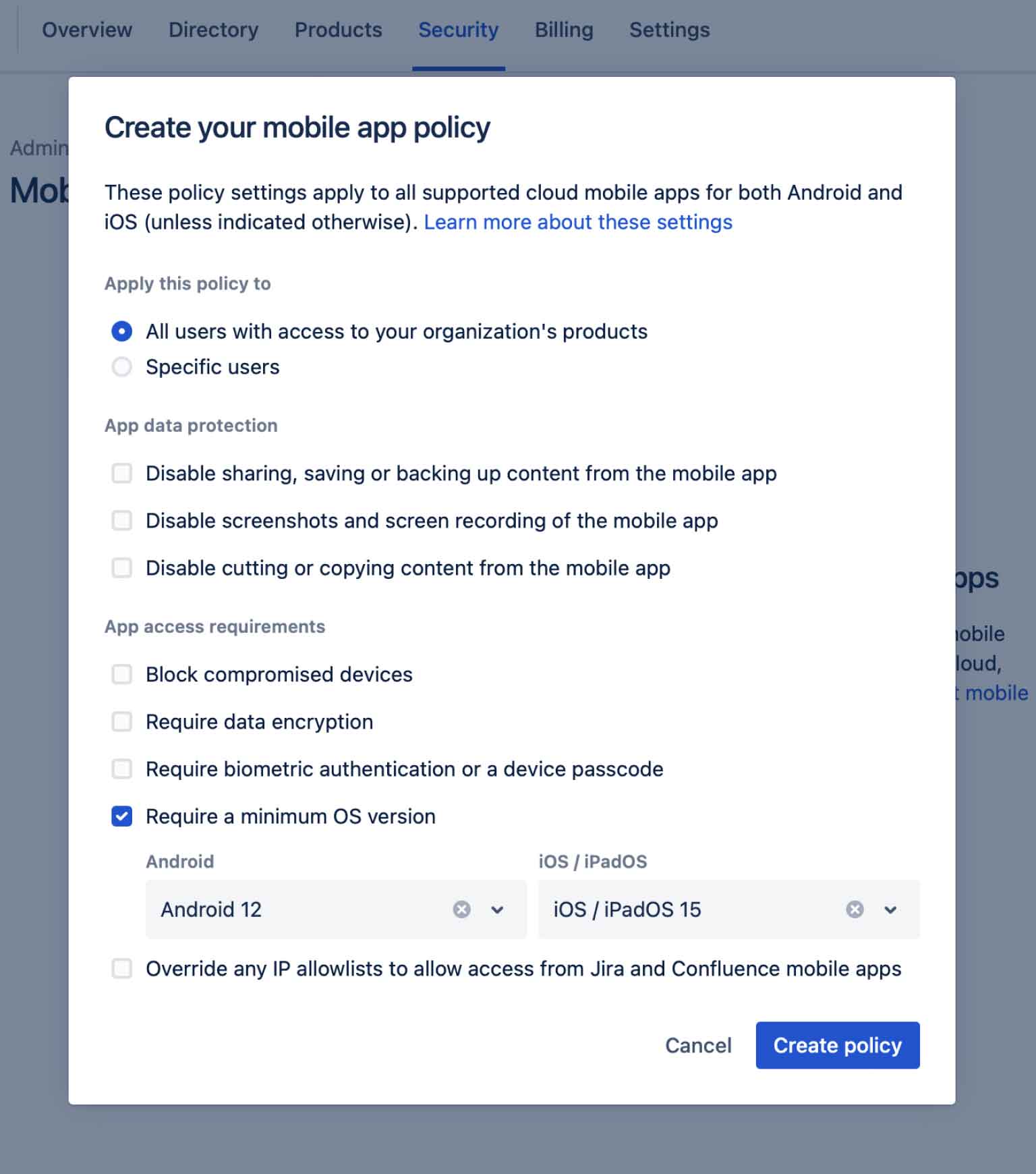

Повысьте гибкость организации с помощью системы управления мобильными приложениями (MAM). Эта система позволяет управлять безопасностью в тех случаях, когда пользователи входят в приложения Jira Cloud, Confluence Cloud и Opsgenie на своих мобильных устройствах (BYOD).

Зачем использовать политику мобильных приложений?

Внедрив политику мобильных приложений, организация может обеспечить совместную работу и заблаговременно настроить средства управления для защиты пользователей и данных. При наличии действующей политики устройства пользователей должны соответствовать вашим требованиям безопасности, чтобы получить доступ к мобильным приложениям, подключенным к организации.

Порядок действий

Политику MAM можно применять ко всем пользователям или к определенной подгруппе управляемых аккаунтов. Политика доступна как для управляемых, так и для внешних пользователей. Организация может создать дополнительный уровень защиты с помощью функций MAM, в том числе:

- отключать сохранение или резервное копирование контента, а также совместный доступ к нему;

- отключать снимки и запись экрана;

- отключать вырезание или копирование контента;

- запрещать доступ для скомпрометированных устройств;

- требовать шифрование данных, биометрическую аутентификацию или код-пароль устройства;

- требовать наличие минимальной версии операционной системы;

- переопределять списки разрешенных IP-адресов, чтобы разрешить доступ из мобильных приложений Jira и Confluence.

Автоматическое обнаружение продуктов

Что собой представляет автоматическое обнаружение продуктов?

Администраторы получают информацию о продуктах Atlassian Cloud, созданных управляемыми пользователями, а также данные о том, кто администрирует эти продукты и сколько пользователей к ним подключилось. Благодаря этому они составляют представление о теневых ИТ-ресурсах своей организации и могут управлять ими.

Зачем использовать автоматическое обнаружение продуктов?

В облачной среде пользователи могут без труда создавать новые продукты без ведома центральной команды администраторов и без одобрения с их стороны. Для администраторов это серьезная проблема. Вот лишь некоторые ее последствия:

- неполный контроль за расходами;

- операционные сложности;

- проблемы с безопасностью и обеспечением соответствия требованиям.

Автоматическое обнаружение продуктов позволяет администраторам организаций получить полное представление обо всех «теневых ИТ-ресурсах» — продуктах Atlassian Cloud, созданных пользователями в пределах их организации. Теневыми ИТ-ресурсами становится проще управлять, поскольку после обнаружения администраторы организации могут связаться с пользователями, которые администрируют эти продукты, и принять меры:

- смягчить последствия в сфере платежей и безопасности, удалив такие продукты;

- создать для удовлетворения потребностей пользователей продукт, одобренный ИТ-отделом;

- объединить все продукты и данные в рамках официального продукта, используемого в организации.

Порядок действий

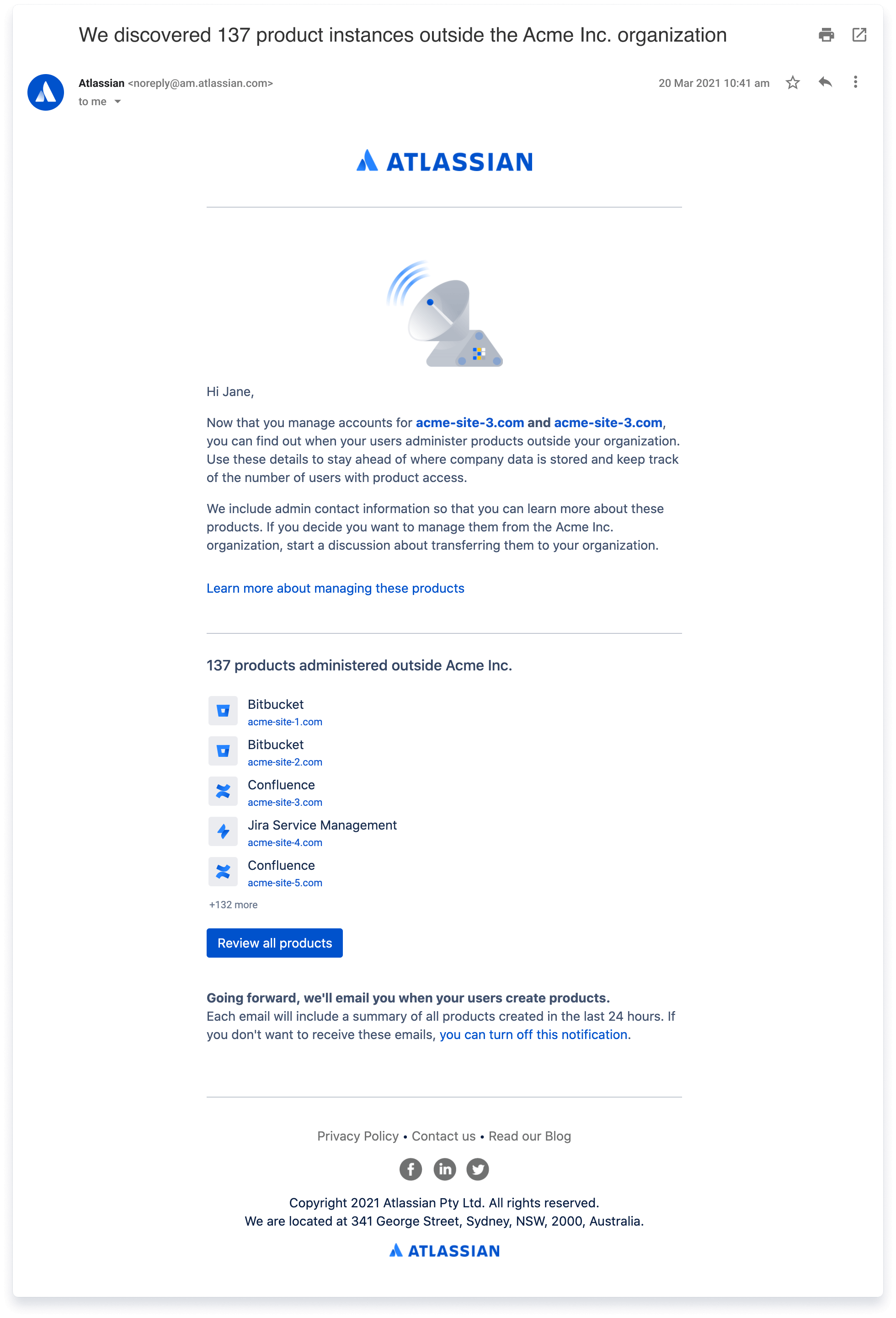

Вы своевременно получите от Atlassian электронное письмо с указанием количества теневых ИТ-продуктов, созданных управляемыми пользователями, и перечислением конкретных продуктов.

На странице admin.atlassian.com администраторы организации также могут просматривать дополнительную информацию, например кто владелец продукта, сколько пользователей его применяют и когда именно он был создан.

Чтобы приступить к решению проблемы, администратор организации может нажать знак многоточия «…» и связаться с владельцем продукта.

Журналы организации

Что такое журнал организации?

Аналитика по организации позволяет администраторам отслеживать внедрение продуктов Atlassian и оценивать состояние безопасности пользователей. Эта функция предоставляет набор аналитических данных по продуктам Jira и Confluence Cloud, которые связаны с конкретной организацией.

Для чего нужен журнал организации?

Предотвращение потери данных. Администраторы могут точно определить пользователей, которым предоставлен доступ к экземпляру продукта. Благодаря этому они могут принять меры, чтобы ограничить доступ пользователя, получить подробные отчеты о подозрительных действиях в случае потери данных (например, интеллектуальной собственности, конфиденциальных медицинских или финансовых данных) и незамедлительно ликвидировать последствия.

Мониторинг действий. В сценариях поиска и устранения неполадок или анализа первопричин сбоя администраторы могут сразу увидеть, какому пользователю и когда был предоставлен доступ. Таким образом можно установить причины проблемы, возникшей в тот или иной момент времени. Подобный анализ особенно актуален при обеспечении соответствия требованиям и проведении аудита.

Методы защиты совместной работы. В журнале можно узнать, действительно ли пользователь должен просматривать или редактировать конкретную страницу или проект (что позволяет ограничить его доступ), и определить, по какой причине пользователь больше не может получить доступ к нужному продукту (что позволяет восстановить такой доступ).

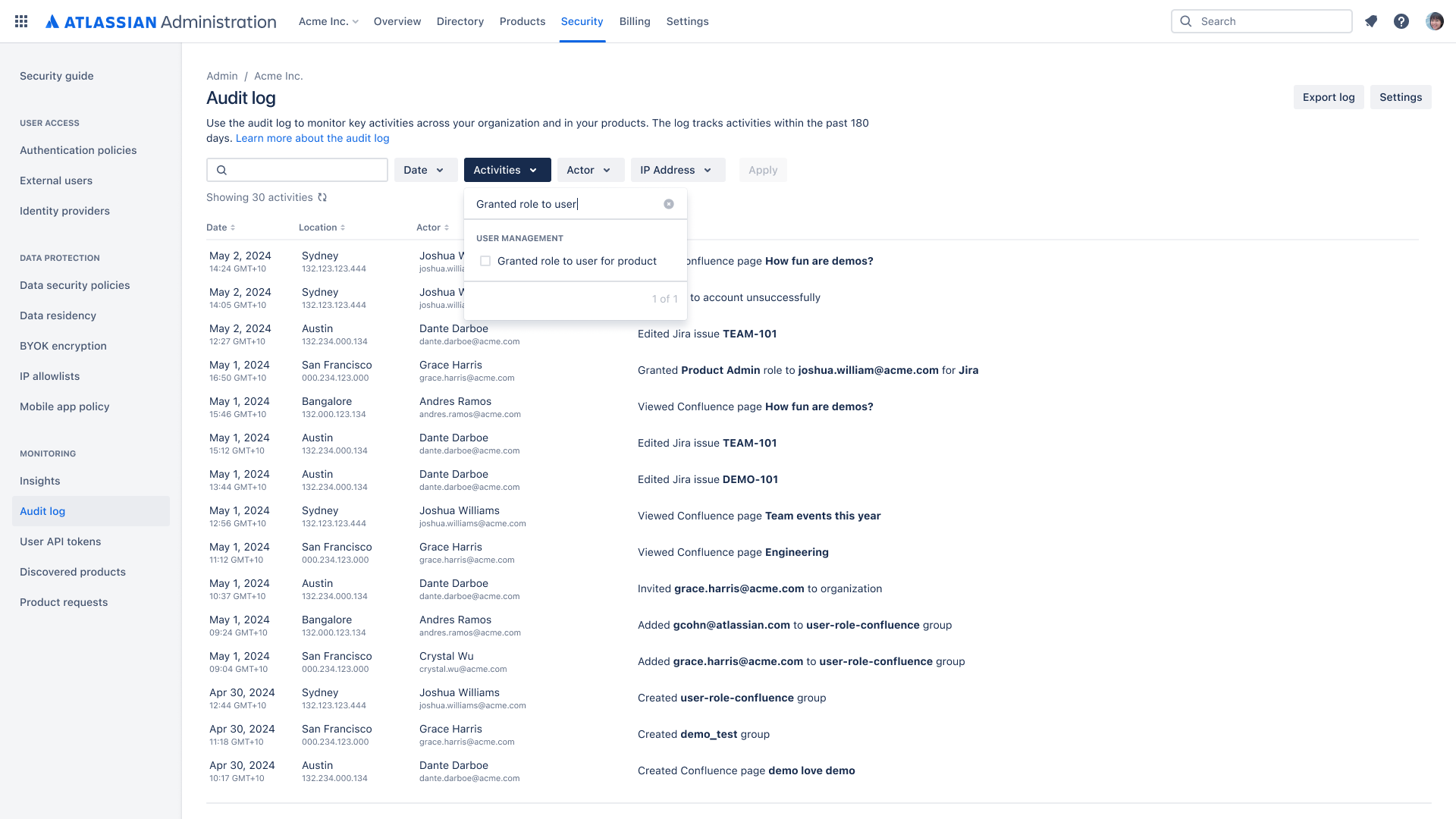

Порядок действий

На дашбоардах Atlassian Guard администраторы организации могут просматривать журнал и фильтровать его содержимое. Кроме того, действия за последние шесть месяцев можно экспортировать в CSV-файл.

Аналитика организации

Что такое аналитика в организации?

Аналитика по организации позволяет администраторам отслеживать внедрение продуктов Atlassian и оценивать состояние безопасности пользователей. Эта функция предоставляет набор аналитических данных по продуктам Jira и Confluence Cloud, которые связаны с конкретной организацией.

Для чего нужна аналитика организации?

Администраторы получают более наглядное представление об использовании продуктов Atlassian и, основываясь на этих данных, могут принимать более взвешенные решения в отношении более широкого внедрения или оптимизации окупаемости инвестиций в продукты. Кроме того, администраторы сразу видят состояние безопасности пользователей и могут предпринять упреждающие действия, касающиеся управления пользователями и их правами.

Порядок действий

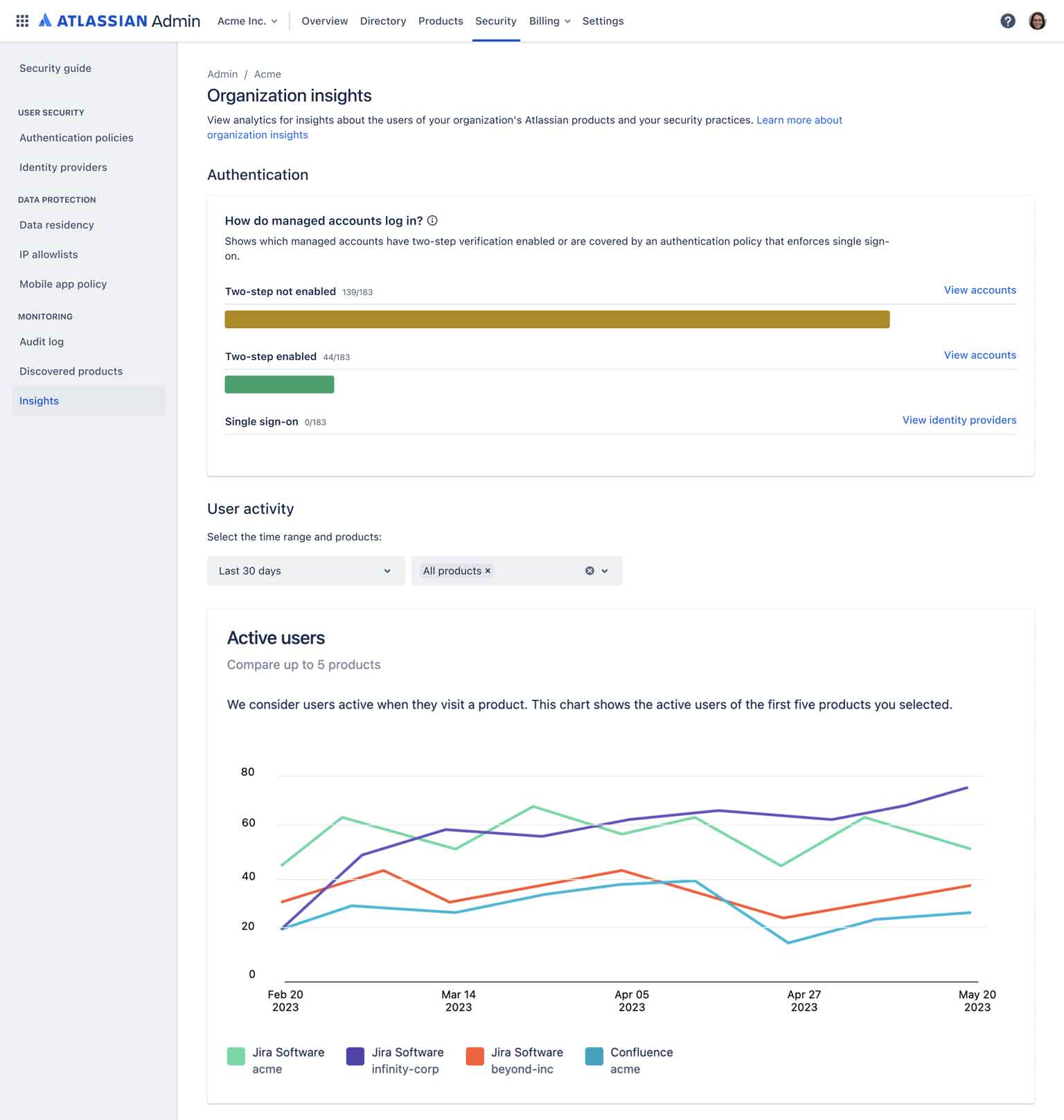

Администраторы могут получить доступ к аналитическим данным организации в разделе Security (Безопасность) центра администрирования организации. На этой странице администраторы могут выполнять следующие действия.

- Просматривать количество активных пользователей в день и в месяц для семейства продуктов Jira или Confluence Cloud, которые связаны с их организацией.

- Просматривать данные об использовании текущей лицензии, что позволяет лучше оценить использование продуктов Atlassian.

- Узнавать, какое количество управляемых пользователей защищено с помощью двухфакторной аутентификации или системы единого входа (SSO).

Мы продолжим добавлять дополнительные сведения, чтобы администраторы могли получить наглядное представление о состоянии безопасности и использовании продуктов на уровне организации.

Интеграция брокера CASB с McAfee MVISION Cloud

Что такое CASB?

Брокер безопасного доступа в облако (CASB) является сторонним программным средством, которое предоставляет расширенные функции по обеспечению безопасности в облаке путем интеграции с облачными продуктами, используемыми в организации. Программное средство CASB отслеживает и анализирует всю информацию, отправляемую и получаемую каждым облачным продуктом. Располагая этими сведениями, поставщики CASB могут улучшить видимость в облаке, защиту от угроз, меры реагирования на них, а также управление политиками и безопасность данных.

Зачем использовать CASB с Atlassian Guard?

Благодаря интеграции CASB-брокера McAfee MVISION Cloud и Atlassian Guard администраторам обеспечиваются:

- централизованная видимость контента и действий пользователей облачных служб, в том числе облачных продуктов Atlassian;

- расширенные возможности по защите важных данных в облаке Atlassian, где бы они ни находились;

- усиленная защита от угроз благодаря отслеживанию подозрительных действий.

При интеграции с Atlassian Guard, MCafee MVISION Cloud получает полную информацию о действиях на уровне организации Atlassian и анализирует их с помощью машинного обучения, чтобы точно распознавать угрозы.

Порядок действий

Централизуйте управление своими продуктами Atlassian Cloud с помощью Atlassian Guard, затем подключитесь к CASB-брокеру McAfee MVISION Cloud, чтобы обеспечить автоматический мониторинг безопасности и анализ действий в облаке на дашбоарде McAfee MVISION Cloud.

Что дальше?

Поздравляем! Вы успешно настроили Atlassian Guard для своей организации. Теперь вы на шаг ближе к эффективному предотвращению несанкционированного доступа и снижению рисков при работе с продуктами Atlassian Cloud. Не забудьте оформить подписку, чтобы продолжить пользоваться функциями Atlassian Guard после окончания пробного периода.

Как рассчитываются цены на Atlassian Guard?

Мы предлагаем гибкое ценообразование на основе количества уникальных пользователей. Это означает, что при выставлении счетов каждый сотрудник считается одним пользователем Atlassian Guard, независимо от количества продуктов, к которым у него есть доступ.

С нашей системой цен вы получите максимум выгоды от подписки Atlassian Guard по мере роста организации. Чем больше пользователей, тем ниже средняя цена за каждого из них.

В конце каждого платежного периода (раз в месяц или в год) начисляется плата по количеству уникальных пользователей, созданных для продукта, поддерживаемого Atlassian Guard (независимо от того, к скольким продуктам тот или иной пользователь имеет доступ).

Это означает, что при выставлении счета за Atlassian Guard пользователь, подключенный и к Confluence, и к Jira, учитывается как один пользователь.

Остались вопросы?

Наша команда ответит на любые вопросы о настройке Atlassian Guard и поделится многими другими сведениями

Перед началом работы

Atlassian Guard внедряется в масштабах организации и требует координации действий всех заинтересованных сторон, например других администраторов.

Прежде чем создавать организацию и подтверждать домен, убедитесь, что все другие команды, использующие облачные продукты Atlassian, знают о предстоящих изменениях.

Начало работы

1

Подтвердите или создайте свою организацию по ссылке admin.atlassian.com

2

Добавьте пользователей в организацию, подтвердив домены вашей компании.

3

Начните 30-дневный пробный период, чтобы настроить функции Atlassian Guard.

Подробнее о функциях

Функции можно включить в консоли администрирования, после того как вы подтвердите домены своей организации и начнете пробный период.

В следующих главах описывается, как каждая функция обеспечивает безопасность вашей организации.

Узнайте больше

Центр безопасности Atlassian

Узнайте о надежности, конфиденциальности и соблюдении стандартов в Atlassian

Сообщество Atlassian

В сообществе можно общаться, задавать вопросы и узнавать новое обо всем, что касается Atlassian Guard.

Ресурсы

Ознакомьтесь с дополнительными материалами о безопасности и масштабировании в облаке.