Aan de slag met Atlassian Guard

Gebruik deze gedetailleerde stapsgewijze handleiding om je proefperiode van Atlassian Guard in te stellen

Introductie

In deze installatiehandleiding doorlopen we de stappen voor het instellen van je Atlassian Guard-proefperiode. Deze handleiding bestaat uit stappen die onze aanbevelingen voor best practices volgen, maar sommige functies zijn mogelijk niet nodig voor de unieke vereisten van je organisatie.

Aan de slag

Met deze drie stappen krijg je inzicht in je organisatie en kun je de toegang voor gebruikers effectief beheren.

Belangrijk voordat je begint

Atlassian Guard is geïmplementeerd in alle Atlassian Cloud-producten. Voordat je je domein verifieert en een organisatie opricht, moet je ervoor zorgen dat belanghebbenden, beheerders en teams die Atlassian-cloudproducten gebruiken op de hoogte zijn.

1. Bevestig of verifieer je domein: Als je je domein(en) verifieert, bewijs je dat je de eigenaar bent en krijg je controle over je accounts. Ga naar admin.atlassian.com om je organisatie te bevestigen of creëren.

2. Claim je accounts: Stroomlijn je gebruikersbeheer met beheerde accounts. Door accounts te claimen, kun je gebruikers efficiënter beheren en beveiligingsinstellingen automatisch en op schaal toepassen.

3. Begin aan je proefperiode van 30 dagen om Atlassian Guard-functies in te stellen.

Verificatie van de organisatie en het domein

Wat is een Atlassian-organisatie?

Een organisatie is een managementlaag die beheerders in staat stelt om beheer te bekijken en uit te voeren voor alle Atlassian-accounts met een e-mailadres van het bedrijf. Het staat bovenaan de Atlassian Cloud-hiërarchie van een bedrijf en wordt gebruikt om alle gebruikers en content centraal te beheren. Alle sites en producten van Atlassian worden genoemd in de organisatie, waardoor er een volledig beeld ontstaat van het Atlassian-cloudlandschap. Je hebt toegang tot je organisatie via admin.atlassian.com.

Wat is domeinverificatie?

Domeinverificatie is het proces waarmee een organisatiebeheerder alle Atlassian-accounts die gebruikmaken van het domein van het bedrijf centraal kan gaan beheren. Beheerders die de DNS- of HTTPS-instellingen van hun domein kunnen wijzigen, kunnen het domein van hun bedrijf verifiëren met Atlassian Guard.

Hoe werkt domeinverificatie?

Stel je voor dat je bedrijf Acme Inc. heet en eigenaar is van de domeinen 'acme.com' en 'acme.co.uk'.

Zodra je een organisatie hebt opgezet, kun je bevestigen dat je eigenaar bent van die domeinen via de pagina Directory > Domeinen in de organisatieweergave. Je kunt een HTML-bestand uploaden naar de website van je domein of je kunt een TXT-rapportage kopiëren naar je Domain Name System (DNS).

Zodra je een van deze stappen hebt uitgevoerd, klik je op Controleren. Atlassian Cloud-gebruikers die hun accounts hebben ingesteld met e-mails van die domeinen, zoals 'jip@acme.com' en 'janneke@acme.nl', worden nu beheerd als onderdeel van je organisatie.

Vergeet niet dat je, zodra je je domein verifieert, Atlassian-accounts kunt beheren voor sites en producten die je nu niet beheert. Mogelijk zijn er bijvoorbeeld andere teams of werknemers binnen het bedrijf die zich hebben aangemeld voor Atlassian-coudproducten en die voorheen niet onder jouw beheer vielen. Wij raden aan dat je eerst overlegt met andere sitebeheerders of teams die Atlassian-cloudproducten gebruiken binnen je bedrijf voordat je het domein bevestigt, zodat ze op de hoogte zijn van de veranderingen die gaan plaatsvinden.

Zodra een beheerder van een organisatie het domein verifieert, worden Atlassian-gebruikers met e-mailadressen van dat domein via een bericht in hun profielinstellingen op de hoogte gesteld dat hun account nu beheerd wordt door hun organisatie.

Je kunt naar de pagina voor beheerde accounts van je organisatie gaan en gebruikersinformatie van individuele accounts wijzigen. Als je beveiligingsbeleid wil implementeren en je aan wilt melden voor Atlassian Guard, zijn gebruikers met beheerde accounts onderhevig aan alle beleidsregels die je instelt.

Single sign-on met SAML

Wat is SAML SSO?

Eenmalige aanmelding (Single Sign On) via SAML stelt gebruikers in staat cloudproducten van Atlassian te verifiëren via de bestaande identiteitsprovider van je bedrijf. Dit betekent dat ze met één set inloggegevens toegang krijgen tot meerdere tools, maar wel een veiligere aanmeldmethode gebruiken dan alleen een gebruikersnaam en wachtwoord.

Waarom moet ik SAML SSO gebruiken?

SAML SSO maakt het voor werknemers gemakkelijker en eenvoudiger om toegang te krijgen tot de tools die ze gebruiken en helpt beheerders beveiligingsbeheer op grote schaal toe te passen, waardoor het veel eenvoudiger wordt om grote groepen gebruikers te beveiligen.

Hoe het werkt

Atlassian Guard wordt geïntegreerd met de identiteitsprovider van je bedrijf om werknemers een eenvoudig en consistent inlogproces voor Atlassian Cloud-producten te bieden.

SCIM geautomatiseerde gebruikersregistratie

Wat is gebruikersregistratie en -deregistratie?

Met gebruikersregistratie en -deregistratie wordt toegang tot Atlassian-cloudproducten bepaald aan de hand van regels die ingesteld zijn in je externe directory. Het onboarden en offboarden van gebruikers gebeurt automatisch wanneer gebruikers worden toegevoegd aan of worden verwijderd uit je externe directory. De gebruikersdirectory wordt over het algemeen geleverd als service door een softwareleverancier die identiteitsprovider wordt genoemd. Atlassian Guard stelt klanten in staat Atlassian-cloudproducten te integreren met een identiteitsprovider.

Waarom zou ik gebruikersregistratie en -deregistratie implementeren?

Gebruikersregistratie zorgt dat er minder handmatig werk gedaan hoeft te worden wanneer werknemers toegang krijgen tot een toepassing, bijvoorbeeld wanneer ze bij de organisatie komen werken of naar een nieuw team verplaatst worden. Bovendien vermindert deregistratie het risico dat informatie gelekt wordt door toegang in te trekken als mensen het bedrijf verlaten. Omdat deze gebruikersaccounts automatisch verwijderd worden wanneer mensen het bedrijf of een groep verlaten, worden de kosten bovendien strakker beheerd.

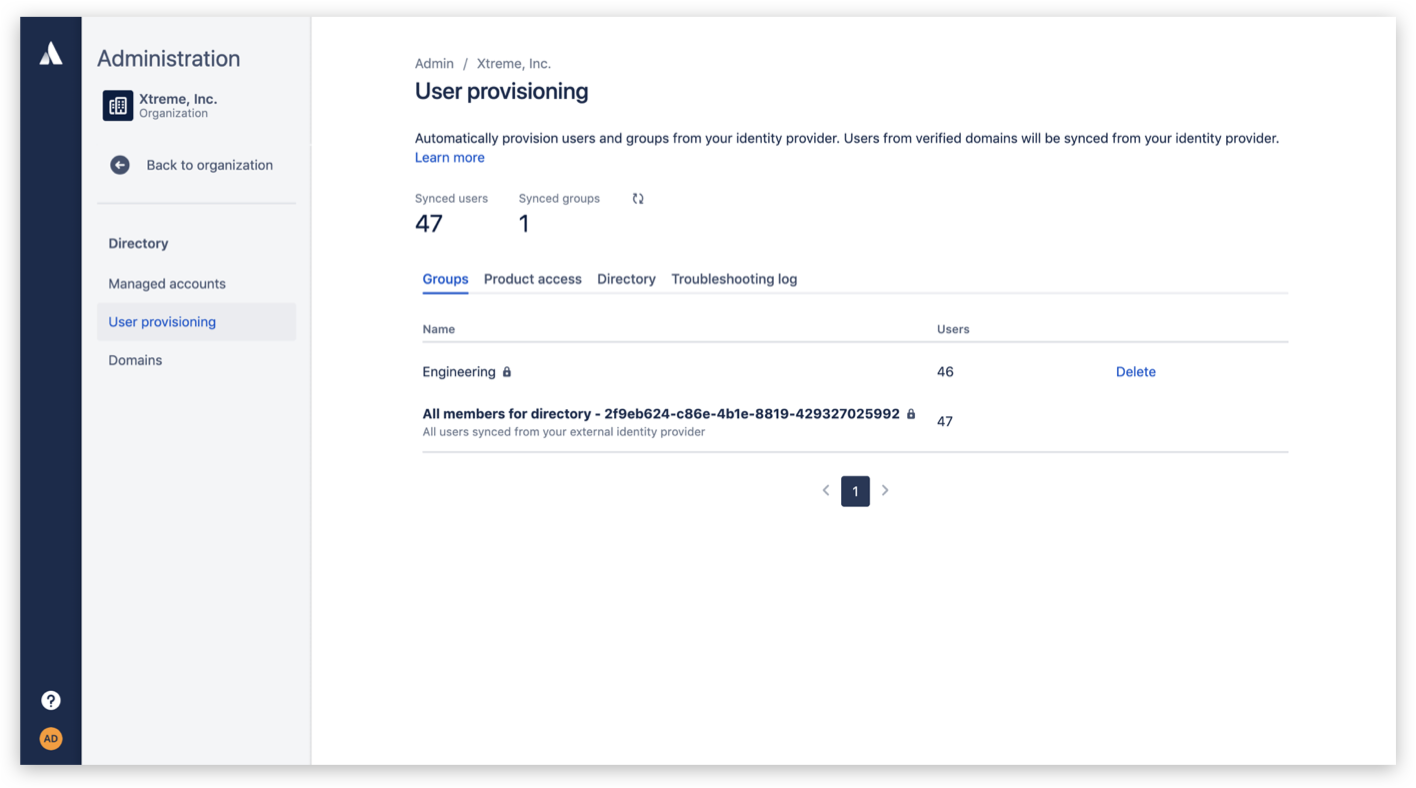

Hoe het werkt

Atlassian Guard integreert je gebruikersdirectory met je Atlassian-cloudproducten en synchroniseert automatisch de updates die je uitvoert in je identiteitsprovider met gebruikers in je Atlassian-organisatie.

Als een nieuwe werknemer bij het bedrijf komt, bijvoorbeeld in het ingenieursteam, moet de IT-beheerder deze gebruiker meestal toegang geven tot ten minste 10 verschillende apps die ingenieurs over het algemeen nodig hebben voor hun werk. Met gebruikersregistratie hoeft de beheerder de werknemer alleen maar toe te voegen aan de groep ingenieurs, dan wordt de gebruiker automatisch geregistreerd bij alle nodige apps. Als de ingenieur het bedrijf verlaat, hoeft de beheerder maar één wijziging te maken in de gebruikersdirectory om te toegang weer in te trekken.

Als een werknemer naar een ander team gaat, bijvoorbeeld van het team van ingenieurs naar het productteam, hebben ze een net andere set apps nodig. De beheerder hoeft dan maar één wijziging te maken in de groepsinstellingen in de gebruikersdirectory om toegang tot apps die de gebruiker niet meer nodig heeft in te trekken en toegang te verlenen tot andere apps.

Meerdere authenticatiebeleidsregels vaststellen

Wat zijn authenticatiebeleidsregels?

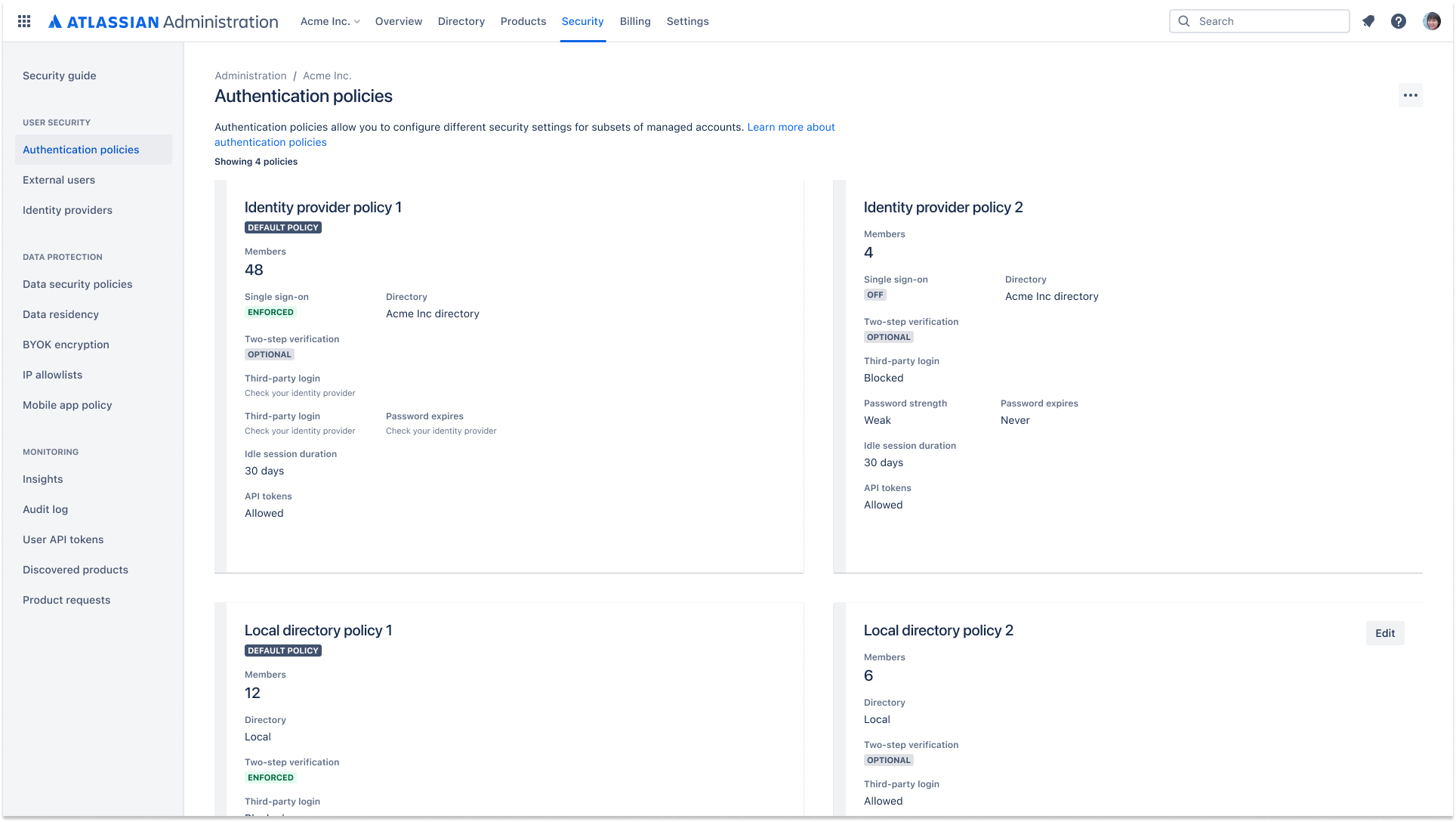

Beheerders kunnen authenticatiebeleidsregels instellen met beheerde accounts en de authenticatie-instellingen toepassen op leden.

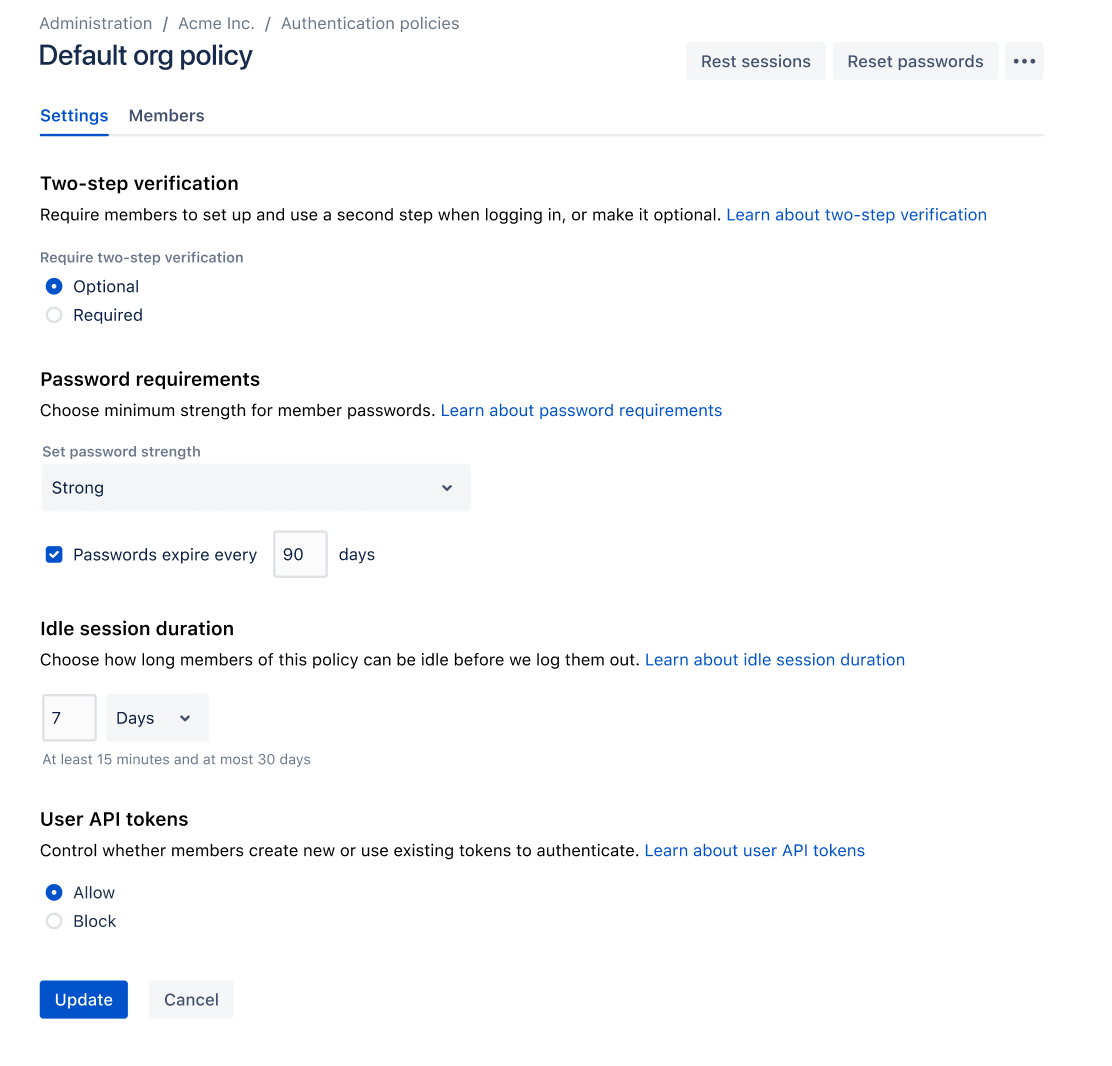

De authenticatie-instellingen die via beleidsregels geconfigureerd kunnen worden zijn:

- Eenmalige aanmelding

- Verplichte verificatie in twee stappen

- Wachtwoordbeleid (wachtwoordsterkte, verloopdatum voor wachtwoorden)

- Duur van de sessie

Waarom meerdere authenticatiebeleidsregels toepassen?

Er zijn veel redenen om meerdere authenticatiebeleidsregels te hebben binnen een organisatie, voornamelijk om:

- beleidsregels toe te kennen aan specifieke gebruikerssubsets

- werking authenticatie-instelling te testen

Hoe het werkt

Beheerders hebben de flexibiliteit om meerdere authenticatiebeleidsregels te definiëren en deze toe te passen op verschillende gebruikerssubsets in de organisatie. Zo wordt verzorgd dat elke set gebruikers het juiste beveiligingsniveau heeft.

Er kan een afzonderlijke authenticatiebeleidsregel worden ingesteld om een SAML-configuratie te testen door eenmalige aanmelding in te schakelen voor een kleine testgroep, voordat het beleid binnen de hele organisatie wordt uitgerold.

Verplichte verificatie in twee stappen

Wat is verplichte verificatie in twee stappen?

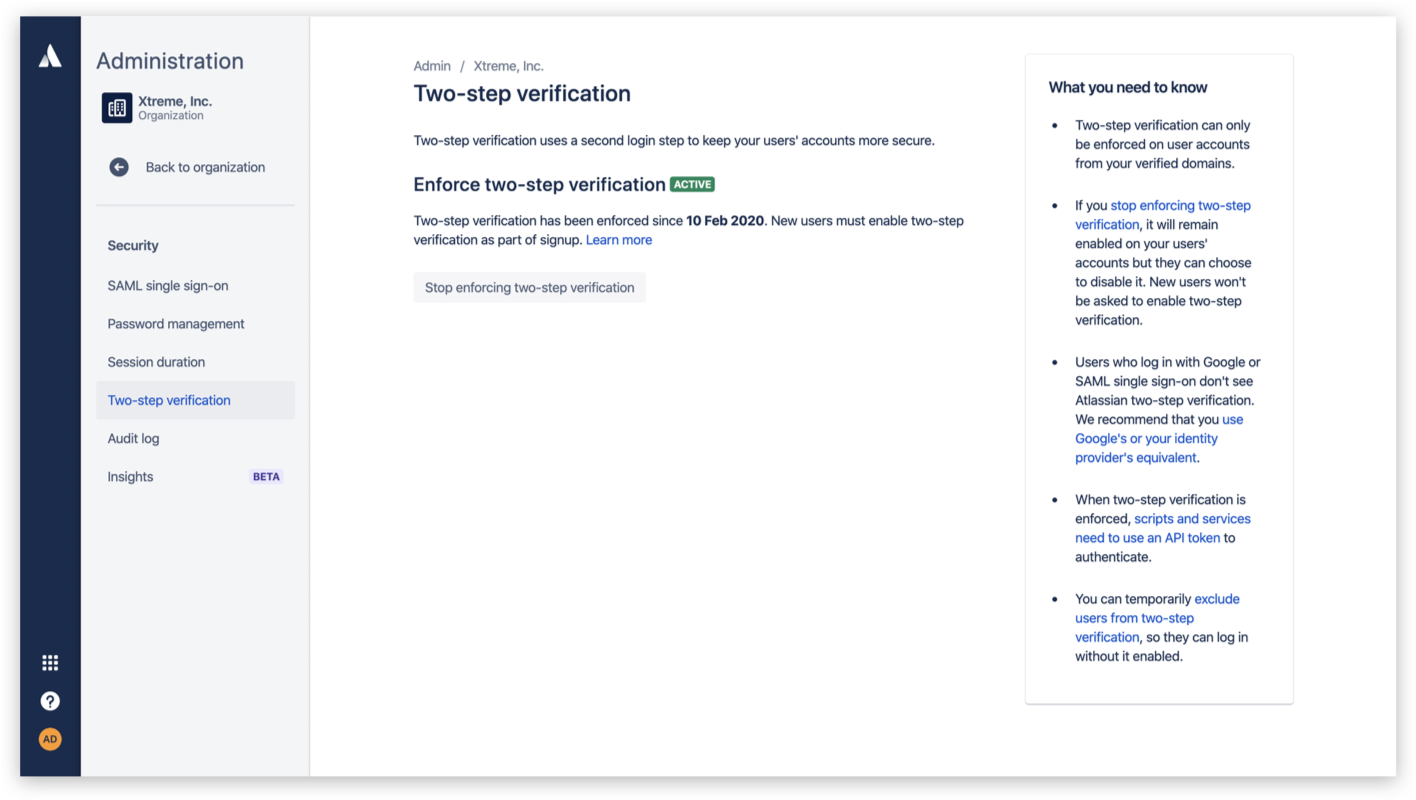

Verplichte verificatie in twee stappen is een beveiligingsbeleid waarbij gebruikers in een organisatie verificatie in twee stappen moeten inschakelen om in te kunnen loggen en toegang te krijgen tot hun Atlassian-cloudproducten.

Waarom zou ik verplichte verificatie in twee stappen gebruiken?

Verplichte verificatie in twee stappen zorgt dat accounts veilig blijven als het wachtwoord van het account niet veilig meer is, waardoor de informatie die toegankelijk is voor die accounts veiliger blijft.

Hoe het werkt

Als iemand al een bestaand Atlassian-account heeft wanneer verplichte verificatie in twee stappen wordt ingeschakeld, wordt hij uitgelogd en moet eerst een tweede verificatiemethode instellen voordat hij weer in kan loggen. Als iemand voor de eerste keer een Atlassian-account instelt, is deze persoon verplicht om een tweede verificatiemethode in te stellen als onderdeel van de registratieflow.

API token-tools

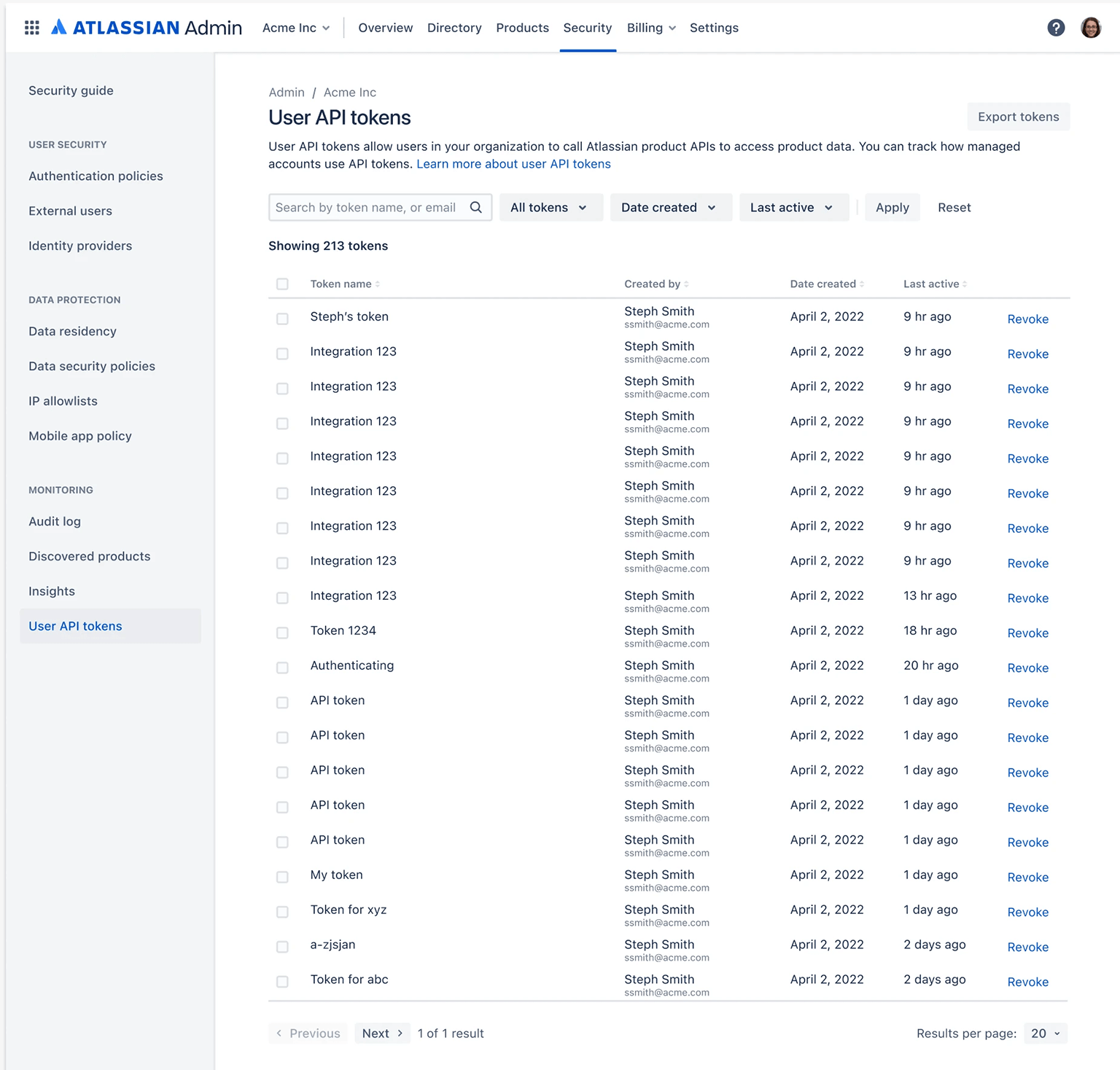

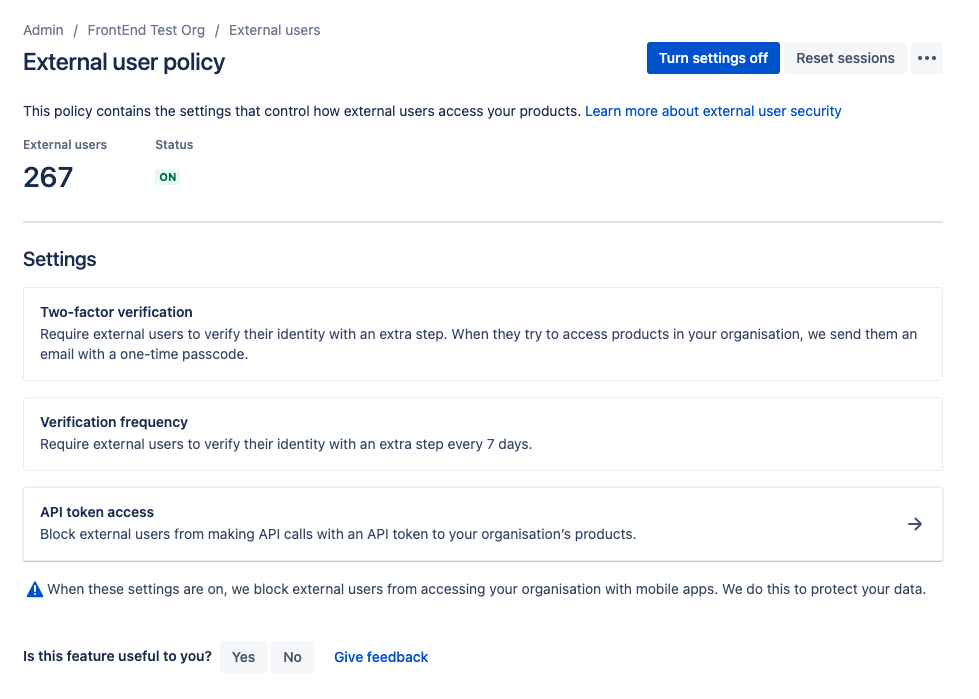

Wat zijn API-tokentools?

Met API-tokens kan een gebruiker zich authenticeren met cloud-apps om via REST-API's gegevens op te halen van de installatie. Met tokenbeheer kunnen beheerders het gebruik van API-tokens door beheerde en externe gebruikers bekijken en intrekken.

Waarom zou ik API-tokentools gebruiken?

Het beheer van de API-tokens van de gebruiker biedt beheerders meer inzicht in en controle over de levenscyclus van de API-token van de gebruiker, wat de beveiliging van hun organisatie verbetert. Dit omvat:

- Meer controle over welke gebruikers toegang hebben tot gegevens via een API-token

- Beter inzicht in welke gebruikers API-tokens aanmaken en intrekken, zodat ze veiligheidsbedreigingen door kwaadwillende personen kunnen identificeren en aanpakken

Ontdek hoe gebruikers een API-token kunnen aanmaken en gebruiken in Atlassian

Hoe het werkt

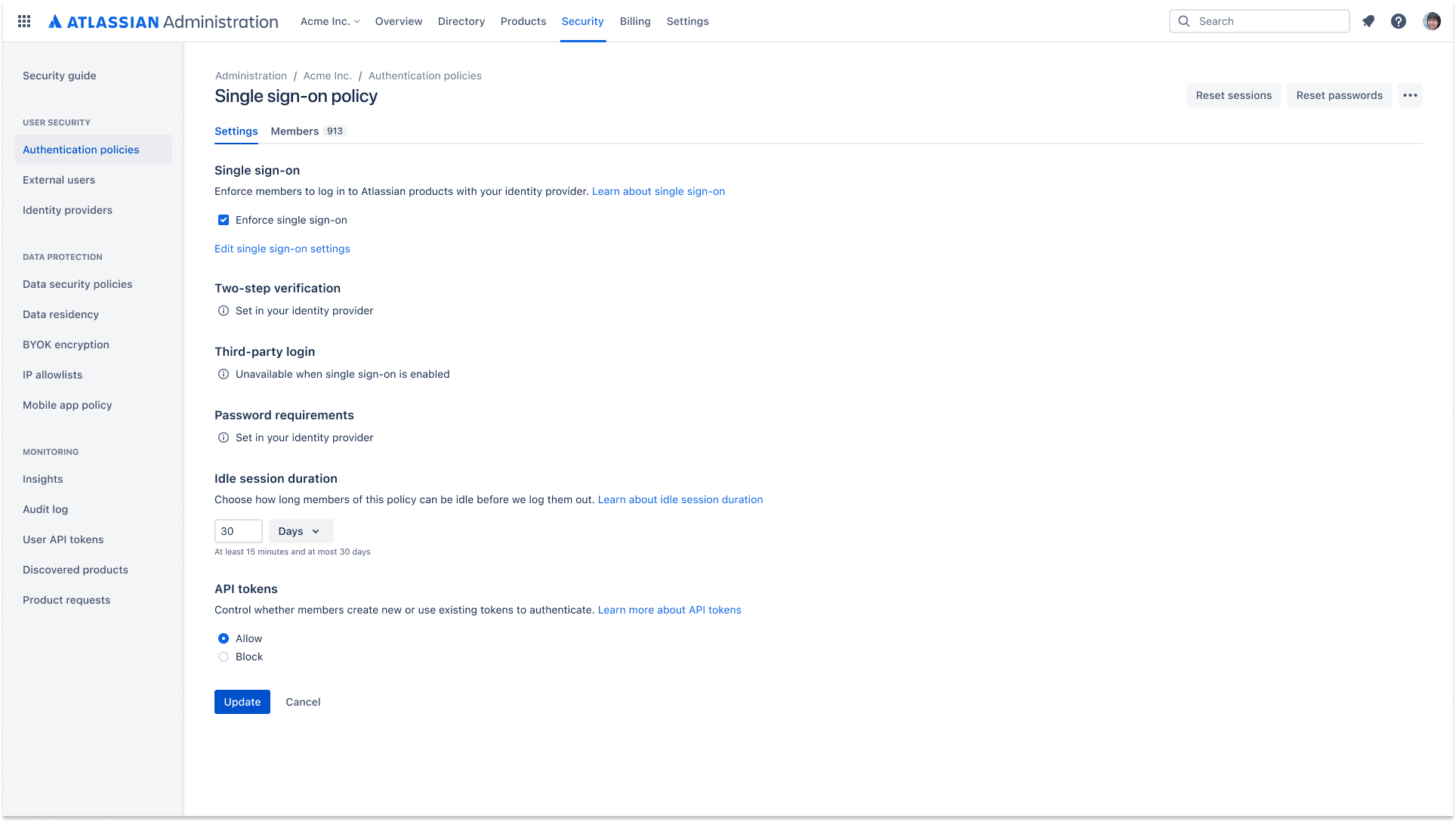

Beheerders kunnen bepalen of beheerde gebruikers nieuwe API-tokens voor gebruikers mogen aanmaken of bestaande tokens mogen gebruiken door naar de instelling voor API-tokens onder Authenticatiebeleid te gaan.

Beheerders kunnen ook alle actieve API-tokens voor gebruikers bekijken die gekoppeld zijn aan beheerde accounts binnen hun organisatie in Atlassian-beheer. Dit maakt het makkelijker voor hen om naar de accountgegevens van een specifieke gebruiker te navigeren in beheerde accounts als ze de toegang willen intrekken.

Bepaal of gebruikers zich kunnen authenticeren met een API-token voor gebruikers

Bekijk alle actieve API-tokens voor gebruikers voor beheerde accounts

Externe gebruikers de toegang tot API-tokens toestaan of blokkeren

Mobiel applicatiebeheer (MAM)

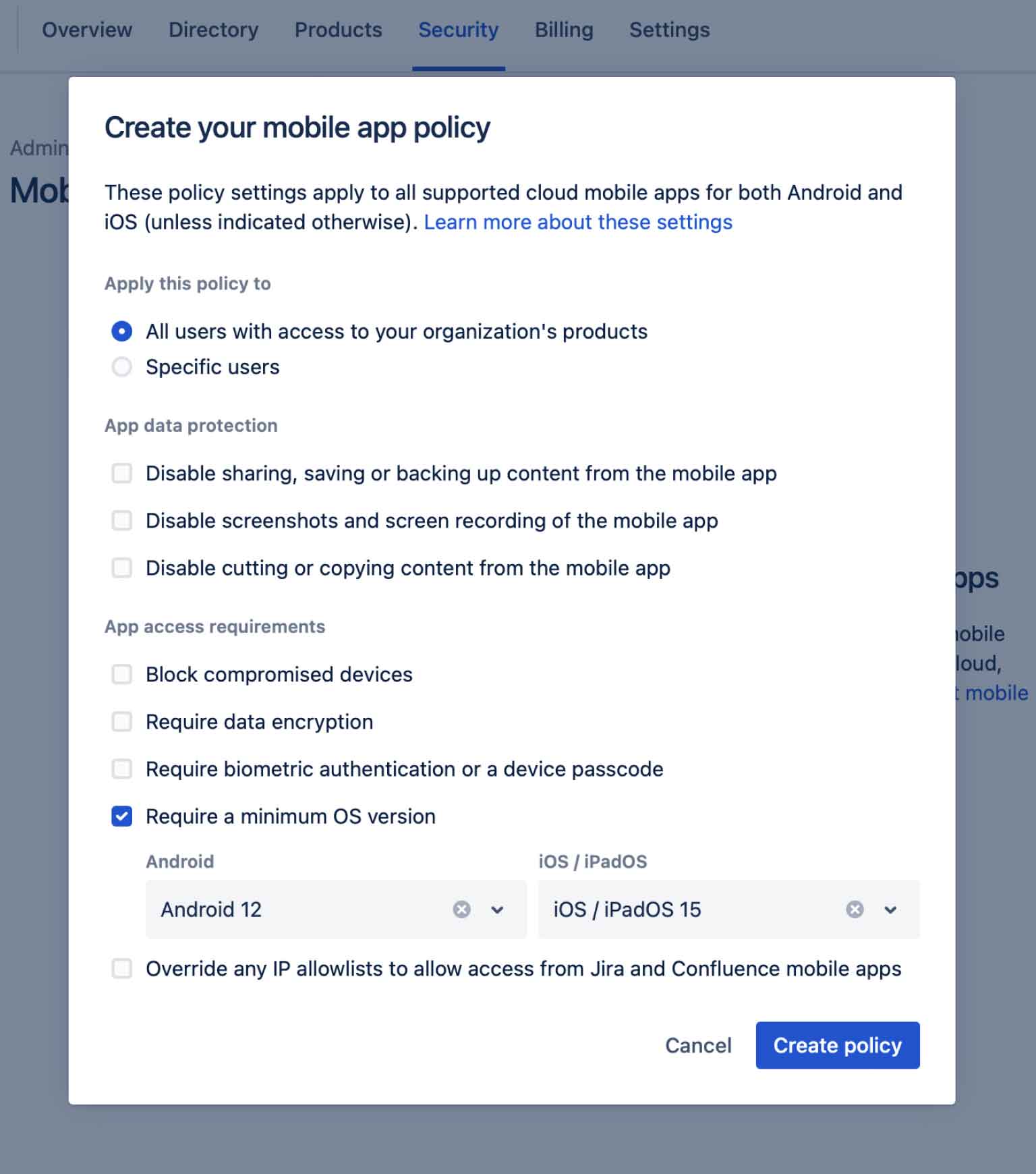

Wat is het beleid voor mobiele apps?

Maak meer flexibiliteit in je organisatie mogelijk met Mobile App Management (of MAM). Met MAM kun je beveiligingscontroles configureren voor bring-your-own-devices (BYOD) in de mobiele apps van Jira Cloud, Confluence Cloud en Opsgenie.

Waarom zou ik een beleid voor mobiele apps gebruiken?

Door een mobiele-appbeleid te implementeren, kan je organisatie samenwerken en tegelijkertijd proactief de nodige controles instellen om gebruikers en gegevens te beschermen. Wanneer je een mobiel beleid instelt, moeten de apparaten van je gebruikers voldoen aan je beveiligingseisen voordat ze toegang krijgen tot de mobiele apps die verbonden zijn met je organisatie.

Hoe het werkt

Een MAM-beleid kan toegepast worden op alle gebruikers of op een specifieke subset van beheerde gebruikers. MAM is beschikbaar voor zowel beheerde als externe gebruikers. Je organisatie kan een extra beschermingslaag bieden met MAM-functies, waaronder de volgende:

- Het uitschakelen van het delen, opslaan of back-ups maken van inhoud

- Het uitschakelen van schermafbeeldingen en -opnamen

- Het uitschakelen van het knippen of kopiëren van inhoud

- Het blokkeren van gecompromitteerde apparaten

- Het vereisen van gegevensversleuteling, biometrische authenticatie of een apparaatwachtwoord

- Het vereisen van een minimale versie van het besturingssysteem

- Het overschrijven van eventuele IP-allowlists om toegang toe te staan vanuit de mobiele apps van Jira en Confluence

Automatische productontdekking

Wat is automatische productontdekking?

Beheerders krijgen inzicht in schaduw-IT en kunnen dit binnen hun organisatie beheren door Atlassian-cloudproducten te ontdekken die door hun beheerde gebruikers zijn ontwikkeld, te zien wie de beheerder van deze producten is en hoeveel gebruikers zich bij deze producten hebben aangesloten.

Wat is het belang van automatische productontdekking?

Gebruikers kunnen eenvoudig nieuwe producten ontwikkelen in de cloud, ongeacht of het centrale beheerteam van de organisatie ervan op de hoogte is of goedkeuring heeft gegeven. Dit kan verontrustend zijn voor beheerders omdat het kan leiden tot:

- gebrek aan kostenbeheer

- operationele complexiteit

- zorgen over beveiliging en compliance

Automatische productontdekking geeft organisatiebeheerders de mogelijkheid om consistent inzicht te krijgen in door gebruikers ontwikkelde Atlassian-cloudproducten (schaduw-IT) binnen hun organisatie. Het maakt het ook eenvoudiger om deze schaduw-IT-producten te beheren, door organisatiebeheerders te koppelen aan de gebruikers die deze producten beheren. Door contact op te nemen met de eigenaren van de schaduw-IT kunnen organisatiebeheerders:

- zorgen over facturering en beveiliging wegnemen door de producten te verwijderen

- een door IT goedgekeurd product ontwikkelen dat voldoet aan de eisen van de gebruikers

- producten en gegevens consolideren in het officiële product van de organisatie

Hoe het werkt

Atlassian stuurt proactief een e-mail met informatie over het aantal schaduw-IT-producten dat door hun beheerde gebruikers is ontwikkeld en wat het exacte schaduw-IT-product is.

Op 'admin.atlassian.com' kunnen organisatiebeheerders ook aanvullende informatie bekijken, zoals de eigenaar van deze producten, hoeveel gebruikers er bij dat product zitten en de datum waarop het is aangemaakt.

Om met het herstel te beginnen, kunnen organisatiebeheerders op de verticale "..." klikken om contact op te nemen met de producteigenaar.

Organisatiebrede auditlogs

Wat is het auditlog van een organisatie?

Beheerders kunnen organisatie-inzichten gebruiken om de implementatie van Atlassian-producten bij te houden en de beveiligingsnaleving van hun gebruikers te beoordelen. Deze functie levert analyses voor Jira- en Confluence Cloud-producten die aan een organisatie gekoppeld zijn.

Waarom zou ik een auditlog voor mijn organisatie gebruiken?

Gegevensverlies voorkomen: doordat beheerders kunnen zien wie toegang heeft tot welke productinstallatie, kunnen ze actie ondernemen om toegang voor gebruikers in te trekken en een gedetailleerd verslag van verdachte activiteiten krijgen als er sprake is van gegevensverlies (bijv. intellectueel eigendom, gevoelige medische of financiële gegevens) en vervolgens onmiddellijk herstelmaatregelen nemen.

Activiteitscontrole: bij probleemoplossing of root cause analysis kunnen beheerders zien welke gebruiker wanneer toegang heeft gekregen, om de oorzaak te achterhalen van een probleem dat zich op een bepaald moment voordeed. Dit is vooral nuttig voor compliance- en auditdoeleinden.

Samenwerkingsbeheer: informatie van de auditlog beantwoordt vragen als "Mag deze gebruiker die pagina of dat project bekijken of bewerken?", zodat hij verwijderd kan worden, of "Waarom heeft deze gebruiker niet langer toegang tot een product waar hij wel toegang tot zou moeten hebben?", zodat de toegang hersteld kan worden.

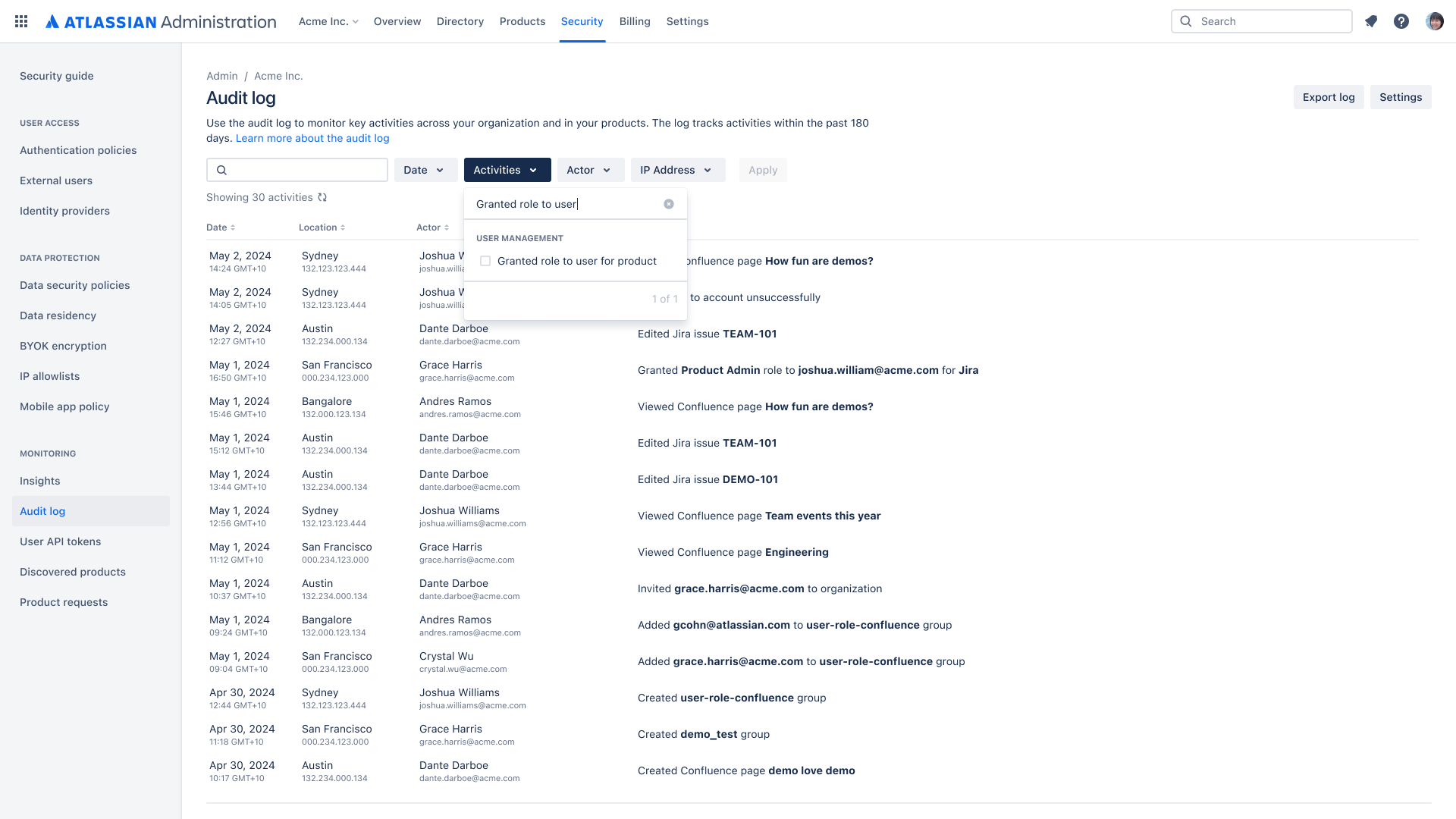

Hoe het werkt

Organisatiebeheerders kunnen op Atlassian Guard-dashboards het auditlog bekijken en filteren. Beheerders kunnen ook activiteiten van de afgelopen zes maanden downloaden om deze te exporteren naar een .CSV-bestand.

Organisatiebrede inzichten

Wat is een organisatie-inzicht?

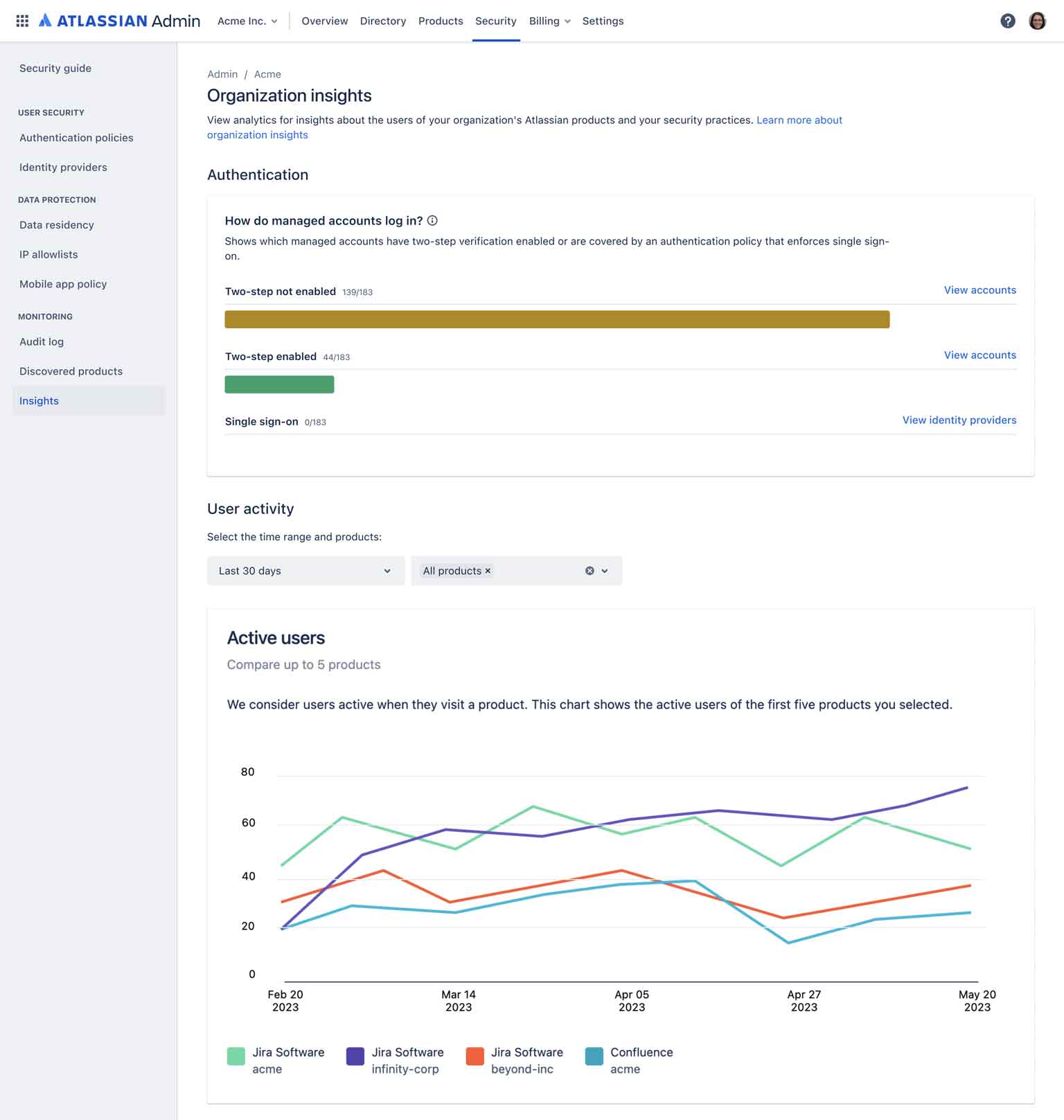

Beheerders kunnen organisatie-inzichten gebruiken om de implementatie van Atlassian-producten bij te houden en de beveiligingsnaleving van hun gebruikers te beoordelen. Deze functie levert analyses voor Jira- en Confluence Cloud-producten die aan een organisatie gekoppeld zijn.

Wat heb ik aan organisatie-inzichten?

Beheerders krijgen meer inzicht in het gebruik van hun Atlassian-producten en kunnen hun keuzes baseren op gegevens, bijvoorbeeld om invoering te versnellen of de ROI van hun producten te optimaliseren. Bovendien kunnen beheerders de beveiligingsimplementatie van hun gebruikers in één oogopslag zien, waardoor beheerders proactiever kunnen zijn in het toewijzen van gebruikers en rechten.

Hoe het werkt

Beheerders kunnen organisatie-inzichten zien via het gedeelte Beveiliging van de hub voor organisatiebeheer. Beheerders kunnen op deze pagina:

- dagelijks en maandelijks actieve gebruikers binnen Jira of Confluence-cloudproducten zien die aan hun organisaties zijn gekoppeld

- huidig gebruik van licenties bekijken om hun uitgaven aan Atlassian beter te begrijpen;

- zien hoeveel beheerde gebruikers verificatie in twee stappen of eenmalige aanmelding ingeschakeld hebben.

We zullen voortdurend meer inzichten toevoegen om beheerders inzicht te geven in beveiligingsnaleving- en gebruik op organisatieniveau.

CASB-integratie met McAfee MVISION Cloud

Wat is een CASB?

Een Cloud Access Security Broker (CASB) is externe software die geavanceerde cloudbeveiligingsfunctionaliteit biedt door te integreren met de cloudproducten die in een organisatie worden gebruikt. De CASB-software volgt en analyseert alle informatie die door elk cloudproduct wordt verzonden en ontvangen. Met deze gegevens bieden CASB-leveranciers meer inzicht, herstel, bescherming tegen dreigingen, beleidsbeheer en gegevensbeveiliging.

Waarom is het verstandig om een CASB te gebruiken met Atlassian Guard?

Door de integratie van de CASB-software van McAfee MVISION Cloud met Atlassian Guard profiteren beheerders van het volgende:

- centraal inzicht in content en gebruikersacties in alle cloudservices, waaronder Atlassian-cloudproducten

- meer mogelijkheden om belangrijke Atlassian-cloudgegevens te beschermen, waar deze zich ook bevinden

- verbeterde bescherming tegen dreigingen door monitoring van verdachte activiteiten

Met Atlassian Guard maakt McAfee MVISION Cloud een volledig overzicht van Atlassian-activiteiten op organisatieniveau en gebruikt machine learning om activiteiten te analyseren en zo dreigingen nauwkeurig te detecteren.

Hoe het werkt

Centraliseer het toezicht op je Atlassian-cloudproducten met Atlassian Guard. Koppel vervolgens aan de CASB-software McAfee MVISION Cloud voor automatische beveiligingsmonitoring en gedragsanalyse via je McAfee MVISION Cloud-dashboard.

Wat is er nog meer?

Gefeliciteerd! Je hebt Atlassian Guard succesvol ingesteld voor je organisatie. Je bent een stap dichter bij het effectief voorkomen van ongeautoriseerde toegang en risicovol gedrag in al je Atlassian Cloud-producten. Zorg ervoor dat je je abonneert om ook na je proefperiode gebruik te kunnen blijven maken van de functies van Atlassian Guard.

Wat kost Atlassian Guard?

We bieden flexibele prijzen per unieke gebruiker. Een unieke gebruiker voor Altassian Guard betekent dat deze voor de facturering als één gebruiker meetelt, ongeacht tot hoeveel producten diegene toegang heeft.

Onze prijzen zorgen ervoor dat je steeds meer uit je Atlassian Guard-abonnement haalt naarmate je organisatie groeit. Naarmate je meer gebruikers toevoegt, zal de gemiddelde prijs per gebruiker dalen.

Bij elke facturering (maandelijks of jaarlijks) wordt alleen het aantal unieke gebruikers in rekening gebracht dat toegewezen is aan een product dat ondersteund wordt door Atlassian Guard, ongeacht tot hoeveel producten één gebruiker toegang heeft.

Dat betekent dat een gebruiker die is toegewezen aan zowel Confluence als Jira, als één gebruiker telt wanneer we Atlassian Guard factureren.

Heb je nog steeds hulp nodig?

Ons team kan al je vragen beantwoorden over het instellen van Atlassian Guard en meer

Voordat je begint

Atlassian Guard wordt in het gehele bedrijf geïmplementeerd. Hier is coördinatie tussen belanghebbenden binnen je organisatie, zoals andere beheerders, voor nodig.

Voordat je een organisatie opzet en een domein verifieert, moet je ervoor zorgen dat andere teams die Atlassian-cloudproducten gebruiken zich bewust zijn van de wijzigingen die gaan plaatsvinden.

Aan de slag

1

Ga naar admin.atlassian.com om je organisatie te bevestigen of creëren.

2

Voeg gebruikers toe aan je organisatie door een domein of domeinen van je bedrijf te verifiëren.

3

Begin aan je proefperiode van 30 dagen om Atlassian Guard-functies in te stellen.

Functiedetails

Zodra je de domein(en) van je organisatie hebt geverifieerd en een proefperiode bent begonnen, kun je functies inschakelen in de beheerconsole.

In latere hoofdstukken wordt beschreven hoe elke functie je organisatie beveiligt.

Organisatorisch overzicht

Lees meer

Vertrouwenscentrum van Atlassian

Meer informatie over betrouwbaarheid, privacy en naleving bij Atlassian

Atlassian Community

Bespreek, stel vragen en ontdek alles over Atlassian Guard in de Community

Bronnen

Ontdek meer hulpmiddelen over cloudbeveiliging en -schaling