Se lancer avec Atlassian Guard

Utilisez ce guide détaillé pas-à-pas pour configurer votre essai Atlassian Guard

Introduction

Dans ce guide de configuration, nous vous expliquerons les étapes à suivre pour configurer votre essai Atlassian Guard. Ce guide inclut des étapes conformes à nos recommandations de bonnes pratiques, mais certains contrôles ne seront peut-être pas nécessaires compte tenu des besoins uniques de votre organisation.

Introduction

Commencez à protéger votre entreprise en suivant ces trois étapes pour gagner en visibilité sur votre organisation et gérer efficacement l'accès de vos utilisateurs.

Avant de commencer

Atlassian Guard est implémenté dans tous les produits Atlassian Cloud. Avant de vérifier votre domaine et de créer une organisation, assurez-vous que les parties prenantes, les administrateurs et les équipes utilisant les produits Atlassian Cloud en sont informés.

1. Confirmez ou vérifiez votre domaine : la vérification de votre ou de vos domaines prouve que vous en êtes propriétaire et vous permet de prendre le contrôle de vos comptes. Confirmez ou créez votre organisation en accédant à admin.atlassian.com.

2. Revendiquez vos comptes : simplifiez la gestion de vos utilisateurs grâce aux comptes gérés. Revendiquer des comptes vous permet de gérer les utilisateurs plus efficacement et d'appliquer les paramètres de sécurité automatiquement et à grande échelle.

3. Démarrez votre essai de 30 jours pour configurer les fonctionnalités d'Atlassian Guard.

Organisation et vérification de domaine

Qu'est-ce qu'une organisation Atlassian ?

Une organisation est une couche de gestion qui donne aux administrateurs la possibilité de visualiser et d'appliquer des contrôles à tous les comptes Atlassian en utilisant une adresse e-mail appartenant à leur entreprise. C'est le sommet de la hiérarchie Atlassian Cloud d'une entreprise, où tous les utilisateurs et les contenus sont gérés de manière centralisée. Tous les sites et produits Atlassian sont répertoriés dans l'organisation, ce qui donne un aperçu complet du paysage Atlassian Cloud de l'entreprise. Vous pouvez accéder à votre organisation sur admin.atlassian.com.

Qu'est-ce que la vérification de domaine ?

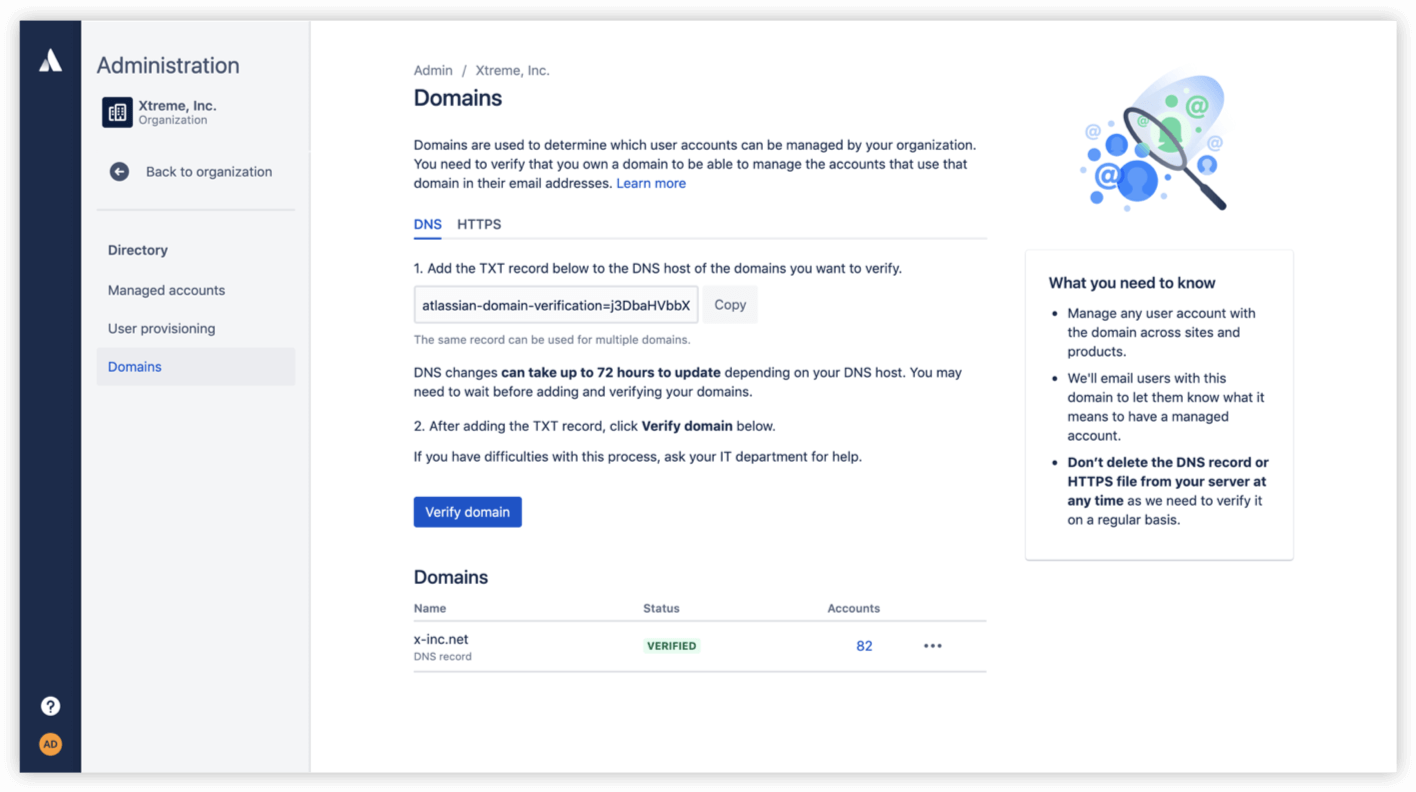

La vérification de domaine est le processus par lequel un administrateur d'organisation peut commencer à gérer, de manière centralisée, tous les comptes Atlassian qui utilisent le domaine de l'entreprise. Les administrateurs capables de modifier les paramètres du système DNS (Domain Name System) ou HTTPS de leur domaine peuvent vérifier le domaine de leur entreprise grâce à Atlassian Guard.

Comment fonctionne la vérification de domaine ?

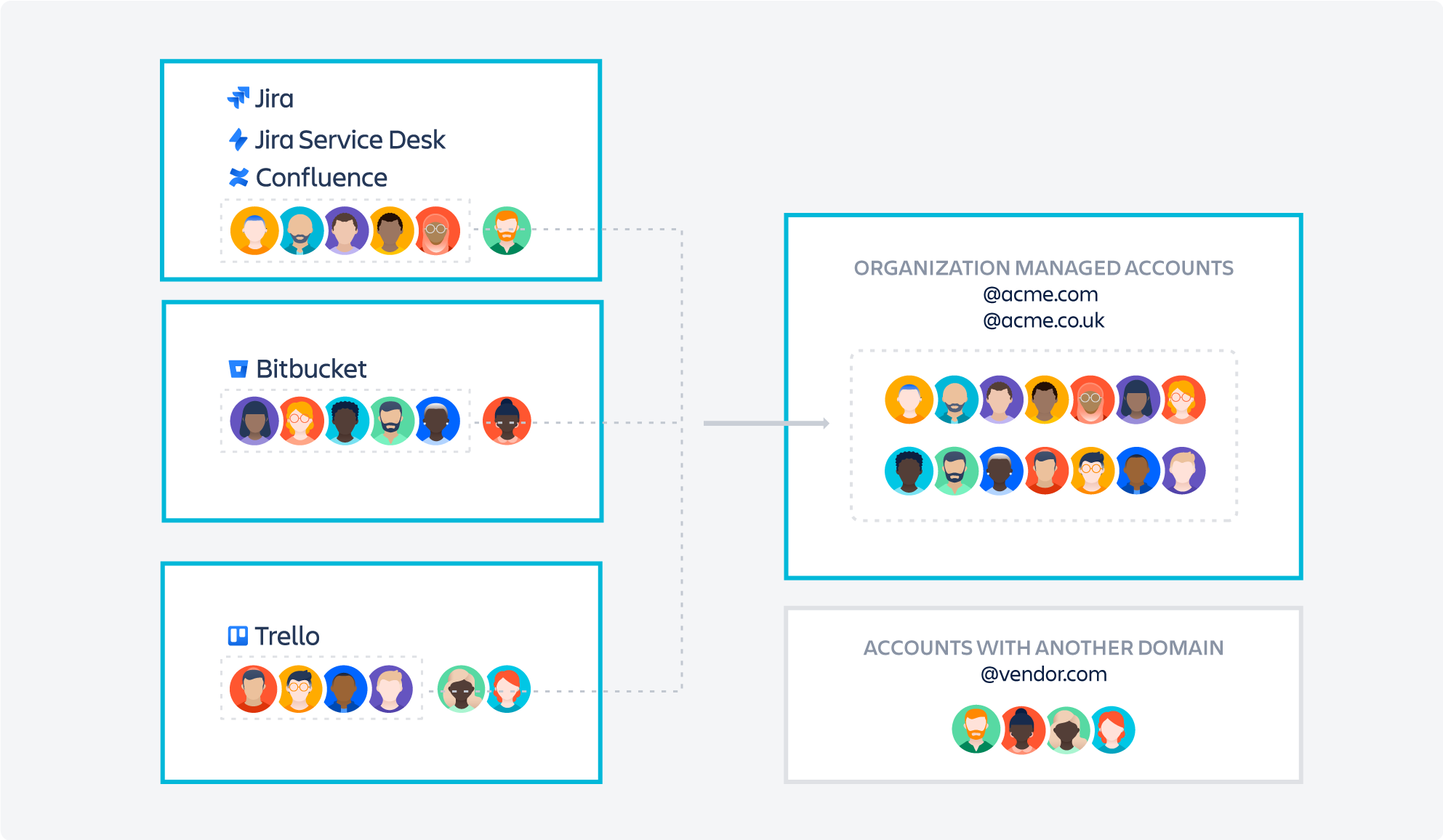

Supposons que votre entreprise s'appelle Acme Inc. et qu'elle est propriétaire des domaines « acme.com » et « acme.co.uk ».

Une fois que vous avez configuré une organisation, vous pouvez vérifier la propriété de ces domaines à partir de la page Directory > Domains (Annuaire > Domaines) dans la vue de l'organisation. Vous pouvez soit télécharger un fichier HTML dans le dossier racine du site web de votre domaine, soit copier un enregistrement TXT dans votre système DNS.

Après l'une de ces étapes, vous pouvez cliquer sur Verify (Vérifier). Les utilisateurs d'Atlassian Cloud ayant configuré leurs comptes via des adresses e-mail provenant de ces domaines, tels que « jack@acme.com » ou « jill@acme.co.uk » par exemple, seront désormais gérés dans le cadre de votre organisation.

Comprenez que lorsque vous vérifiez votre domaine, vous pouvez commencer à gérer des comptes Atlassian pour des sites et des produits que vous ne gérez pas actuellement. Par exemple, d'autres équipes ou d'autres employés au sein de l'entreprise peuvent avoir souscrit aux produits Atlassian Cloud et ne pas être de votre ressort. Avant de vérifier votre domaine, nous vous recommandons de vous renseigner auprès des autres administrateurs de site ou des équipes de l'entreprise qui utilisent les produits Atlassian Cloud, afin qu'ils soient au courant des changements à venir.

Une fois qu'un administrateur d'organisation a validé son domaine, les utilisateurs d'Atlassian qui disposent d'adresses e-mail appartenant à ce domaine verront un message dans les paramètres de leur profil les informant que leur compte est désormais géré par leur organisation.

Vous pouvez vous rendre sur la page des comptes gérés de votre organisation et modifier les informations des utilisateurs pour les comptes individuels. Si vous souhaitez appliquer des politiques de sécurité et vous abonner à Atlassian Guard, vos utilisateurs disposant de comptes gérés seront soumis à toutes les politiques que vous aurez définies.

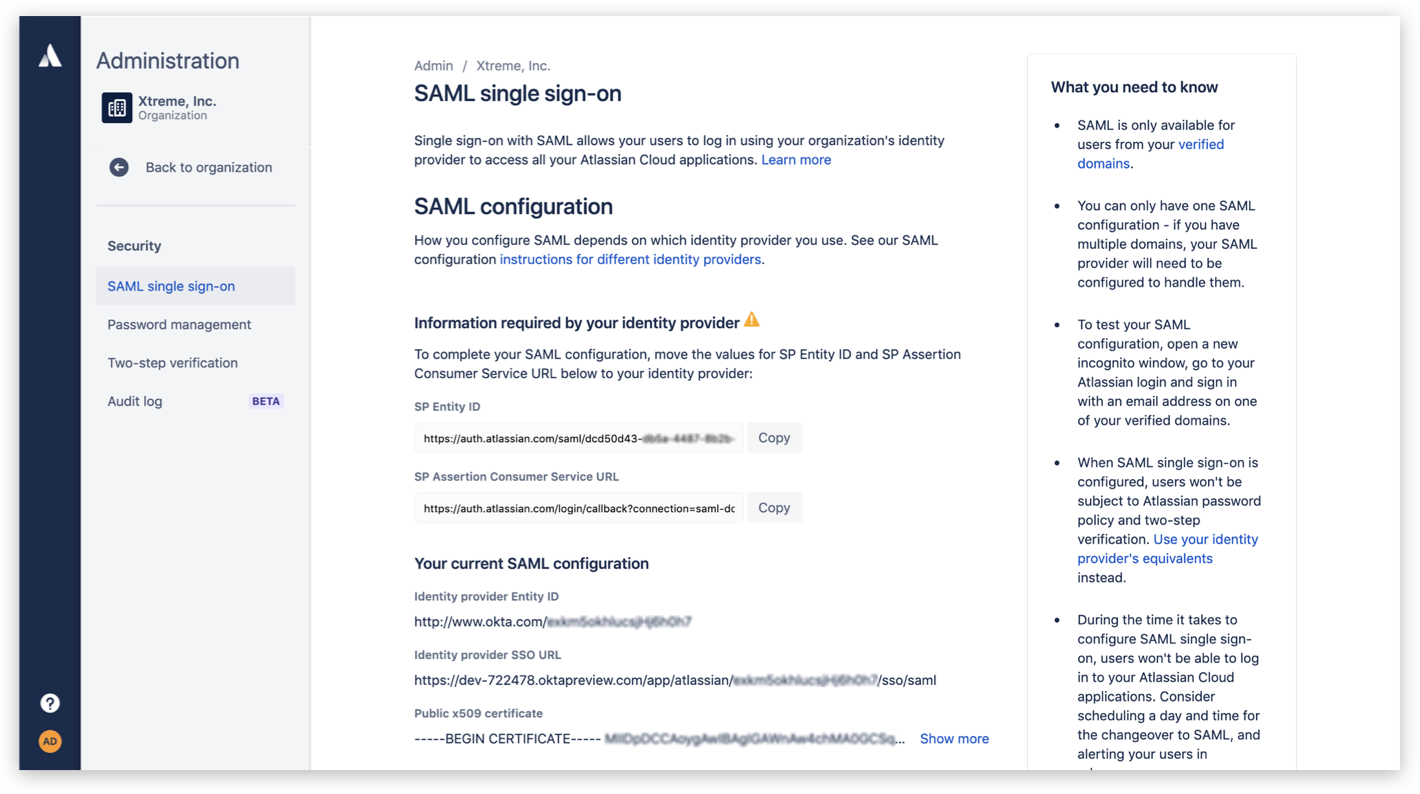

Authentification unique SAML (SSO)

Qu'est-ce que l'authentification unique SAML ?

L'authentification unique (SSO) SAML permet à vos utilisateurs de s'authentifier dans les produits Atlassian Cloud par l'intermédiaire du fournisseur d'identité existant de votre entreprise. Cela signifie qu'ils peuvent accéder à plusieurs outils avec le même ensemble d'identifiants, tout en utilisant une méthode d'authentification plus sûre qu'un simple nom d'utilisateur et un mot de passe.

Pourquoi utiliser l'authentification unique SAML (SSO) ?

L'authentification unique SAML fournit aux employés et aux clients une méthode d'accès aux outils simplifiée. Les administrateurs peuvent ainsi appliquer les contrôles de sécurité liés à l'identité à grande échelle, ce qui facilite considérablement la tâche de sécurisation de grands groupes d'utilisateurs.

Fonctionnement

Atlassian Guard s'intègre au fournisseur d'identité de votre entreprise pour fournir un processus d'authentification simple et transparent, permettant aux collaborateurs et aux clients d'accéder aux produits Atlassian Cloud.

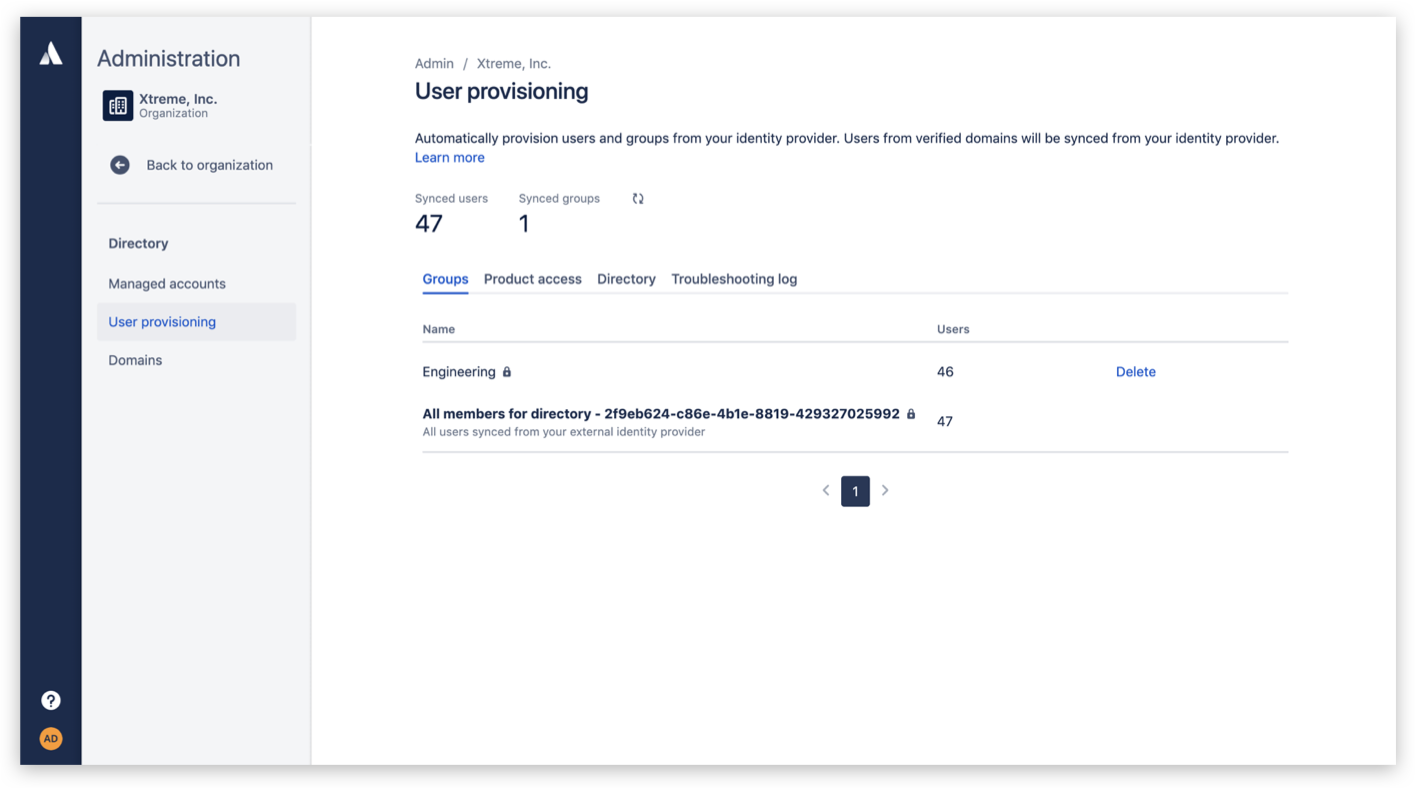

Provisionnement des utilisateurs automatisé via SCIM

Qu'est-ce que le provisionnement et le déprovisionnement des utilisateurs ?

Grâce au provisionnement (provisioning) et au déprovisionnement (de-provisioning) des utilisateurs, l'accès aux produits Atlassian Cloud sera défini par des règles spécifiées dans votre annuaire externe. L'intégration et le départ des utilisateurs se font automatiquement lorsqu'un utilisateur est ajouté à votre annuaire externe ou en est supprimé. Cet annuaire d'utilisateurs est généralement fourni en tant que service par un fournisseur de logiciels appelé fournisseur d'identité. Atlassian Guard permet aux clients d'intégrer leurs produits Atlassian Cloud à un fournisseur d'identité.

Pourquoi implémenter le provisionnement et le déprovisionnement des utilisateurs ?

Le provisionnement des utilisateurs réduit les tâches manuelles nécessaires pour accorder aux employés l'accès aux applications lorsqu'ils rejoignent l'entreprise ou changent d'équipe. En outre, le déprovisionnement automatisé réduit le risque de violation de données en supprimant l'accès aux personnes qui quittent l'entreprise. Et comme les comptes des utilisateurs sont automatiquement supprimés lorsque les personnes quittent l'entreprise ou un groupe, les coûts sont plus étroitement contrôlés.

Fonctionnement

Atlassian Guard intègre votre annuaire d'utilisateurs à vos produits Atlassian Cloud et synchronise automatiquement les mises à jour que vous faites dans votre fournisseur d'identité avec les utilisateurs de votre organisation Atlassian.

Lorsqu'un nouvel employé rejoint l'entreprise, disons l'équipe d'ingénierie, l'administrateur informatique doit généralement lui donner accès à au moins dix apps différentes, que les ingénieurs utilisent dans leur travail au quotidien. Une fois le provisionnement des utilisateurs mis en place, il suffit à l'administrateur d'ajouter une seule fois l'employé au groupe d'ingénierie, et toutes les apps dont ce dernier a besoin seront automatiquement provisionnées pour lui. Si l'ingénieur quitte l'entreprise, il suffit à l'administrateur d'effectuer un changement dans son annuaire d'utilisateurs pour que l'accès de l'employé soit révoqué.

Si un employé change d'équipe, par exemple pour passer de l'ingénierie à la gestion produit, il peut avoir besoin d'accéder à un ensemble d'outils légèrement différent. L'administrateur devra simplement modifier une seule fois les paramètres de groupe de son annuaire d'utilisateurs. L'accès aux outils dont l'employé n'a plus besoin est révoqué, et accordé pour les nouveaux outils.

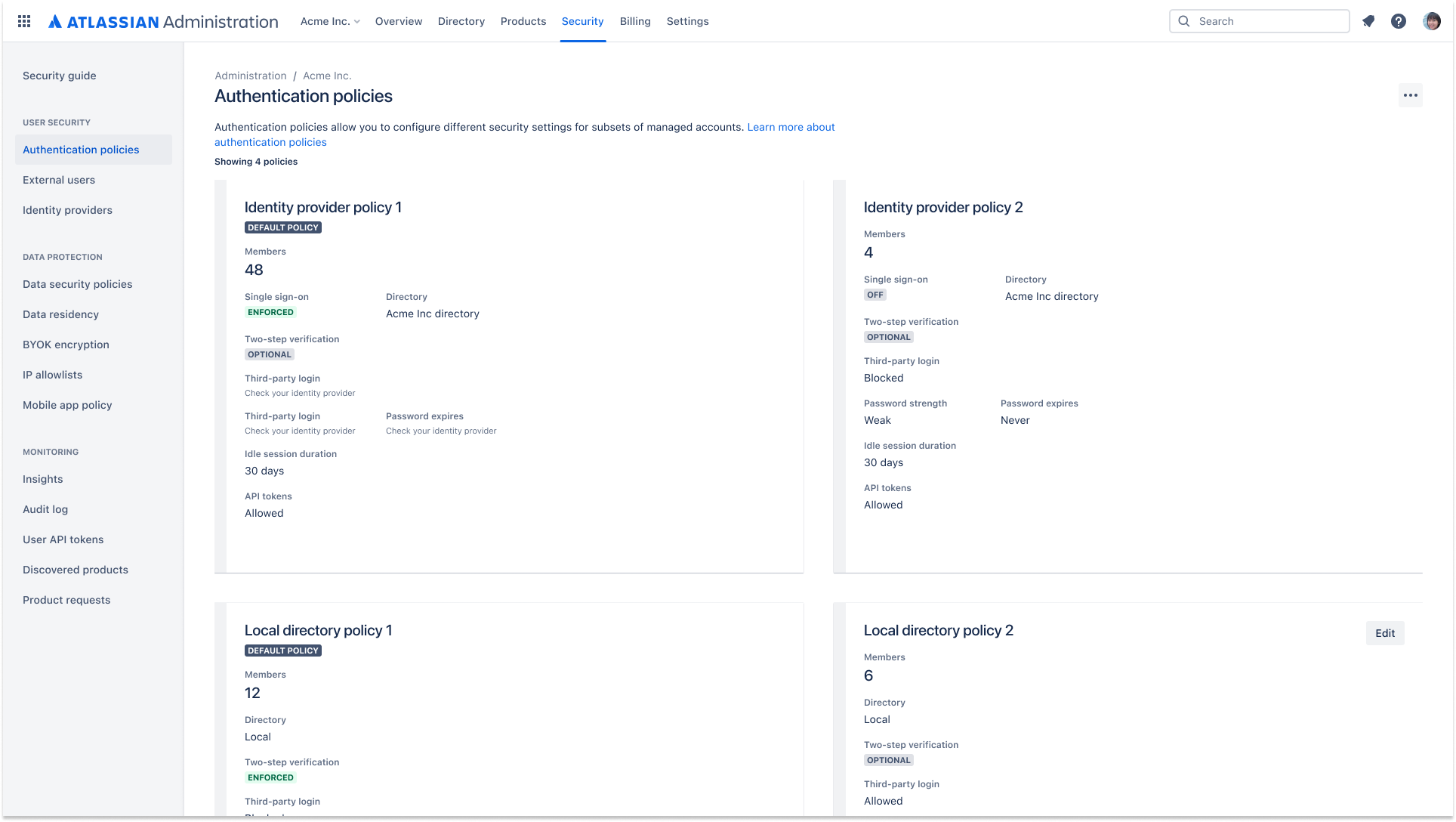

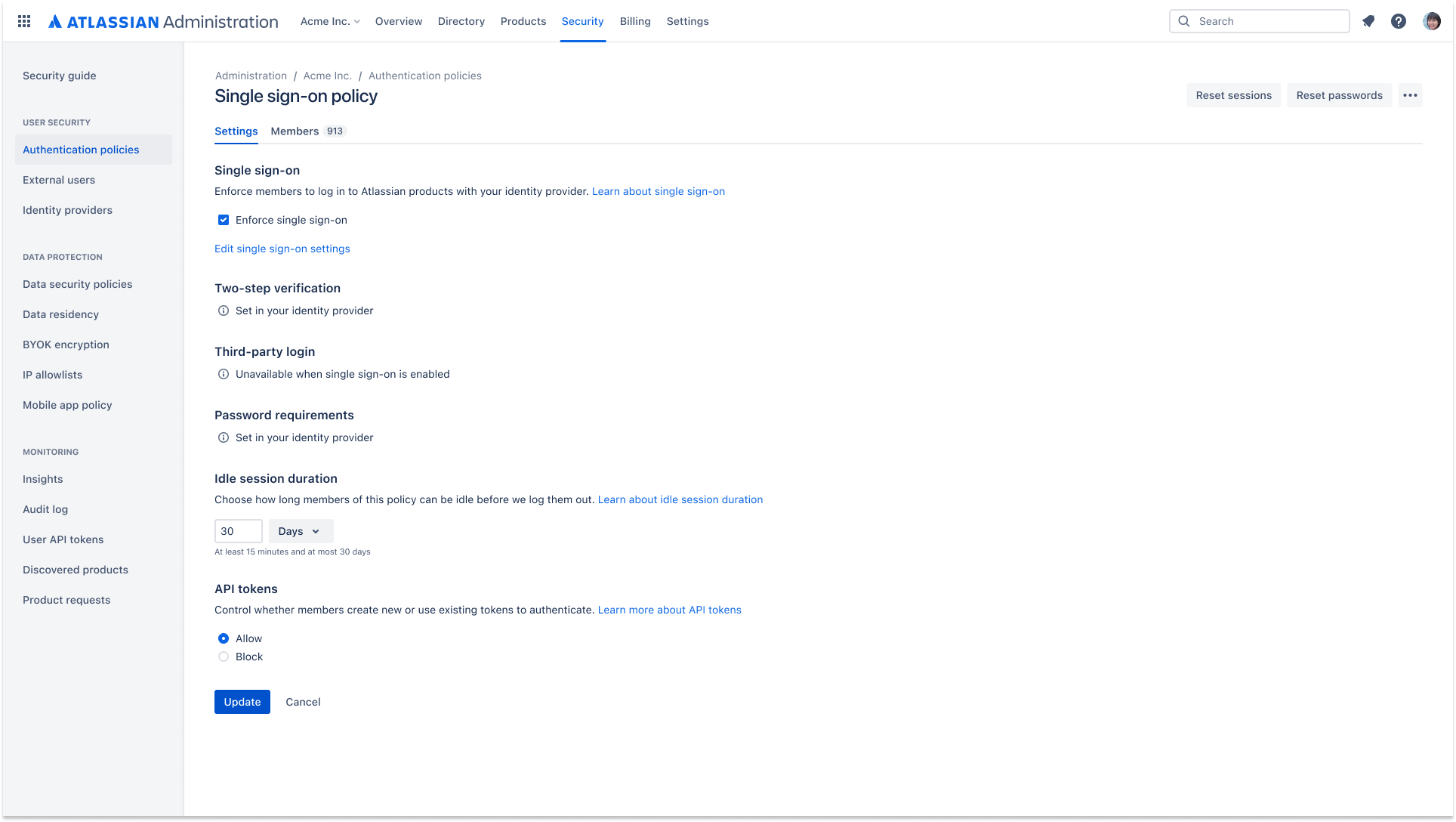

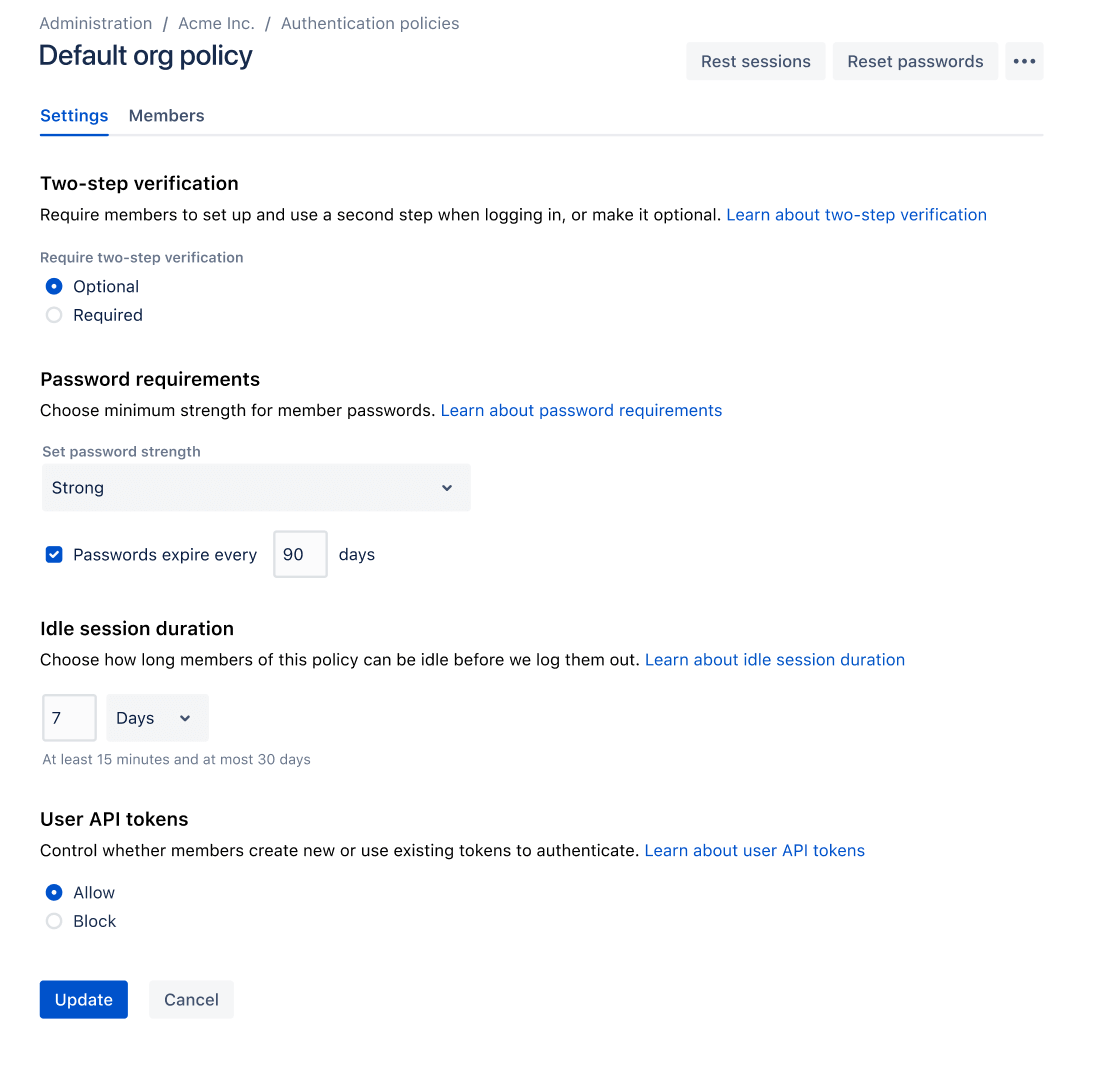

Définir plusieurs politiques d'authentification

Qu'est-ce que les politiques d'authentification ?

Les administrateurs peuvent configurer des politiques d'authentification avec des comptes gérés et appliquer ces paramètres d'authentification aux membres.

Vous pouvez configurer les paramètres d'authentification suivants via des politiques :

- Authentification unique (SSO)

- Validation en deux étapes obligatoire (2SV)

- Règles de mot de passe (force et expiration des mots de passe)

- Durée de la session

Pourquoi appliquer plusieurs politiques d'authentification ?

Une organisation peut disposer de plusieurs politiques d'authentification pour plusieurs raisons. Voici les principales :

- Désigner des politiques pour des sous-ensembles d'utilisateurs spécifiques

- Tester la fonctionnalité du paramètre d'authentification

Fonctionnement

Les administrateurs peuvent définir plusieurs politiques d'authentification et les appliquer à différents sous-ensembles d'utilisateurs de l'organisation afin de garantir que chaque ensemble d'utilisateurs dispose du niveau de sécurité approprié.

Une politique d'authentification distincte peut être mise en place pour tester une configuration SAML en activant l'authentification unique pour un petit groupe test avant de la déployer dans l'ensemble de l'organisation.

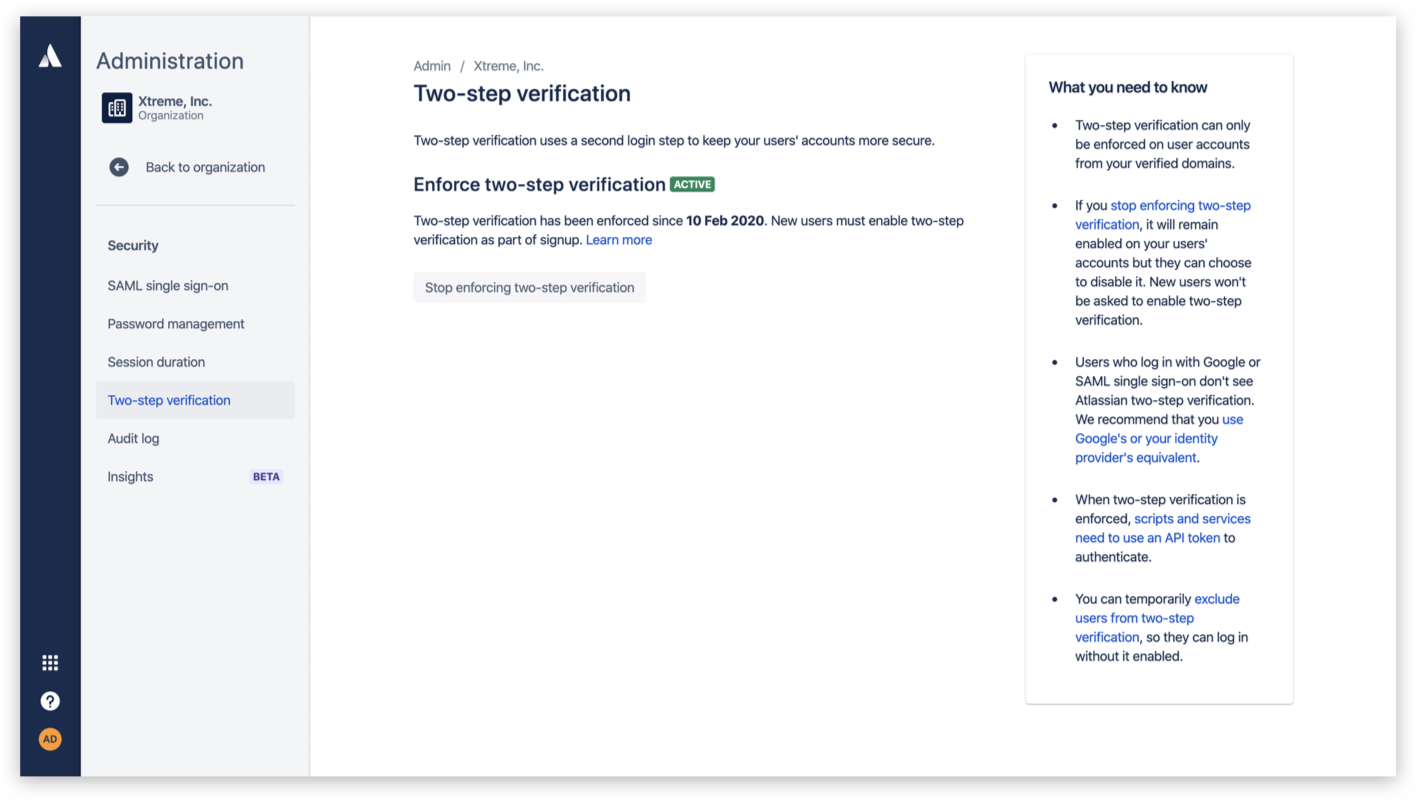

Vérification en deux étapes obligatoire

Qu'est-ce que la validation en deux étapes obligatoire ?

La validation en deux étapes (Two-step verification) obligatoire est une politique de sécurité qui exige que les utilisateurs d'une organisation activent la validation en deux étapes afin de se connecter et d'accéder à leurs produits Atlassian Cloud.

Pourquoi utiliser la validation en deux étapes obligatoire ?

La validation en deux étapes obligatoire permet de sécuriser les comptes si le mot de passe du compte est compromis, ce qui renforce la sécurité des informations accessibles par ces comptes.

Fonctionnement

Si une personne possède déjà un compte Atlassian au moment où la validation en deux étapes est appliquée, cette dernière sera déconnectée de son compte et invitée à mettre en place une méthode de vérification secondaire lors de sa prochaine connexion. Si une personne crée un compte Atlassian pour la première fois, elle devra mettre en place une méthode de vérification secondaire dans le cadre du flux d'intégration.

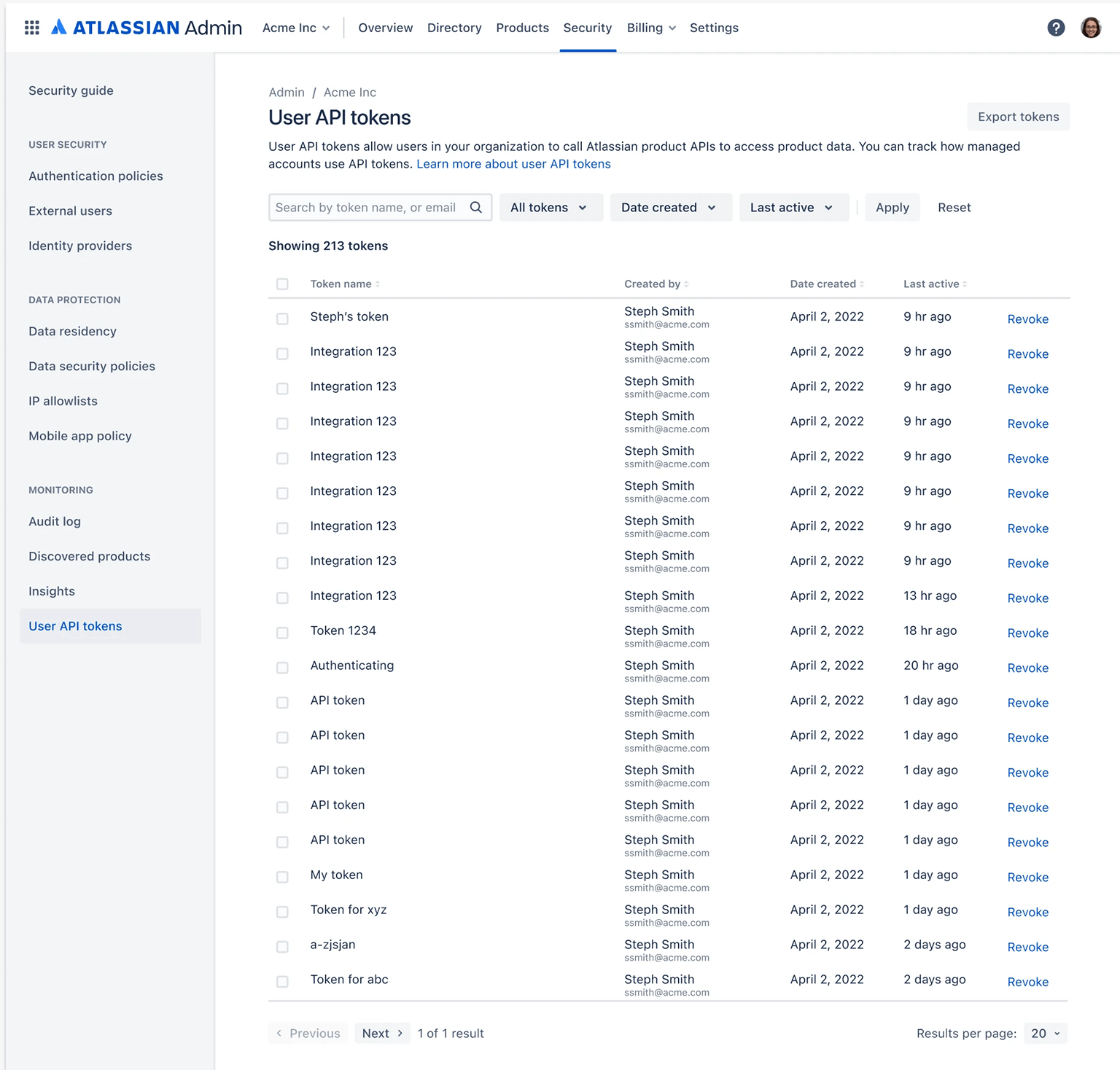

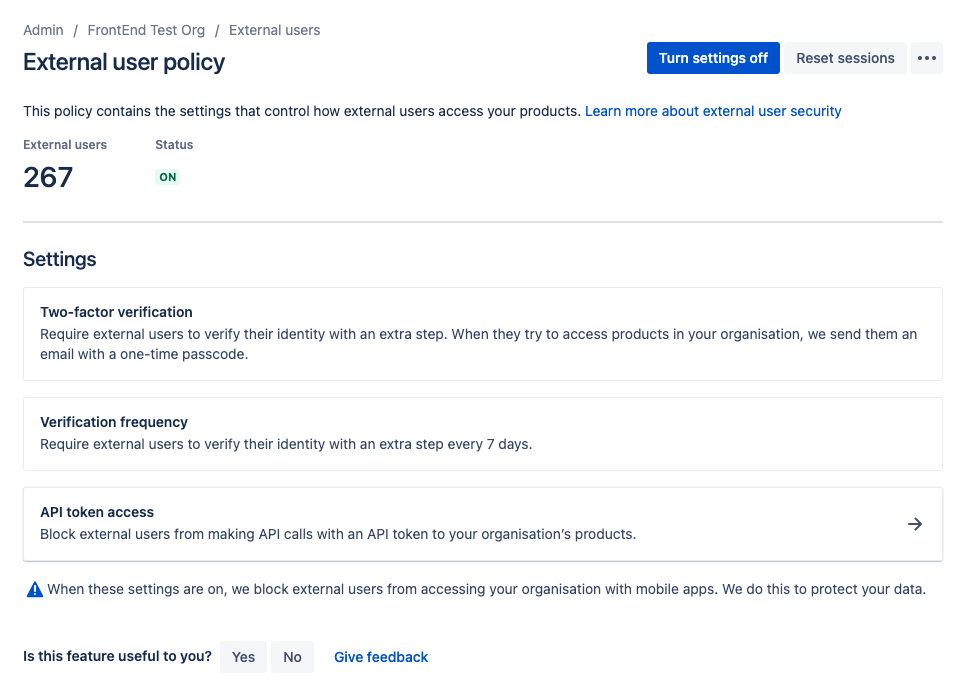

Contrôle des jetons d'API

Qu'est-ce que les contrôles de jeton d'API ?

Les jetons d'API permettent à un utilisateur de s'authentifier dans les apps cloud pour récupérer des données de l'instance grâce aux API REST. Les contrôles de jetons permettent aux administrateurs d'afficher et de révoquer l'utilisation de jetons d'API par leurs utilisateurs gérés et externes.

Pourquoi utiliser les contrôles de jeton d'API ?

Les contrôles des jetons d'API utilisateur offrent aux administrateurs une meilleure visibilité et un meilleur contrôle sur le cycle de vie des jetons d'API utilisateur, ce qui améliore le niveau de sécurité de leur organisation. Ceci inclut :

- un meilleur contrôle sur les utilisateurs autorisés à accéder aux données via un jeton d'API,

- une meilleure visibilité sur les utilisateurs qui créent et révoquent des jetons d'API, ce qui leur permet d'identifier et de traiter les menaces de sécurité provenant de personnes mal intentionnées

Découvrez comment les utilisateurs peuvent créer et utiliser un jeton d'API dans Atlassian

Fonctionnement

Les administrateurs peuvent contrôler si les utilisateurs gérés sont autorisés à créer de nouveaux jetons d'API ou à utiliser des jetons existants en accédant au paramètre Jetons d'API sous Politiques d'authentification.

Les administrateurs peuvent également consulter tous les jetons d'API des utilisateurs actifs associés aux comptes gérés au sein de leur organisation dans Administration Atlassian. Cela leur permet d'accéder plus facilement aux informations du compte d'un utilisateur spécifique dans les comptes gérés s'ils souhaitent révoquer l'accès.

Contrôler si les utilisateurs peuvent s'authentifier à l'aide d'un jeton d'API utilisateur

Afficher tous les jetons d'API des utilisateurs actifs pour les comptes gérés

Autoriser ou empêcher les utilisateurs externes d'accéder aux jetons d'API

Gestion des apps mobiles (MAM)

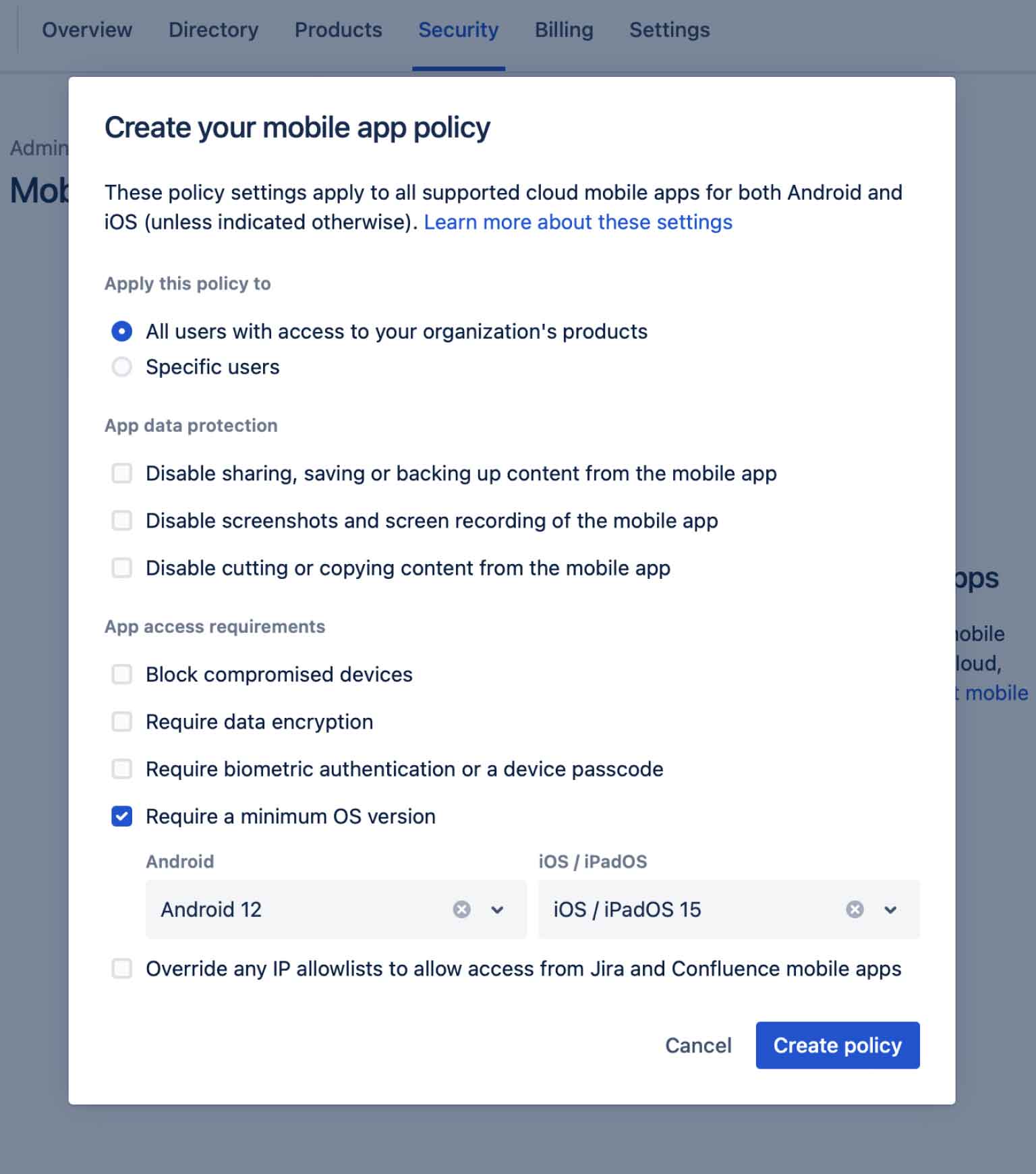

Qu'est-ce qu'une politique en matière d'apps mobiles ?

Augmentez la flexibilité au sein de votre organisation grâce à la gestion des apps mobiles (ou MAM). La gestion des apps mobiles vous permet de configurer les contrôles de sécurité pour les appareils personnels (BYOD) sur les apps mobiles Jira Cloud, Confluence Cloud et Opsgenie.

Pourquoi utiliser une politique en matière d'apps mobiles ?

La mise en œuvre d'une politique en matière d'apps mobiles aide votre organisation à favoriser la collaboration tout en définissant des contrôles de manière proactive afin de protéger les utilisateurs et les données. Lorsque vous définissez une politique en matière d'apps mobiles, les appareils de vos utilisateurs doivent répondre à vos exigences de sécurité pour qu'ils puissent accéder aux apps mobiles connectées à votre organisation.

Fonctionnement

Une politique en matière de gestion des apps mobiles peut être appliquée à tous les utilisateurs ou à un sous-ensemble spécifique d'utilisateurs gérés. La gestion des apps mobiles est disponible pour les utilisateurs gérés et les utilisateurs externes. Votre organisation peut créer une couche de protection supplémentaire grâce aux fonctionnalités de gestion des apps mobiles, notamment :

- Désactiver le partage, l'enregistrement ou la sauvegarde du contenu

- Désactiver les captures d'écran et l'enregistrement d'écran

- Désactiver la découpe ou la copie de contenu

- Bloquer les dispositifs compromis

- Exiger le cryptage des données, une authentification biométrique ou un code d'accès pour l'appareil

- Exiger une version minimale du système d'exploitation

- Remplacer toutes les listes d'adresses IP autorisées pour autoriser l'accès depuis les apps mobiles Jira et Confluence

Découverte automatique de produit

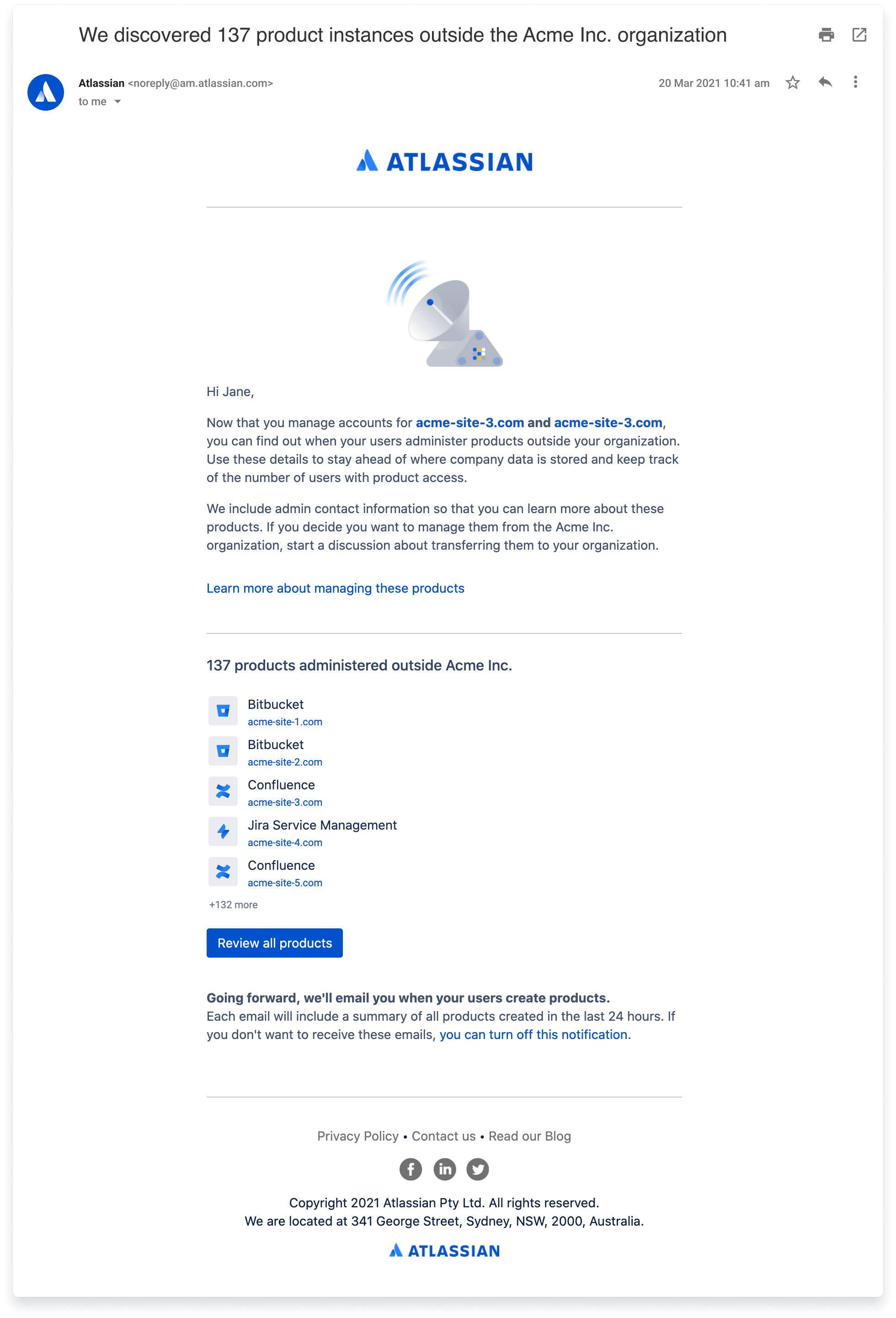

Qu'est-ce que la découverte automatique de produit ?

Les administrateurs gagnent en visibilité et peuvent gérer le Shadow IT au sein de leur organisation en découvrant les produits Atlassian Cloud créés par leurs utilisateurs gérés, en voyant qui sont les administrateurs de ces produits et combien d'utilisateurs les ont rejoints.

Pourquoi la découverte automatique de produit est-elle importante ?

Dans le cloud, les utilisateurs peuvent facilement créer des produits, que l'équipe d'administration centrale de l'organisation en soit informée ou l'approuve, ou non. Ce comportement peut effrayer les administrateurs, car il peut se traduire par :

- un manque de maîtrise des coûts ;

- une complexité opérationnelle ;

- des problèmes de sécurité et de conformité.

La découverte automatique de produit permet aux administrateurs d'organisation d'obtenir une visibilité constante sur les produits Atlassian Cloud créés par l'utilisateur (Shadow IT) dans leur organisation. Elle facilite également la gestion de ces produits en connectant les administrateurs d'organisation aux utilisateurs qui administrent ces produits. En contactant les propriétaires de technologies fantômes, les administrateurs d'organisation peuvent commencer à :

- atténuer les problèmes de facturation et de sécurité en supprimant le ou les produits ;

- créer un produit approuvé par le service informatique, qui répond aux besoins des utilisateurs ;

- consolider les produits et données dans le produit officiel de l'organisation.

Fonctionnement

Atlassian enverra de façon proactive un e-mail indiquant le nombre de produits fantômes (Shadow IT) créés par les utilisateurs gérés et leur nom exact.

Sur le site « admin.atlassian.com », les administrateurs d'organisation peuvent également afficher des informations supplémentaires, telles que le propriétaire de ces produits, le nombre d'utilisateurs d'un produit donné et la date à laquelle il a été créé.

Pour démarrer la remédiation, les administrateurs d'organisation peuvent cliquer sur l'ellipse « … » afin de contacter le propriétaire du produit.

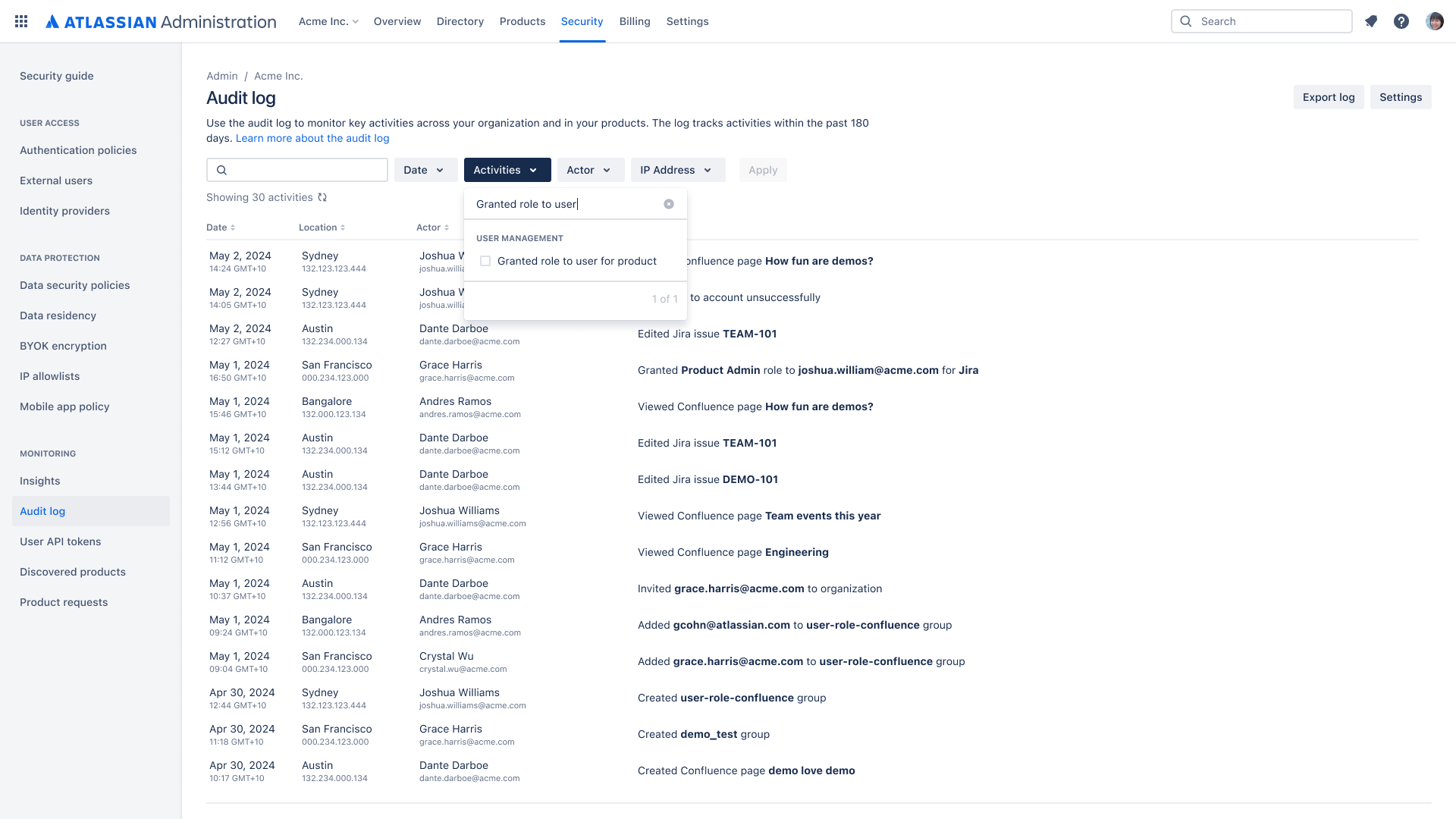

Journaux d'audit à l'échelle de l'organisation

Qu'est-ce qu'un journal d'audit d'organisation ?

L'analyse de l'organisation permet aux administrateurs de suivre l'adoption de leurs produits Atlassian et d'évaluer les pratiques de sécurité de leurs utilisateurs. Cette fonctionnalité fournit un ensemble d'observations sur les produits Jira et Confluence Cloud liés à une organisation.

Pourquoi utiliser un journal d'audit d'organisation ?

Protection contre la perte de données : en voyant exactement qui a accès à quelle instance produit, les administrateurs peuvent décider de supprimer l'accès de cet utilisateur et obtenir un enregistrement détaillé des activités suspectes en cas de perte de données (par exemple, concernant la propriété intellectuelle, des soins de santé confidentiels ou des données financières) afin de prendre immédiatement des mesures correctives.

Surveillance des activités : dans un scénario de dépannage ou d'analyse des causes profondes, les administrateurs peuvent immédiatement voir quels utilisateurs ont eu quel accès et à quel moment pour identifier ce qui peut être lié à un problème survenu à un moment précis. Ceci est particulièrement utile à des fins d'audit et de conformité.

Contrôle de la collaboration : les informations du journal d'audit répondent à des questions telles que « Cet utilisateur est-il censé lire ou modifier cette page ou ce projet ? » afin de pouvoir supprimer les accès, ou « Comment cet utilisateur a-t-il perdu l'accès à un produit auquel il devrait avoir accès ? » afin que l'accès puisse être rétabli.

Fonctionnement

Dans les tableaux de bord Atlassian Guard, les administrateurs d'organisation peuvent visualiser et filtrer le journal d'audit. Ils peuvent également télécharger au format CSV les six derniers mois d'activité.

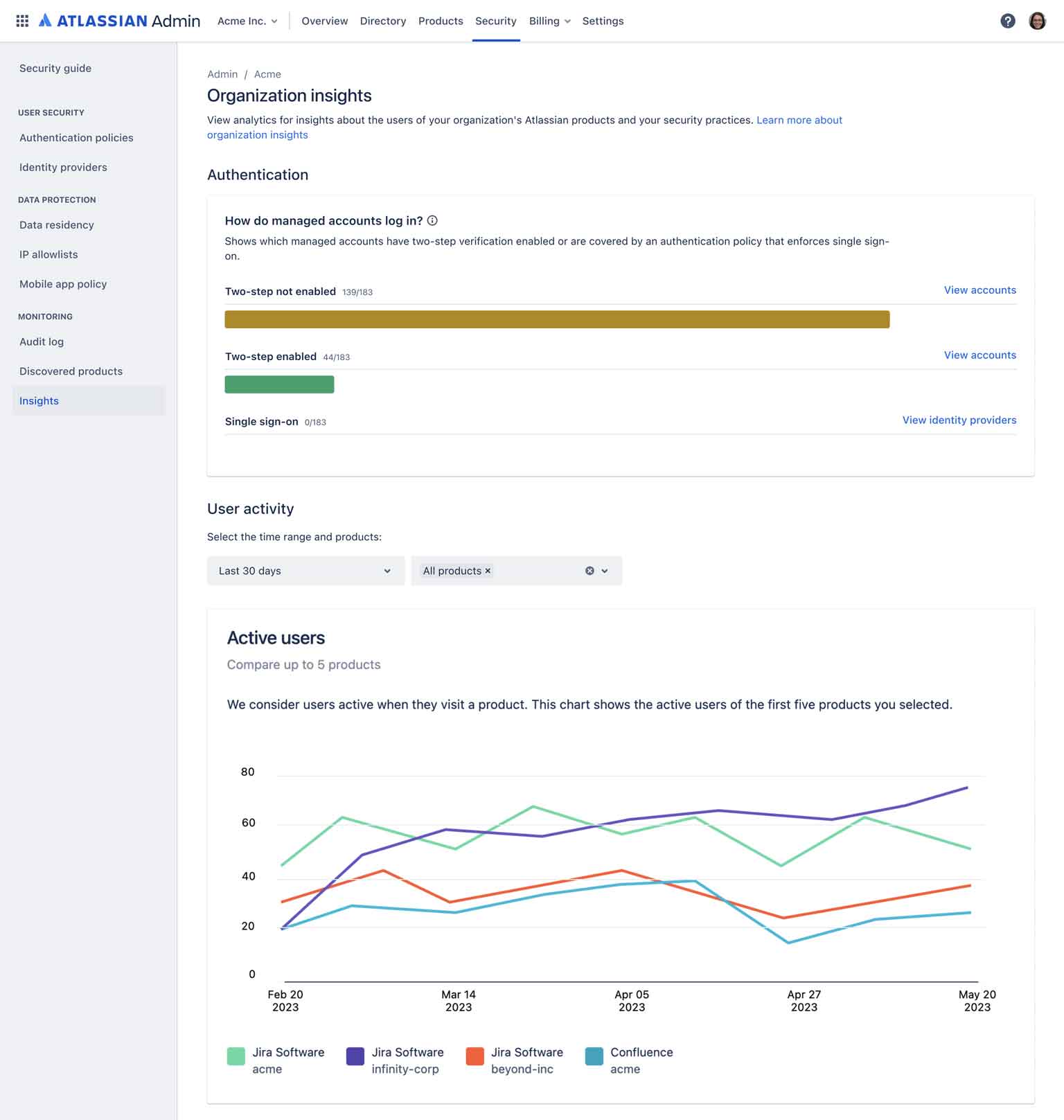

Analyses à l'échelle de l'organisation

Qu'est-ce qu'une analyse de l'organisation ?

L'analyse de l'organisation permet aux administrateurs de suivre l'adoption de leurs produits Atlassian et d'évaluer les pratiques de sécurité de leurs utilisateurs. Cette fonctionnalité fournit un ensemble d'observations sur les produits Jira et Confluence Cloud liés à une organisation.

Pourquoi utiliser l'analyse de l'organisation ?

Les administrateurs peuvent obtenir une meilleure visibilité sur l'utilisation de leurs produits Atlassian et prendre des décisions en se fondant davantage sur des données quand il est question de renforcer l'adoption ou d'optimiser le retour sur investissement de leurs produits. En outre, ils peuvent visualiser les pratiques de sécurité de leurs utilisateurs en un coup d'œil, ce qui leur permet d'administrer les utilisateurs et les autorisations de façon plus proactive.

Fonctionnement

Les administrateurs peuvent accéder à l'Analyse de l'organisation dans la section du hub d'administration de l'organisation dédiée à la sécurité. Sur cette page, les administrateurs peuvent :

- voir les utilisateurs actifs quotidiens et mensuels des produits Jira ou Confluence Cloud liés à leur organisation ;

- passer en revue l'utilisation actuelle de leur licence pour mieux comprendre leurs dépenses Atlassian ;

- voir le nombre d'utilisateurs gérés pour qui la validation en deux étapes ou l'authentification unique est activée.

Nous continuerons d'ajouter des informations supplémentaires pour offrir aux administrateurs une visibilité sur les pratiques de sécurité et l'utilisation au niveau de l'organisation.

Intégration CASB avec McAfee MVISION Cloud

Qu'est-ce qu'un CASB ?

Un courtier de sécurité d'accès au cloud (CASB) est un logiciel tiers qui fournit des fonctionnalités avancées de sécurité dans le cloud en s'intégrant aux produits cloud utilisés dans une organisation. Il suit et analyse toutes les informations envoyées et reçues par chaque produit cloud. Grâce à ces données, les fournisseurs CASB renforcent la visibilité, la remédiation, la prévention des menaces, la gestion des politiques et la sécurité des données.

Pourquoi utiliser un CASB avec Atlassian Guard ?

Grâce à l'intégration entre le logiciel CASB McAfee MVISION Cloud et Atlassian Guard, les administrateurs :

- bénéficient d'une visibilité centralisée sur le contenu et les actions des utilisateurs sur les services cloud, y compris les produits cloud Atlassian ;

- peuvent mieux protéger les données importantes dans le cloud Atlassian, où qu'elles se trouvent ;

- bénéficient d'une protection accrue contre les menaces grâce à la surveillance des activités suspectes.

Avec Atlassian Guard, McAfee MVISION Cloud consigne un enregistrement complet des activités sur les produits Atlassian au niveau de l'organisation et exploite l'apprentissage machine pour analyser l'activité afin de détecter précisément les menaces.

Fonctionnement

Centralisez la gouvernance de vos produits Atlassian Cloud grâce à Atlassian Guard, puis établissez une connexion avec le logiciel CASB McAfee MVISION Cloud pour bénéficier d'une surveillance automatique de la sécurité et d'analyses comportementales via votre tableau de bord McAfee MVISION Cloud.

Et maintenant ?

Félicitations ! Vous avez configuré avec succès Atlassian Guard pour votre organisation. Vous êtes sur le point d'empêcher efficacement les accès non autorisés et les comportements à risque sur l'ensemble de vos produits Atlassian Cloud. Assurez-vous de vous abonner pour continuer à utiliser les fonctionnalités d'Atlassian Guard après votre période d'essai.

Comment fonctionnent les tarifs d'Atlassian Guard ?

Nous proposons un tarif flexible par utilisateur unique. Un utilisateur unique pour Atlassian Guard signifie que, quel que soit le nombre de produits auxquels un utilisateur a accès, il compte comme un seul utilisateur pour la facturation.

Notre tarification vous permet de tirer le meilleur parti de votre abonnement à Atlassian Guard au fur et à mesure que votre organisation se développe. Lorsque vous ajoutez de nouveaux utilisateurs, le prix moyen par utilisateur diminue.

À chaque cycle de facturation (mensuel ou annuel), nous vous facturerons pour le nombre d'utilisateurs uniques provisionnés à un produit pris en charge par Atlassian Guard, quel que soit le nombre de produits auxquels un utilisateur donné a accès.

Cela signifie qu'un utilisateur provisionné à la fois dans Confluence et Jira compte comme un seul utilisateur lorsque nous facturons son utilisation d'Atlassian Guard.

Vous avez encore besoin d'aide ?

Notre équipe peut répondre à toutes vos questions concernant la configuration d'Atlassian Guard et plus encore

Avant de vous lancer

Atlassian Guard est implémenté à l'échelle de l'entreprise et nécessite une coordination entre les parties prenantes de votre organisation, comme les autres administrateurs.

Avant de configurer une organisation et de valider un domaine, assurez-vous que les autres équipes utilisant les produits Atlassian Cloud sont au courant des changements à venir.

Introduction

1

Confirmez ou créez votre organisation en accédant à admin.atlassian.com.

2

Ajoutez des utilisateurs à votre organisation en validant le ou les domaines qui appartiennent à votre entreprise.

3

Démarrez votre essai de 30 jours pour configurer les fonctionnalités d'Atlassian Guard.

Les fonctionnalités en détail

Une fois que vous avez validé le ou les domaines de votre organisation et démarré un essai, vous pouvez activer les fonctionnalités dans la console d'administration.

Les chapitres ci-dessous décrivent comment chaque fonctionnalité sécurise votre organisation.

Lire la suite

Atlassian Trust Center

Découvrez la fiabilité, la confidentialité et la conformité chez Atlassian.

Communauté Atlassian

Discutez, posez des questions et découvrez tout ce qui touche à Atlassian Guard sur la communauté.

Ressources

Découvrez plus de ressources sur la sécurité et l'évolution dans le cloud.